Defensores cibernéticos observam volumes crescentes de ataques cibernéticos contra a Ucrânia e seus aliados lançados pelas forças ofensivas russas, com o agressor frequentemente aproveitando o vetor de ataque de phishing e o setor público servindo como alvo principal.

CERT-UA notifica os defensores cibernéticos sobre a campanha de phishing em andamento contra órgãos estatais ucranianos, distribuindo massivamente e-mails com um assunto atraente e um anexo mascarando o remetente como CERT-UA com o endereço de e-mail correspondente. Desta forma, os atores da ameaça rastreados como UAC-0154 estão fazendo tentativas de comprometer usuários-alvo aproveitando uma nova ferramenta open-source MerlinAgent com seu código-fonte disponível no GitHub.

Descrição do Ataque UAC-0154 Aproveitando MerlinAgent

Em 5 de agosto de 2023, os pesquisadores do CERT-UA emitiram dois novos alertas, CERT-UA#6995 e CERT-UA#7183, cobrindo os detalhes da distribuição em massa de e-mails atribuída ao grupo de hackers UAC-0154 e direcionada a funcionários estatais ucranianos. Nesta campanha de phishing em andamento, os hackers aplicam o assunto de e-mail atraente relacionado às recomendações para instalação do MS Office juntamente com o anexo de e-mail CHM disfarçado como um arquivo útil com os detalhes da ameaça cibernética e mascarando o remetente como o próprio CERT-UA.

Abrir a isca do arquivo CHM leva à execução de código JavaScript, que, por sua vez, lança um script PowerShell destinado a baixar, descriptografar e descomprimir um arquivo GZIP. Este último contém um arquivo executável, que é projetado para infectar sistemas alvo usando a ferramenta open-source MerlinAgent com seu código-fonte disponível publicamente no GitHub. Além disso, o grupo UAC-0154 aproveitou o serviço de arquivo legítimo chamado Catbox.

CERT-UA revelou que um dos casos iniciais de uso do MerlinAgent remonta à primeira metade de julho de 2023, quando autoridades governamentais ucranianas foram expostas a um ataque de phishing coberto no alerta CERT-UA#6995.

Detectando a Atividade UAC-0154 Coberta nos Alertas CERT-UA#6995 e CERT-UA#7183

O aumento do número de campanhas de phishing contra a Ucrânia e seus aliados requer ultra-responsividade dos defensores cibernéticos para identificar oportunamente a infecção e remediar proativamente a ameaça. A Plataforma SOC Prime equipa as equipes de segurança com ferramentas inovadoras e de custo eficiente para aumentar sua maturidade em cibersegurança enquanto maximizam o valor dos investimentos em SOC.

Para ajudar os defensores a frustrar os ataques em andamento pelo coletivo de hackers UAC-0154 coberto nos alertas correspondentes CERT-UA#6995 e CERT-UA#7183, a Plataforma SOC Prime cura regras Sigma relevantes enriquecidas com contexto de ameaça cibernética, mapeadas para MITRE ATT&CK®, e automaticamente convertíveis para as tecnologias líderes do setor SIEM, EDR e XDR. Todos os algoritmos de detecção são filtrados pelas tags baseadas no grupo e nos identificadores antecipados (“CERT-UA#6995”, “CERT-UA#7183”, “UAC-0154”), permitindo que os usuários escolham qualquer um deles para agilizar a pesquisa de conteúdo.

Clique no Explore Detections botão abaixo para obter as regras Sigma acima mencionadas e mergulhar no contexto de ameaça cibernética relevante para auxiliar nas suas operações diárias de segurança.

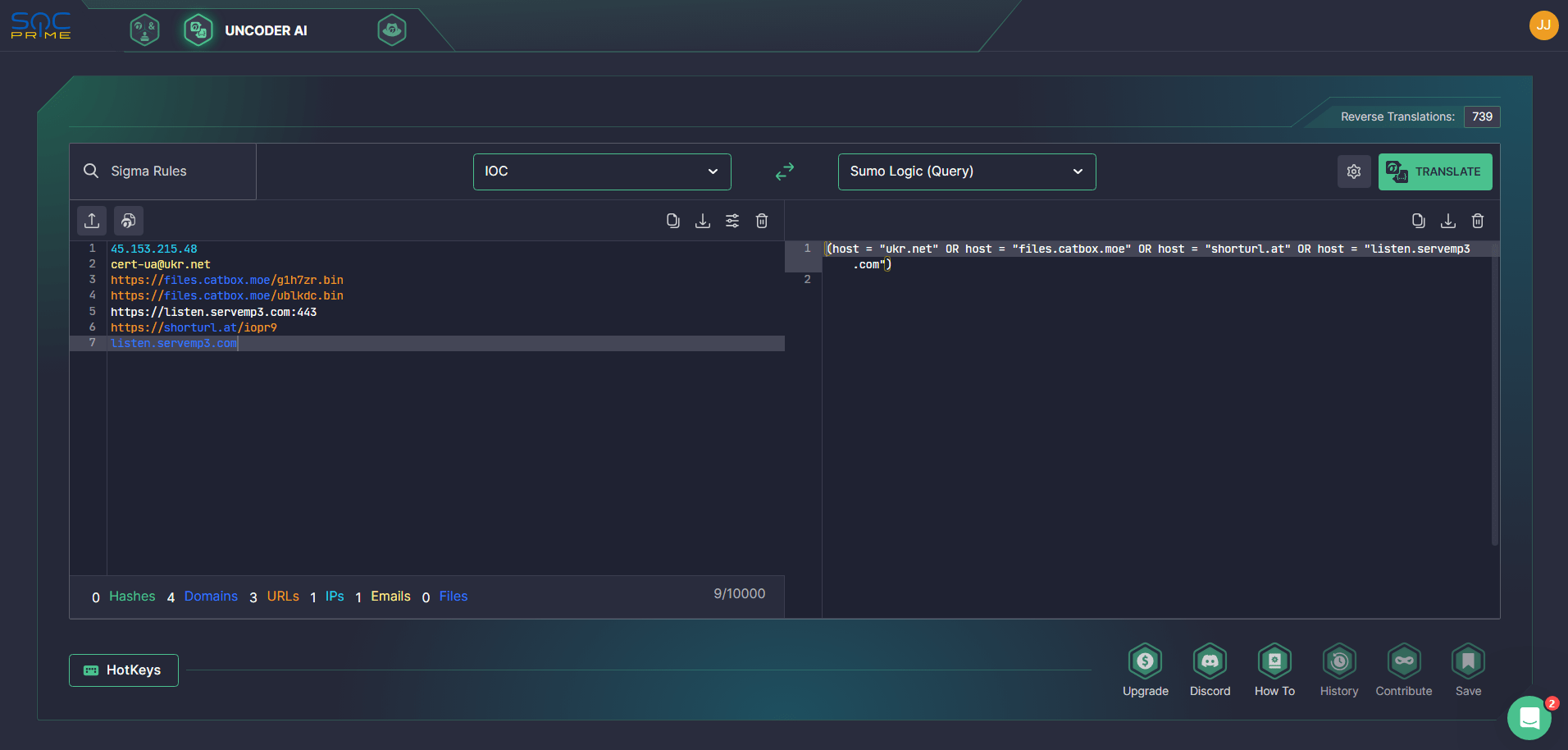

Os profissionais de segurança também são convidados a aproveitar Uncoder AI, a estrutura de inteligência aumentada da SOC Prime, para acelerar a pesquisa de ameaças com geração instantânea de consultas IOC baseadas em indicadores de compromisso sugeridos nos últimos alertas CERT-UA.

Contexto MITRE ATT&CK

Os defensores cibernéticos também podem explorar o contexto abrangente de ameaça cibernética por trás da campanha adversária do UAC-0154 coberta nos alertas CERT-UA#6995 e CERT-UA#7183. Confira a tabela abaixo para encontrar a lista de todas as táticas, técnicas e sub-técnicas adversárias aplicáveis vinculadas às regras Sigma acima mencionadas para uma pesquisa de ameaça aprofundada:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Exfiltration | Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | |

Transfer Data to Cloud Account (T1537) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Compiled HTML File (T1218.001) | ||

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Execution | Command and Scripting Interpreter (T1059) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell |