De acordo com a Sophos, ransomware os custos de recuperação dispararam para US$ 2,73 milhões em 2024, exibindo um aumento de 500% em comparação com 2023 e destacando o crescente custo financeiro dos ciberataques. O FBI, CISA e MS-ISAC emitiram recentemente um conselho conjunto sobre o ransomware Medusa, que afetou mais de 300 vítimas em setores de infraestrutura crítica até fevereiro de 2025. Notavelmente, o ransomware Medusa é distinto do MedusaLocker e da iteração de malware móvel Medusa, de acordo com a pesquisa.

Detectar Ransomware Medusa

As operações de ransomware continuam a evoluir, tornando-se mais sofisticadas e mirando organizações de todos os tamanhos, desde grandes empresas até pequenos negócios. O último aviso AA25-071A do FBI, CISA e MS-ISAC sobre o ransomware Medusa destaca esta crescente ameaça, revelando que o grupo por trás do Medusa já visou centenas de vítimas em vários setores da indústria. Para detectar possíveis ataques contra sua organização nas fases mais iniciais, a Plataforma SOC Prime oferece uma coleção de regras dedicada abordando TTPs associadas aos operadores de ransomware Medusa. Clique no botão Explorar Detecções abaixo para acessar a coleção de regras, enriquecida com CTI acionável e apoiada por um conjunto completo de produtos para detecção e caça a ameaças avançadas.

Todas as regras são compatíveis com várias soluções SIEM, EDR e Data Lake e mapeadas no framework MITRE ATT&CK. Além disso, cada regra é embalada com metadados detalhados, incluindo intel de ameaças referências, cronogramas de ataque, recomendações de triagem e mais.

Opcionalmente, os defensores cibernéticos podem aplicar as tags “Ransomware Medusa” e “AA25-071A” para filtrar o conteúdo no Mercado de Detecção de Ameaças de acordo com suas preferências. Ou podem usar a tag mais ampla “Ransomware” para acessar uma gama mais ampla de regras de detecção cobrindo ataques de ransomware globalmente.

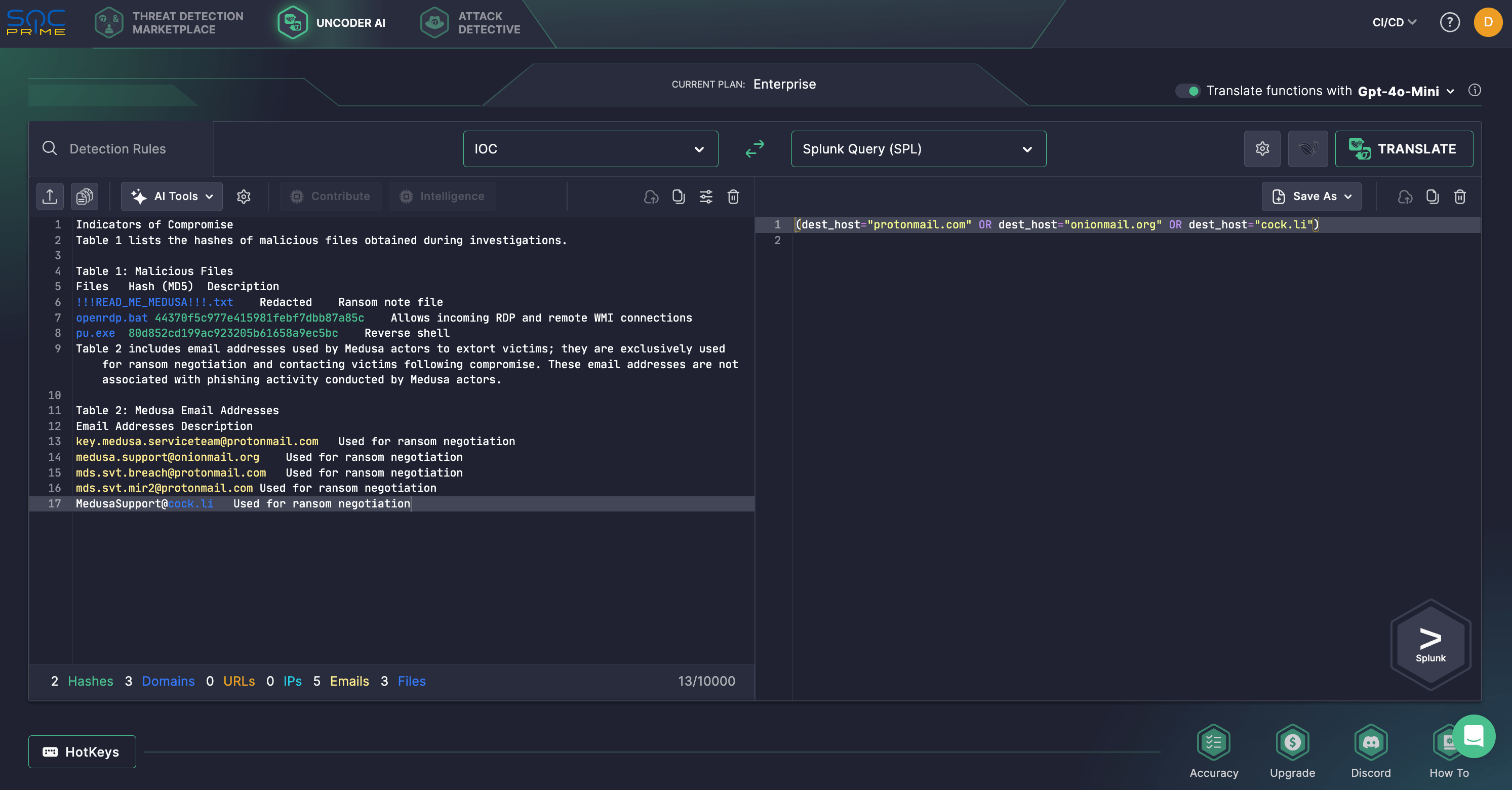

Além disso, os especialistas em segurança podem usar o Uncoder AI, a IA privada não agente para Engenharia de Detecção Informada por Ameaças, para caçar instantaneamente indicadores de comprometimento fornecidos no aviso AA25-071A sobre o ransomware Medusa. O Uncoder AI pode atuar como um empacotador de IOC, permitindo que os defensores cibernéticos interpretem IOCs com facilidade e gerem consultas de caça personalizadas. Essas consultas podem então ser integradas perfeitamente em seus sistemas SIEM ou EDR preferidos para execução imediata.

Análise de Atividade do Ransomware Medusa

Em 12 de março de 2025, o FBI, CISA e parceiros lançaram um novo alerta de cibersegurança AA25-071A sobre o ransomware Medusa, compartilhando TTPs e IOCs identificados por meio de pesquisas de longo prazo sobre as operações ofensivas dos atores do Medusa. Desenvolvedores e afiliados do Medusa já afetaram mais de 300 vítimas em setores críticos, incluindo saúde, educação, jurídico, seguros, tecnologia e manufatura.

A variante Medusa RaaS está ativa desde 2021. Inicialmente uma operação fechada gerida por um único grupo de ameaça, mais tarde adotou um modelo de afiliado, mantendo funções chave como a negociação de resgate sob controle dos desenvolvedores. Os atores Medusa usam uma tática de dupla extorsão, criptografando dados das vítimas e ameaçando vazá-los se o resgate não for pago.

Os mantenedores e afiliados do Medusa comumente recrutam corretores de acesso inicial através de fóruns de hackers, oferecendo pagamentos de $100K a $1M, com oportunidades para parcerias exclusivas. Eles aproveitam o phishing para roubar credenciais e explorar vulnerabilidades não corrigidas como CVE-2024-1709 e CVE-2023-48788. Além disso, eles contam com PowerShell, cmd.exe e WMI para enumeração de rede e sistema, aproveitando técnicas e ferramentas LOTL como Advanced IP Scanner e SoftPerfect Network Scanner.

Para evasão de detecção, os atores Medusa utilizam técnicas LOTL, aproveitando certutil.exe para entrada de arquivos e vários métodos de ofuscação PowerShell, incluindo codificação base64, fatiamento de strings e compressão gzip. Eles apagam o histórico do PowerShell para encobrir rastros e usam powerfun.ps1 para scripts stager, permitindo shells reversos ou de ligação sobre TLS. Para contornar a proteção de segurança, os hackers Medusa implantam drivers vulneráveis ou assinados para desativar soluções EDR. Eles usam Ligolo para tunelamento reverso e Cloudflared para acesso remoto seguro. O movimento lateral é alcançado através de AnyDesk, Atera, ConnectWise, RDP, PsExec e outras ferramentas de acesso remoto. PsExec executa scripts batch como openrdp.bat, permitindo acesso RDP, conexões WMI e modificação de configurações de registro para permitir conexões de desktop remoto.

Quanto à coleta de credenciais, os atores Medusa contam com a popular ferramenta Mimikatz usada para despejo de LSASS. A exfiltração de dados é facilitada via Rclone, com Sysinternals PsExec, PDQ Deploy e BigFix usados para espalhar o criptografador gaze.exe. O ransomware desativa serviços de segurança, exclui backups e criptografa arquivos com AES-256 antes de deixar uma nota de resgate. Máquinas virtuais são manualmente desligadas e criptografadas, com os atores apagando suas ferramentas para encobrir rastros.

O Medusa RaaS emprega dupla extorsão, exigindo pagamento para decriptação e para evitar vazamentos de dados. As vítimas devem responder dentro de 48 horas via chat ao vivo baseado em Tor ou Tox; caso contrário, os atores Medusa podem contatá-los diretamente. Notavelmente, pesquisadores de segurança também sugerem possível tripla extorsão, já que uma vítima, após pagar, foi contatada por outro ator Medusa reivindicando que o negociador havia roubado o resgate e solicitando pagamento adicional pelo “verdadeiro software de decriptação”.

Como potenciais medidas para defender proativamente contra incidentes de ransomware Medusa, as organizações são incentivadas a implementar backups seguros e segmentados em vários locais, exigir senhas fortes com autenticação MFA, atualizar sistemas regularmente e priorizar patches críticos, juntamente com outras melhores práticas de segurança para melhorar a higiene cibernética. Com o aumento constante dos riscos de ataques de ransomware e a expansão crescente da superfície de ataque, as organizações estão se esforçando para implementar uma estratégia de defesa proativa para superar as ameaças cibernéticas. Plataforma SOC Prime para defesa cibernética coletiva equipe as equipes de segurança com tecnologias à prova de futuro para ficar à frente dos atacantes apoiados por engenharia de detecção alimentada por IA, inteligência de ameaças em tempo real, detecção avançada de ameaças e capacidade de caça automatizada a ameaças como um conjunto único de produtos.