Visão Geral e Análise, Principais Fontes de Dados e Regras Sigma Relevantes para Detectar Movimentação Lateral

SOC Prime opera a maior e mais avançada plataforma do mundo para defesa cibernética colaborativa que permite a seleção de conteúdo de detecção centrado na ameaça respaldado por táticas, técnicas e subtécnicas adversárias específicas conforme o MITRE ATT&CK® versão 10. Neste artigo de blog, vamos fornecer insights sobre a definição, visão geral e análise de Movimentação Lateral e explorar as regras Sigma que tratam dessa tática ATT&CK.

A SOC Prime lançou recentemente assinaturas On Demand para sua plataforma Detection as Code que fornecem acesso a conteúdo de detecção selecionado abordando a tática de Movimentação Lateral (TA0008), permitindo que os profissionais de segurança abordem suas necessidades de conteúdo mais relevantes.

Explorar Plataforma Agendar uma Reunião

O que é Movimentação Lateral (TA0008)?

Os adversários têm objetivos diferentes, mas geralmente afetam a confidencialidade, integridade ou disponibilidade de sistemas críticos. Felizmente para os defensores, eles não podem simplesmente desejar acessar tais sistemas críticos; frequentemente, esses sistemas existem por trás de uma barreira rígida (rede com NAT, Firewall, Gateways, VPNs, isolados logicamente por gestão de contas, etc.). Uma vez que adversários obtêm acesso inicial (comumente referidos como ganho de uma posição segura) nos sistemas da vítima, eles frequentemente precisam manobrar, sondando novas vulnerabilidades, fraquezas e configurações erradas para explorar e expandir sua posição segura. O ato de mover-se de um sistema para outro é conhecido como movimentação lateral em cibersegurança. Existem muitos métodos para alcançar isso. Aproveitando o framework MITRE ATT&CK, essas operações adversárias são chamadas de “técnicas” de movimentação lateral.

Regras de Detecção de Movimentação Lateral

Quando se trata de táticas e técnicas MITRE ATT&CK, não existe uma “única regra para governá-las todas”. Detectar movimentação lateral requer muitas regras e um processo que considera novas técnicas, ferramentas e implementações à medida que surgem.

As regras Sigma são detecções que funcionam para a maioria das Plataformas SIEM / Log Analytics, incluindo Microsoft Sentinel, Humio, Elastic Stack, QRadar, Sumo Logic, Splunk, e outras soluções de segurança amplamente utilizadas. Para mais informações sobre a linguagem Sigma, consulte aqui ou visite o repositório Sigma no GitHub. A plataforma Detection as Code da SOC Prime fornece traduções instantâneas de Sigma para mais de 25 formatos SIEM, EDR e XDR. Alternativamente, você pode usar o motor de tradução online Sigma, Uncoder.IO, ou, se você for habilidoso na linha de comando, pode usar o SIGMAC (Sigma Converter).

Aqui estão algumas das regras Sigma de maior valor para ajudá-lo a começar a detectar movimentação lateral:

Regra de Comportamento: Possível Movimentação Lateral via WinRM (via process_creation)

O Gerenciamento Remoto do Windows fornece aos adversários credenciais válidas para migrar entre endpoints configurados com WinRM. A funcionalidade do Windows mais comumente explorada que usa WinRM é o PSRemoting. Esta regra identifica o WinRM criando processos filhos em hosts remotos.

Regra de Exploração para Detecção de Movimentação Lateral Log4j: Padrões de Detecção Pós-Exploração Log4j RCE [CVE-2021-44228] (Windows)

Uma vez que os adversários obtenham acesso inicial, suas opções aumentam significativamente, especialmente de uma perspectiva de exploração. Provavelmente terão acesso a muitos sistemas que requerem acesso interno para exploração. Uma dessas explorações utilizadas atualmente é Log4j rastread como CVE-2021-44228.

Regra de Ferramenta: Possível Movimentação Lateral via PsExec ou Similar (via audit)

PsExec é uma ferramenta mantida pelo Windows que permite aos administradores executar comandos remotamente em hosts Windows. Adversários com credenciais válidas podem aproveitar o PsExec para fazer o mesmo. Este tipo de atividade é comumente referido como “vivendo da terra”, onde adversários tiram proveito de ferramentas que já existem nos ambientes.

Regra de Nuvem: Conexão com Agente de Usuário suspeito (via office365)

A movimentação lateral também pode ser usada para impactar sistemas em nuvem. Muitas vezes, confianças e delegações são exploradas para mover-se entre inquilinos na nuvem. Recentemente, ataques de alto perfil contra a nuvem envolveram casos em que os atores da ameaça esqueceram-se de mudar o agente de usuário padrão (e.g. Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0.) fornecido pela biblioteca que utilizaram, comumente via solicitações Python.

Explorar Plataforma Agendar uma Reunião

Detecção de Movimentação Lateral: Fontes de Log Mais Comuns

Sigma depende de fontes de dados que existem no ambiente da organização. Abaixo estão cinco fontes comuns de log geralmente requeridas para detectar movimentação lateral:

Logs Nativos de Autenticação

Se a tecnologia no ambiente da sua organização pode ser acessada, então seu SIEM deve conter os logs de autenticação resultantes.

Aqui estão as fontes de log de autenticação mais comuns:

- Log de Segurança do Windows

- 4624

- 4625

- 4648

- 4768

- 4668

- Logs de Autenticação do Linux

- Logs de Entrada do Azure

- Logs de Entrada do AWS CloudTrail

Criação de Processos

Criação de Processos no Windows, Linux e OSX fornece insights valiosos sobre ferramentas, comportamentos e até mesmo explorações sendo utilizadas para movimentação lateral. Na maioria das vezes, a movimentação lateral resulta em um processo remoto sendo criado.

Aqui estão algumas fontes comuns de log de criação de processos:

- Logs de Segurança do Windows

- 4688, valide se os detalhes da linha de comando estão incluídos

- Sysmon para Windows e Sysmon para Linux

- Identificação de Evento 1

- Logs Auditd do Linux

- tipo de evento execve

- Detecção e Resposta de Endpoint (EDR) | Detecção e Resposta Ampliada (XDR)

- Alguns serviços EDR não fornecem eventos de criação de processos passivos ou enriquecidos.

Criação de Serviço and Tarefa Agendada Fontes de Dados de Criação

É comum que adversários criem serviços remotos e tarefas agendadas usando credenciais administrativas válidas.

Aqui estão algumas fontes comuns de log de criação de serviços e tarefas agendadas:

- Logs de Segurança do Windows

- 7045

- 4698

- Detecção e Resposta de Endpoint (EDR) | Detecção e Resposta Ampliada (XDR)

- Alguns serviços EDR não fornecem eventos passivos ou enriquecidos de criação de serviços / tarefas agendadas

Análise de Rede

Há um componente de rede em quase todas as técnicas de movimentação lateral. Portanto, é fundamental capturar o tráfego de rede em seu ambiente.

Aqui estão algumas das fontes de log de análise de rede mais comuns:

- Zeek Corelight

- Logs de Firewall

- Logs de Proxy

- Logs IDS

- NetFlow

A plataforma Detection as Code da SOC Prime oferece conteúdo de detecção em tempo quase real respaldado pela expertise colaborativa da equipe interna de desenvolvedores de conteúdo e a contribuição de 600 pesquisadores do programa Threat Bounty. Aqui estão os cinco principais autores de conteúdo que contribuem com regras Sigma organizadas para detecção de movimentação lateral:

- Equipe SOC Prime

- Florian Roth

- Desenvolvedores do Programa Threat Bounty, incluindo Nattatorn Chuensangarun, Emir Erdogan, e Sittikorn Sangrattanapitak

Explorar Plataforma Agendar uma Reunião

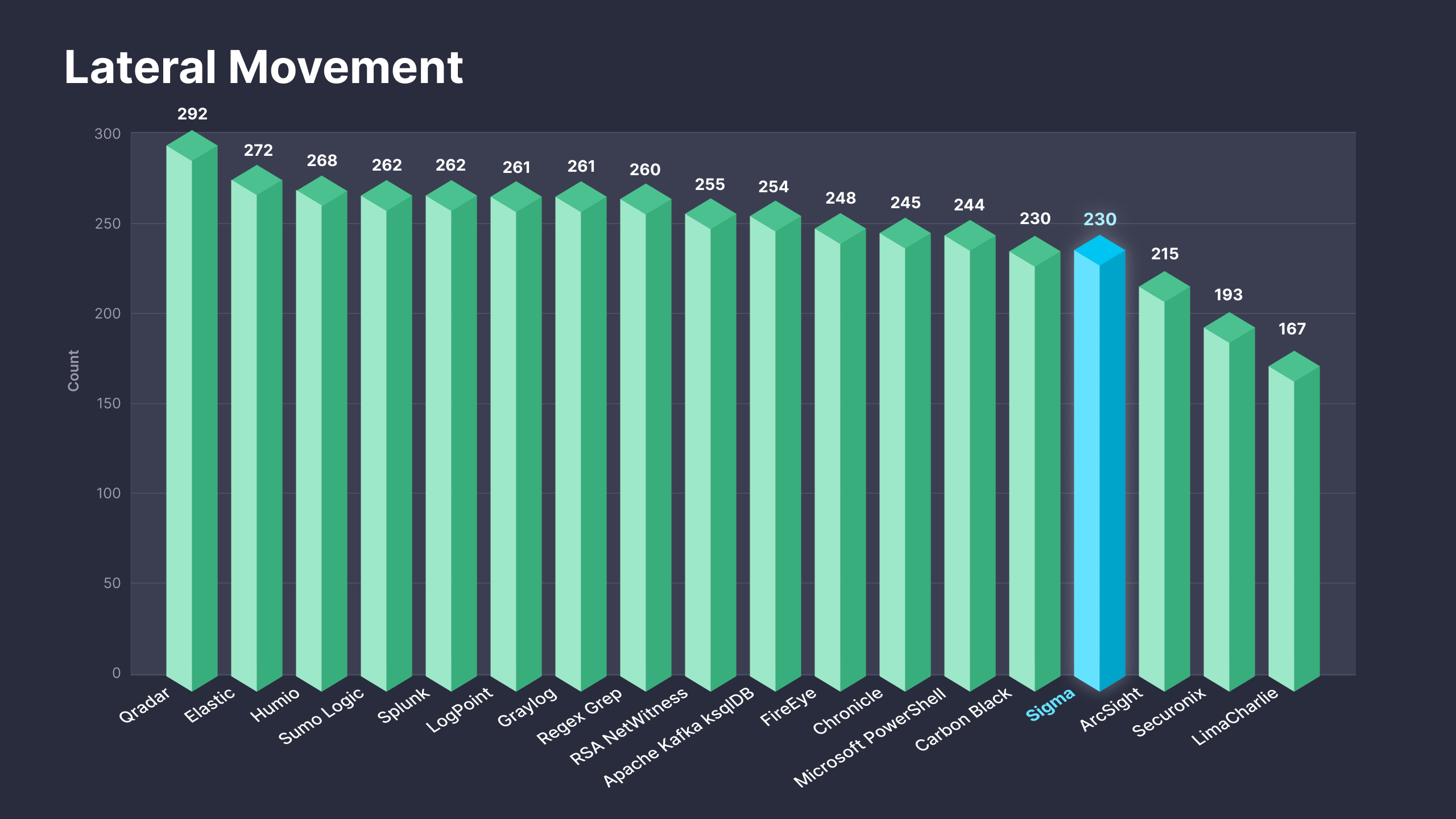

Fig. 1. Regras Sigma abordando a tática Movimentação Lateral (TA0008) junto com traduções para mais de 25 plataformas suportadas

Recém-lançados planos de assinatura sob demanda são projetados para permitir que profissionais de segurança extraiam valor imediato da plataforma da SOC Prime ganhando acesso instantâneo ao conteúdo de detecção que corresponde ao perfil de ameaça da organização. Com acesso sob demanda, profissionais de segurança podem obter 230 detecções baseadas em Sigma organizadas abordando a tática de Movimentação Lateral junto com traduções para mais de 25 formatos SIEM, EDR e XDR. Para mais detalhes sobre as assinaturas On Demand, por favor, consulte https://my.socprime.com/pricing/.