Em 27 de julho de 2022, pesquisadores de cibersegurança da Microsoft publicaram um aviso observando a recente atividade maliciosa revelada do ator europeu do setor privado ofensivo (PSOA) rastreado como KNOTWEED, que utiliza um conjunto de explorações de zero-day do Windows e Adobe, incluindo a vulnerabilidade CVE-2022-22047 recém-corrigida. De acordo com a pesquisa, os atores da ameaça lançam ataques cibernéticos direcionados contra organizações na Europa e América Central utilizando o novo malware Subzero, especificamente desenvolvido para suas operações maliciosas.

Detectar Malware KNOTWEED e Atividade Relacionada, Incluindo Ataques Cibernéticos Direcionados Usando a Exploração da Vulnerabilidade CVE-2022-22047

Profissionais de cibersegurança que procuram maneiras de se defender proativamente contra a atividade adversária dos atores da ameaça KNOTWEED e as amostras de malware KNOTWEED usadas em suas campanhas maliciosas direcionadas, são bem-vindos para aproveitar a oferta da plataforma da SOC Prime de um conjunto dedicado de regras Sigma. Todas as regras de detecção baseadas em comportamento e consultas de caça estão disponíveis pelo link abaixo para usuários registrados da SOC Prime:

Esses algoritmos de detecção são conversíveis para os formatos líderes da indústria como SIEM, EDR e XDR e estão alinhados com o framework MITRE ATT&CK® para permitir uma eficácia aprimorada de cibersegurança. Para busca de conteúdo de detecção simplificada, as regras Sigma mencionadas estão disponíveis pela tag correspondente “KNOTWEED” com base na atividade adversária atribuída.

As regras Sigma acima-referenciadas podem ajudar defensores cibernéticos a identificar padrões de detecção baseados em comportamento:

- Associados ao malware usado em campanhas direcionadas lançadas pelo coletivo de hackers relacionado

- Ligado à atividade maliciosa dos atores da ameaça KNOTWEED

Além disso, os profissionais de segurança podem instantaneamente buscar ameaças relacionadas à atividade adversária KNOTWEED usando o conteúdo de caça verificado com o módulo Quick Hunt da SOC Prime.

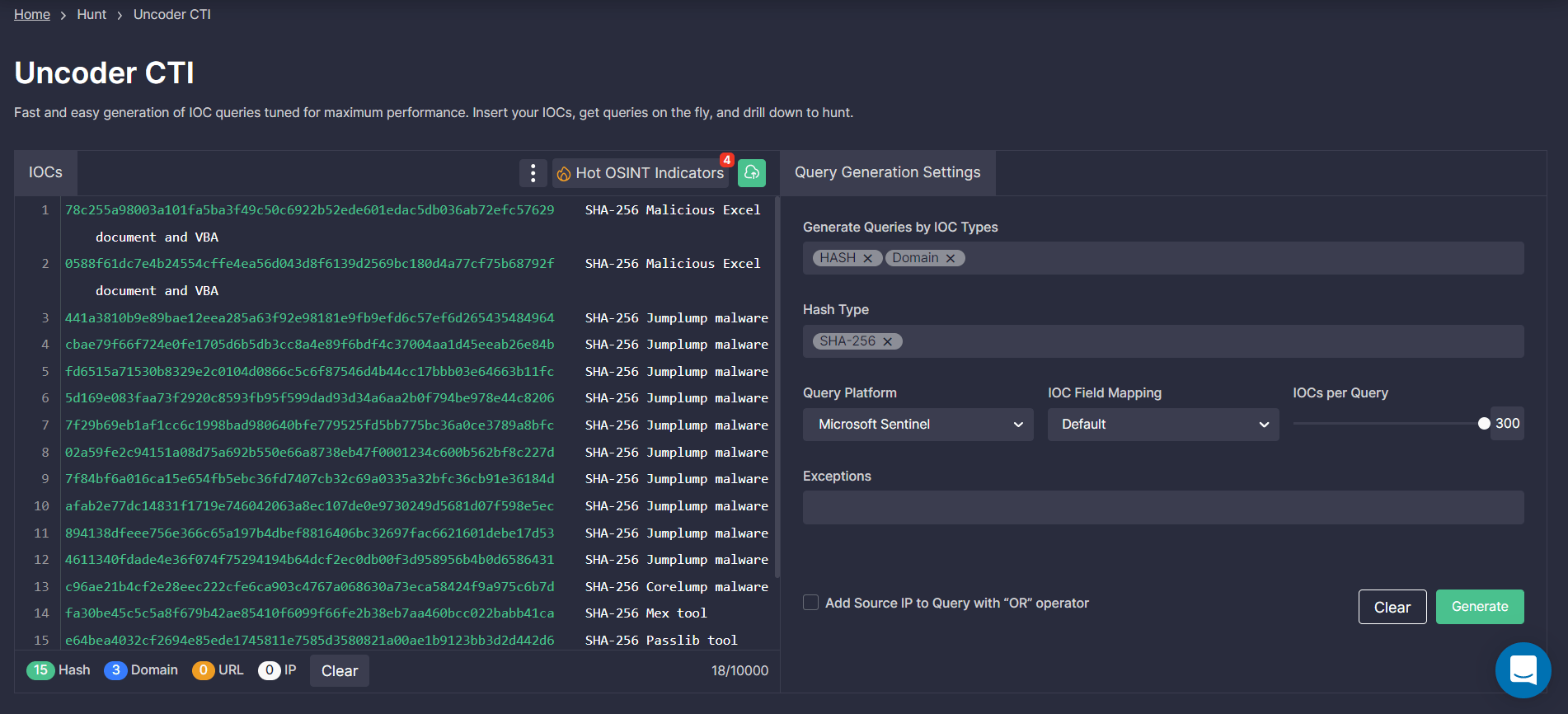

Além disso, a plataforma Detection as Code da SOC Prime permite que Caçadores de Ameaças e especialistas em Inteligência de Ameaças Cibernéticas gerem consultas IOC personalizadas usando o Uncoder.CTI. Aproveitando este módulo da SOC Prime, leva apenas alguns cliques para gerar uma consulta IOC personalizada para as necessidades do seu ambiente e pronta para executar na instância SIEM ou XDR selecionada. Seguindo o link abaixo, usuários registrados da SOC Prime podem detalhar a lista completa de indicadores de comprometimento relacionados à atividade adversária KNOTWEED para identificar a presença deles no ambiente da organização e detectar em tempo hábil os potenciais vestígios de intrusão:

De acordo com o relatório anual Relatório de Inovação Detection as Code da SOC Prime, Detecção Proativa da Exploração de Vulnerabilidades classifica como uma das principais prioridades de conteúdo em 2021 e continua a ocupar a posição de liderança em 2022 devido a um número crescente de ameaças relacionadas e um aumento dramático nas explorações de zero-day. Para manter-se atualizado sobre as ameaças emergentes e defender-se efetivamente contra ataques de zero-day, obtenha uma lista abrangente de regras Sigma para detecção proativa de explorações de zero-day clicando no Detectar & Caçar botão abaixo. Além disso, especialistas em segurança podem obter insights sobre o contexto abrangente de ameaças relacionadas à atividade maliciosa KNOTWEED explorando o mecanismo de busca de ameaças cibernéticas da SOC Prime e acessando instantaneamente as referências MITRE ATT&CK e CTI, descrições CVE e mais metadados relevantes.

Detectar & Caçar Explorar Contexto de Ameaças

Quem é KNOTWEED? Análise de Ciberataques que Exploraram a CVE-2022-22047 e Outras Zero-Days Atribuídas a Este Grupo

The pesquisa publicada pela Microsoft detalhou o funcionamento interno do KNOTWEED, conectando o coletivo de hackers ao DSIRF. Esta empresa localizada na Áustria estabeleceu a fachada de legitimidade ao oferecer serviços de pesquisa de informações e perícia para organizações globais. No entanto, evidências sugerem que a empresa também funciona como um grupo de mercenários cibernéticos, mirando organizações no Reino Unido, Áustria e Panamá. Pesquisadores de cibersegurança da Microsoft revelaram que o DSIRF está vinculado ao desenvolvimento e distribuição do conjunto de ferramentas de malware Subzero.

O PSOA recentemente descoberto emprega dois modelos de negócios: acesso-como-serviço e hack-por-contratação. Atores da ameaça KNOTWEED distribuem o malware Subzero para terceiros sem mais envolvimento em operações maliciosas, mas também lançam ataques cibernéticos direcionados. Os atores da ameaça vêm realizando campanhas cibernéticas ofensivas desde pelo menos 2021, aproveitando ativamente as explorações de zero-day do Windows e Adobe para lançar ataques de spyware que atingem múltiplos setores industriais.

De acordo com a investigação, a carga útil do Subzero é um malware sofisticado com uma ampla gama de capacidades avançadas. Seu conjunto de recursos envolve exfiltração de dados, registro de pressionamento de teclas, captura de tela e uma vasta gama de capacidades de C2.

Além de usar uma falha zero-day do Windows (CVE-2022-22047) para escalonamento de privilégios, as explorações do KNOTWEED em 2021 incluíram o aproveitamento de vulnerabilidades de segurança atribuídas como CVE-2021-31199, CVE-2021-31201, CVE-2021-28550 e CVE-2021-36948.

Contexto MITRE ATT&CK®

Para explorar o contexto MITRE ATT&CK por trás da atividade adversária KNOTWEED e obter insights sobre os padrões de comportamento relacionados, todas as regras Sigma dedicadas são mapeadas para ATT&CK abordando as táticas e técnicas correspondentes ilustradas abaixo:

Junte-se à plataforma Detection as Code da SOC Prime para acelerar as capacidades de detecção de ameaças e aumentar a velocidade de caça com acesso quase em tempo real à maior coleção mundial de regras Sigma curadas adaptadas para 25+ soluções SIEM, EDR e XDR. Aspirantes a Engenheiros de Detecção e Caçadores de Ameaças podem ganhar uma oportunidade de autoavançamento juntando-se ao Programa de Prêmios por Ameaças e colaborando com mentes brilhantes de cibersegurança para proteger o futuro da defesa cibernética. Escreva conteúdo de detecção de alta qualidade, compartilhe-o com colegas da indústria e receba recompensas financeiras recorrentes por sua contribuição.