O malware Dridex vem atacando bancos e instituições financeiras há quase uma década. Em 2019, o Departamento de Justiça dos EUA apresentou acusações contra cidadãos russos que estavam por trás da criação do malware Dridex e lideravam atividades criminosas que lhes renderam cerca de US$ 100 milhões. Mesmo em 2015, o Dridex foi responsável por aproximadamente US$ 30,5 milhões no Reino Unido e US$ 10 milhões em perdas nos Estados Unidos.

De acordo com relatórios da Unit 42, uma nova iteração de ataques Dridex foi detectada novamente em setembro de 2020, após um período de um mês de inatividade do malware.

Análise do Malware Dridex

Os primeiros ataques de malspam entregando o trojan Dridex (também conhecido como “Cridex” ou “Burgat”) foram detectados em 2011, e dentro de alguns anos o malware se estabeleceu como um dos trojans mais infames que visam o setor financeiro. Os ataques de spyware Dridex têm como foco as regiões da UE e Ásia-Pacífico e organizações principalmente de alta renda. Várias modificações do Dridex aplicaram arquivos de configuração nos formatos XML ou binário, tornando-se mais sofisticadas ao longo dos anos. A quarta versão mais avançada do Dridex usa criptografia RC4 e um protocolo de autorização de carregador muito mais rigoroso em comparação com suas modificações anteriores.

Houve casos de propagação do Trojan Dridex junto com outros malwares por meio dos kits de exploração. Em 2019, o notório kit de exploração Spelevo estava distribuindo trojans bancários por meio de um site de contato comprometido. O script malicioso nas páginas do site comprometido, incluindo a página inicial, redirecionava os usuários para uma exploração do CVE-2018-15982 ou do CVE-2018-8174, dependendo do sistema operacional do usuário, versão do Adobe Flash, plugins, patches disponíveis e outras características do ambiente. Ambos os exploits foram usados para implantar o Dridex como carga final.

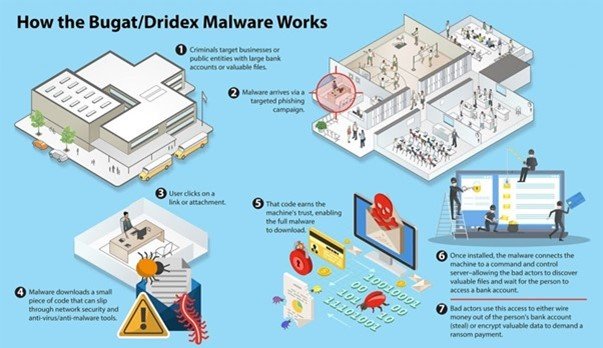

Ataques de Malspam e E-mails de Phishing do Dridex

O malware é ativo e perigoso para instituições bancárias e seus clientes, pois e-mails de phishing representam uma das maneiras mais fáceis de entregar um código malicioso à vítima. E-mails de phishing são devidamente compilados, utilizando linguagem e terminologia profissionais, e muitas vezes são construídos como mensagens que requerem atenção imediata para atrair potenciais vítimas para uma armadilha. Eles frequentemente se assemelham a endereços de e-mail comerciais legítimos. Os ataques de malspam Dridex entregam um anexo que pode incluir os nomes de registros financeiros contendo macros ofuscadas. Uma vez habilitada, a macro maliciosa aciona o download do trojan bancário que coletará credenciais e, em seguida, executará transações financeiras fraudulentas.

Em 2018, houve um aumento na propagação do trojan bancário Dridex através de uma campanha de spam notória. Usuários comprometidos receberam mais de 10.000 e-mails com links para servidores FTP infectados. Os atacantes aproveitaram-se tanto de arquivos MS Word que abusavam do recurso DDE para baixar o Dridex quanto de arquivos Excel contendo a macro maliciosa. Portanto, o comportamento maduro dos funcionários da empresa reduz drasticamente as chances de infectar o sistema com o trojan Dridex.

Imagem por Spambrella:

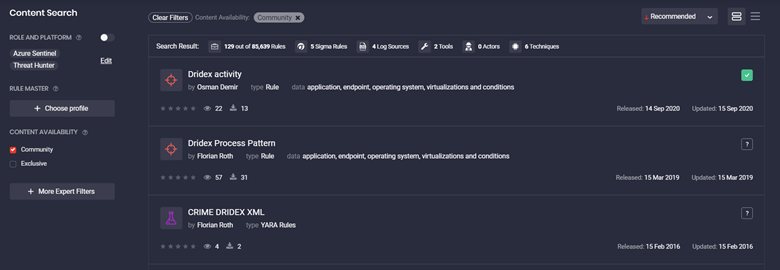

Conteúdo de Prevenção e Detecção de Malware Dridex

O Threat Detection Marketplace da SOC Prime habilita operações de Detecção como Código ao entregar mais de 85.000 itens de conteúdo SOC para mais de 5.500 organizações em várias indústrias, incluindo o setor financeiro. Perfis de segurança podem encontrar a “regra Sigma de atividade Dridex” da Comunidade by Osman Demir para detectar o ataque Dridex mais recente no seu sistema.

Esta regra Sigma também oferece traduções para as seguintes 15 plataformas:

- SIEMs: Azure Sentinel, Humio, Splunk, Sumo Logic, ELK Stack, ArcSight, QRadar, Graylog, RSA NetWitness, LogPoint

- EDR: Carbon Black

- Chronicle Security

- ksqIDB da Apache Kafka

- Microsoft PowerShell

- Regex Grep

A regra aborda as seguintes Técnicas ATT&CK:

- Técnica de Anexo de Spearphishing (T1193) das Táticas de Acesso Inicial

- Técnica de Execução pelo Usuário (T1204) das Táticas de Execução

Procurando mais conteúdo de detecção de ameaças em ataques Dridex? O Threat Detection Marketplace oferece mais de 200 itens de conteúdo SOC direcionados ao malware Dridex, e mais de cem regras da Comunidade entre eles.

Pronto para experimentar o Threat Detection Marketplace da SOC Prime? Inscreva-se gratuitamente. Ou junte-se ao Programa de Recompensa por Ameaças para criar seu próprio conteúdo SOC e fazer sua própria contribuição para a maior comunidade de detecção de ameaças do mundo.