Aumento do volume de ransomware, a expansão de coletivos de hackers e os custos recordes de danos estão redefinindo a arena de riscos cibernéticos. O FBI, a CISA e parceiros recentemente emitiram um alerta de cibersegurança conjunto avisando a comunidade global de defesa cibernética sobre o aumento dos ataques de ransomware Ghost (Cring) visando ganhos financeiros. Hackers afiliados à China comprometeram organizações de várias indústrias, incluindo o setor de infraestrutura crítica, em mais de 70 países no mundo. volumes, expanding hacker collectives, and record-breaking damage costs are redefining the cyber risk arena. The FBI, CISA, and partners have recently issued a joint cybersecurity alert warning the global cyber defender community of increasing Ghost (Cring) ransomware attacks aimed at financial gain. China-affiliated hackers have compromised organizations from multiple industries, including the critical infrastructure sector, across 70+ countries worldwide.

Detectar Ataques de Ransomware Ghost (Cring)

De acordo com a Sophos, os custos de recuperação de ransomware aumentaram para $2,73M em 2024—quase $1M a mais do que em 2023. Considerando que se espera que ataques de ransomware ocorram a cada 2 segundos até 2031, os profissionais de segurança precisam de uma fonte confiável de conteúdo de detecção acompanhado por tecnologia avançada de defesa cibernética para identificar potenciais intrusões a tempo.

Plataforma SOC Prime para defesa cibernética coletiva oferece um amplo conjunto de regras de detecção abordando a ameaça de ransomware, incluindo o recente aumento na atividade do ransomware Ghost (Cring). Basta pressionar o Explorar Detecções botão abaixo e navegar imediatamente para a coleção de regras Sigma para detectar ataques descritos no alerta AA25-050A pela CISA e parceiros.

Todas as regras são compatíveis com múltiplas soluções SIEM, EDR e Data Lake e são mapeadas para o framework MITRE ATT&CK para otimizar a investigação de ameaças. Além disso, as regras são enriquecidas com extensa metainformação, incluindo CTI links, cronologias de ataque, recomendações de triagem e mais.

Defensores cibernéticos que buscam aprofundar a investigação e encontrar conteúdo de detecção relacionado à exploração de vulnerabilidades ligada ao ransomware Ghost (Cring) podem seguir este link para obter uma coleção relevante de regras. A lista inclui detecção para CVE-2018-13379, CVE-2010-2861, CVE-2009-3960, CVE-2019-0604, CVE-2021-34473, CVE-2021-34523, CVE-2021-31207.

Além disso, para analisar retrospectivamente ataques de ransomware Ghost (Cring), os profissionais de segurança podem verificar o conteúdo de detecção relacionado disponível no Threat Detection Marketplace via “alerta AA25-050A,” “Ransomware Ghost,” “Ransomware Cring,” “Crypt3r,” “Ransomware Phantom,” “Ransomware Strike,” “Ransomware Hello,” “Ransomware Wickrme,” “Ransomware HsHarada,” “Ransomware Raptur” tags.

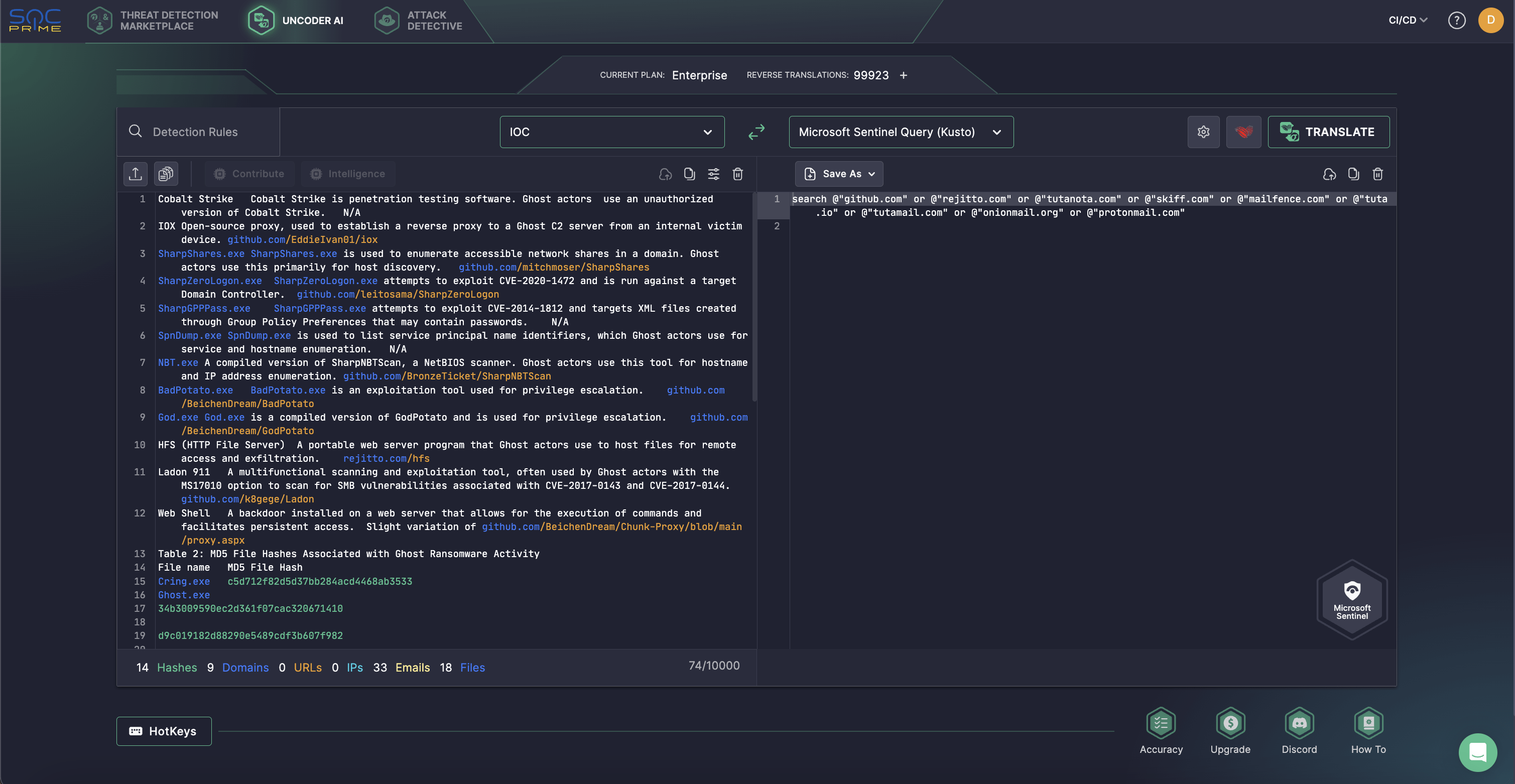

Finalmente, especialistas em segurança podem usar Uncoder AI, o primeiro copiloto de IA da indústria para Engenharia de Detecção, para caçar instantaneamente indicadores de comprometimento fornecidos no alerta AA25-050A pela CISA e parceiros. O Uncoder AI atua como um empacotador de IOC, permitindo que defensores cibernéticos interpretem IOCs e gerem consultas de caça personalizadas sem esforço. Essas consultas podem então ser integradas diretamente em seus sistemas SIEM ou EDR preferidos para execução imediata. Anteriormente exclusivo para clientes corporativos, o Uncoder AI agora está disponível para pesquisadores individuais, provendo acesso total às suas poderosas capacidades. Saiba mais.

Análise de Ransomware Ghost (Cring)

Defensores relatam um aumento nos ataques de grupos APT apoiados pela China , esforçando-se para aumentar a conscientização sobre cibersegurança enquanto organizações globais se preparam para a espionagem cibernética persistente e ameaças motivadas financeiramente. Em 19 de fevereiro de 2025, o FBI, CISA e MS-ISAC lançaram um novo alerta AA25-050A focado na atividade generalizada do ransomware Ghost (Cring) visando organizações em mais de 70 países, incluindo a China.

Desde o início de 2021, atores Ghost têm explorado softwares e firmwares desatualizados em serviços voltados para a internet, visando indiscriminadamente redes vulneráveis. Operando a partir da China, os atacantes visam ganhos financeiros, afetando organizações de saúde, governo, educação, tecnologia, fabricação e outros negócios em múltiplos setores industriais.

O grupo de ransomware Ghost (Cring) ganha acesso inicial ao armar aplicativos voltados para o público relacionados a múltiplos CVEs, incluindo falhas no Fortinet FortiOS, Adobe ColdFusion, Microsoft SharePoint e Microsoft Exchange (conhecidos como cadeia de ataque ProxyShell). Uma vez dentro, eles fazem upload de uma web shell e usam o Prompt de Comando ou PowerShell para baixar e executar malware Cobalt Strike Beacon.

Os adversários priorizam velocidade sobre persistência, frequentemente implantando ransomware dentro de um dia após o comprometimento inicial. No entanto, ocasionalmente criam ou modificam contas locais e de domínio, alteram senhas e implantam web shells em servidores das vítimas. Para escalonamento de privilégios, usam o Cobalt Strike para roubar tokens de processos e executar Beacons com privilégios elevados do SISTEMA. Eles também foram vistos utilizando ferramentas de código aberto como SharpZeroLogon, SharpGPPPass, BadPotato e GodPotato—ferramentas improváveis de serem usadas por usuários legítimos.

Operadores de ransomware Ghost usam o “hashdump” do Cobalt Strike ou Mimikatz para roubar senhas para logins não autorizados, escalonamento de privilégios e movimento lateral. Para evasão de defesa, eles identificam e desativam o software antivírus, frequentemente desligando o Windows Defender com comandos PowerShell. Eles também utilizam ferramentas como SharpShares, Ladon 911 e SharpNBTScan para descoberta de redes e sistemas remotos. Usando acesso elevado, os atacantes se movem lateralmente com comandos WMIC e PowerShell codificados em base64 para implantar Beacons do Cobalt Strike na memória. Se o movimento lateral falhar, muitas vezes abandonam o ataque completamente.

Além disso, adversários usam executáveis de ransomware como Cring.exe, Ghost.exe, ElysiumO.exe e Locker.exe, que podem criptografar diretórios específicos ou sistemas inteiros, dependendo dos argumentos de linha de comando. Esses payloads excluem certos arquivos e pastas do sistema para evitar tornar dispositivos inoperáveis. Eles também limpam Logs de Eventos do Windows, desativam Cópia de Sombra de Volume e excluem cópias de sombra para dificultar os esforços de recuperação.

As notas de resgate do grupo frequentemente ameaçam vender dados roubados se os resgates não forem pagos, no entanto, os atacantes raramente exfiltram grandes quantidades de informações sensíveis. As transferências de dados são geralmente pequenas, frequentemente abaixo de centenas de gigabytes, com uso limitado de Servidores de Equipe do Cobalt Strike, Mega.nz e web shells para exfiltração.

O Ghost depende fortemente de Beacons do Cobalt Strike, usando conexões HTTP/HTTPS para endereços IP diretos em vez de domínios registrados. Eles se comunicam com as vítimas via serviços de e-mail criptografados como Tutanota, ProtonMail e Mailfence.

Os defensores recomendam seguir práticas chave de cibersegurança para se defender contra a atividade do ransomware Ghost (Cring). Estas incluem manter backups offline regulares, aplicar patches de segurança oportunamente e segmentar redes para limitar movimentos laterais. As organizações também são incentivadas a implementar MFA resistentes a phishing para contas privilegiadas, treinar usuários para reconhecer phishing e monitorar PowerShell para uso não autorizado.

Para minimizar os riscos de ataques crescentes de ransomware Ghost (Cring), a Plataforma SOC Prine para defesa cibernética coletiva equipa equipes de segurança com um conjunto de produtos de ponta para defender proativamente contra intrusões e adotar uma estratégia de cibersegurança resiliente que se alinha a uma abordagem SOC de nova geração. Para mergulhar em automação avançada, inteligência em tempo real e estratégias de detecção de ponta para segurança empresarial adaptadas para o SOC do futuro, registre-se aqui para nosso próximo webinar exclusivo.