Visão Geral e Análise, Principais Fontes de Dados e Regras Sigma Relevantes para Detectar Execução

SOC Prime’s plataforma de Detecção como Código fornece acesso a uma biblioteca em constante crescimento de mais de 180.000 algoritmos de detecção e resposta enriquecidos com contexto, alinhados com o MITRE ATT&CK® framework v.10. As novas faixas de assinatura Sob Demanda da plataforma da SOC Prime fornecem regras Sigma curadas que abordam a tática de Execução (TA0002) conforme o framework MITRE ATT&CK, permitindo que as equipes obtenham as detecções mais atualizadas correspondentes ao perfil de ameaça da organização.

Este artigo de blog fornece uma visão geral e análise da tática de Execução junto com as principais fontes de log e regras Sigma relevantes disponíveis na plataforma da SOC Prime.

Explorar Plataforma Agendar uma Reunião

O que é Execução (TA0002)?

A tática de Execução é a execução de código para fins maliciosos. Isso pode ser a execução de código exe ou dll ou este último feito através de um recurso que executa código arbitrário (como scripts, aplicativos Java, etc). Adversários frequentemente contam com a capacidade de executar código, especialmente em aplicativos não baseados em nuvem, como estações de trabalho e servidores de funcionários.

Regras de Detecção de Execução

Quando se trata de táticas e técnicas MITRE ATT&CK, não existe uma “regra que governe todas”. Detectar execução requer um conjunto extenso de regras e um processo que leve em conta novas técnicas, ferramentas e implementações assim que surgirem.

Sigma é considerado um padrão de fato para expressar consultas de caça a ameaças que podem ser usadas em múltiplas soluções SIEM, EDR e XDR dependendo do pacote tecnológico da organização em uso. Para saber mais sobre o padrão Sigma, consulte aqui. Além disso, explore o repositório Sigma no GitHub para mais detalhes.

Os profissionais de segurança são bem-vindos para se juntar à SOC Prime’s plataforma de Detecção como Código para explorar a ampla coleção de regras Sigma com traduções disponíveis para mais de 25 formatos de linguagem SIEM, EDR e XDR. Alternativamente, as equipes podem utilizar o Uncoder.IO motor de tradução online Sigma para converter instantaneamente o código-fonte da detecção na solução de segurança em uso ou utilizar o Sigma Converter, a ferramenta SIGMAC , via interface de linha de comando.

Por favor, encontre abaixo as seguintes regras Sigma recomendadas para detectar execução:

Regra de Comportamento: Download Suspeito do PowerShell

Esta regra Sigma identifica padrões de downloader do PowerShell. É comum para malwares em estágio inicial (instaladores de escritório, por exemplo) utilizarem o PowerShell para baixar código malicioso adicional.

Regra de Exploit: Exploração CVE-2021-26857 no Exchange

Esta regra identifica potenciais explorações CVE-2021-26857 identificando processos filho incomuns de um executável do Exchange.

Regra de Ferramenta: Commandlets Maliciosos do PowerShell

Esta regra identifica frameworks PowerShell maliciosos comuns pelos seus nomes de commandlet.

Regra de Nuvem: Alteração no Script de Inicialização do AWS EC2

Esta regra identifica a criação ou modificação de scripts de inicialização dentro de instâncias de computação virtual EC2 da Amazon AWS (Máquinas Virtuais Linux/Windows, etc.).

Explorar Plataforma Agendar uma Reunião

Detecção de Execução: Fontes de Log Mais Comuns

As regras de detecção Sigma são baseadas em fontes de log que existem no ambiente específico da organização. Aqui estão cinco fontes de log comuns geralmente necessárias para detectar execução.

Criação de Processo

É quase desnecessário dizer que a criação de processo é a fonte de dados mais óbvia que alguém pode reunir para execução. Largamente, a execução requer um processo host. No entanto, a criação de processos não é uma panaceia para execução. Existem muitas vezes quando novos processos não são necessários (injeção de processos, execução de código shell, etc).

Aqui estão algumas fontes comuns de log de criação de processo:

-

Logs de Segurança do Windows

- 4688, valide que os detalhes da linha de comando estão incluídos

-

Sysmon para Windows e Sysmon para Linux

- Id do Evento 1

-

Logs de Auditoria do Linux

- tipo de evento execve

-

Detecção e Resposta em Ponto Final (EDR) | Detecção e Resposta Estendida (XDR)

- Alguns serviços EDR não fornecem eventos passivos ou enriquecidos de criação de processos.

Criação de Serviço and Criação de Tarefa Agendada Fontes de Dados

É comum que atores de ameaça criem serviços e tarefas para execução. Abaixo estão listadas as fontes de log mais comuns para criação de serviços e tarefas agendadas:

-

Logs de Segurança do Windows

- 7045

- 4698

-

Detecção e Resposta em Ponto Final (EDR) | Detecção e Resposta Estendida (XDR)

- Alguns serviços EDR não fornecem eventos passivos ou enriquecidos de criação de tarefas/agendamentos

Logs do PowerShell

O PowerShell é comumente abusado, no entanto, também possui o melhor registro nativo de qualquer linguagem de programação que possa executar código arbitrário em tempo de execução (linguagens de script, Java, etc).

Abaixo estão algumas das fontes de log de criação de serviços e tarefas agendadas mais comuns:

-

Logs do PowerShell do Windows

- 4104 – Log Operacional

- 4103 – Log Operacional

- 500 – Log de PowerShell Legado

-

Detecção e Resposta em Ponto Final (EDR) | Detecção e Resposta Estendida (XDR)

- Alguns serviços EDR não fornecem eventos passivos ou enriquecidos de criação de tarefas/agendamentos

Logs de AntiVírus

Logs de antivírus estão entre as fontes de dados de alto valor mais negligenciadas. Se um executável malicioso acabar em um dos seus sistemas e um usuário final não o tiver colocado diretamente lá (por meio de email, download de navegador, pen drive), então você sabe que houve algum tipo de execução.

A plataforma de Detecção como Código do SOC Prime fornece conteúdo de detecção impulsionado pela expertise colaborativa da maior comunidade de cibersegurança do mundo, que produz um corpo de conhecimento monolítico, dando a qualquer equipe de segurança uma vantagem significativa na luta contra adversários. Aqui estão os principais autores que contribuem para a plataforma da SOC Prime através da entrega de conteúdo curado para detectar execução:

- Equipe da SOC Prime

- Ariel Millahuel

- desenvolvedores do Programa Threat Bounty Emir Erdogan and Osman Demir

Explorar Plataforma Agendar uma Reunião

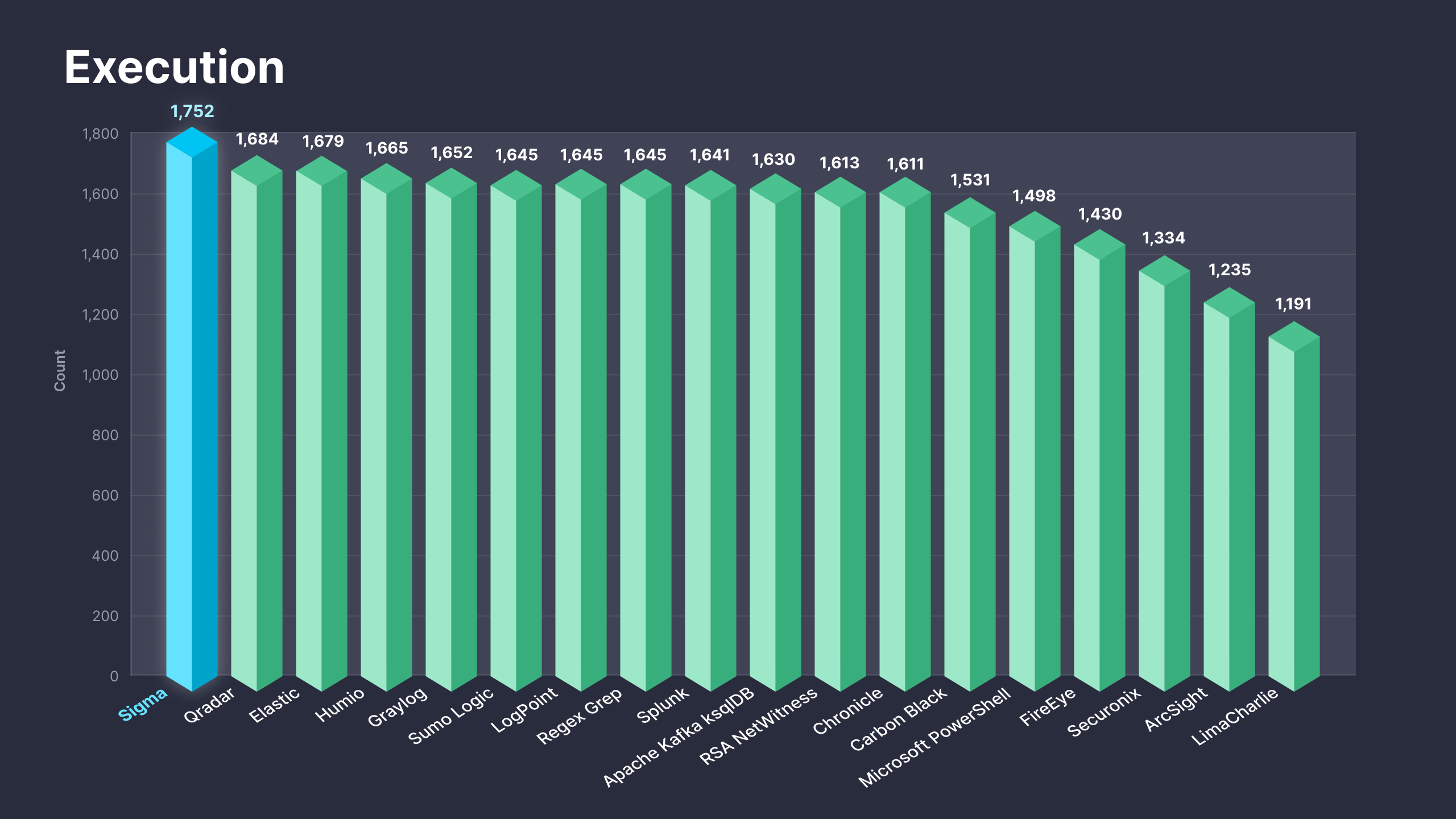

Fig. 1. Regras Sigma abordando a tática de Execução (TA0002) juntamente com traduções para mais de 25 plataformas suportadas

As recentemente lançadas assinaturas Sob Demanda destinam-se a ajudar as equipes a obter valor imediato da plataforma de Detecção como Código da SOC Prime, oferecendo acesso instantâneo ao conteúdo de detecção que corresponde ao perfil de ameaça da organização. Essas assinaturas oferecem mais de 1.700 detecções baseadas em Sigma curadas abordando a tática de Execução, juntamente com traduções para mais de 25 formatos SIEM, EDR e XDR. Para mais detalhes sobre as faixas de assinatura Sob Demanda, por favor, consulte https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }