Phobos Ransomware representa a família de ransomware relativamente nova baseada no Dharma (CrySis), que tem sido notória desde 2016. Os primeiros traços do Phobos foram detectados há menos de dois anos, na virada de 2019. SOC Prime Threat Detection Marketplace, a maior plataforma mundial de conteúdo para SOC, oferece cenários de detecção de ransomware Phobos em sua biblioteca de mais de 85.000 itens de conteúdo. A variante EKING do ransomware Phobos surgiu recentemente em outubro de 2020 e foi aplicada em ataques direcionados a organizações governamentais. O EKING é um malware de codificação de arquivos direcionado a criptografar dados cruciais armazenados no dispositivo comprometido e excluir cópias de backup. Descriptografar dados infectados representa um desafio monumental para as organizações, pois somente os desenvolvedores do EKING possuem ferramentas de criptografia válidas, pelas quais exigem resgate.

O que é Phobos Ransomware?

O malware pertencente à família Phobos Ransomware se espalha via conexões RDP comprometidas. Phobos é tipicamente distribuído comprometendo servidores RDP, infiltrando-se na rede de uma organização e infectando o maior número possível de sistemas para obter um grande resgate pela descriptografia dos dados comprometidos. No entanto, muitas vítimas que pagaram quantias significativas de dinheiro aos cibercriminosos pela descriptografia nunca a receberam.

Talvez este seja um dos motivos pelos quais EKING esteve em evidência em outubro de 2020. Há vários casos confirmados de que adversários espalharam EKING por meio de e-mails de phishing. Esta variação do ransomware Phobos apareceu na forma de um documento do MS Word com um código Macro malicioso destinado a espalhar o EKING nas redes das organizações.

Como o Phobos Ransomware Entra no Seu Computador?

Uma nova análise do EKING dos laboratórios FortiGuard revela como um binário malicioso entra no sistema após a vítima abrir um documento do MS Word anexado a um e-mail de phishing. O ransomware não apenas criptografa arquivos na máquina infectada, mas também atinge novos discos lógicos anexados e recursos de compartilhamento de rede. Para acelerar o processo de criptografia, EKING cria duas threads de verificação para cada unidade lógica: uma delas encontra e criptografa arquivos relacionados a bancos de dados. O malware renomeia arquivos e, em seguida, gera mensagens de resgate. Essas mensagens solicitam que os usuários comprometidos entrem em contato com os adversários e esperem suas instruções adicionais.

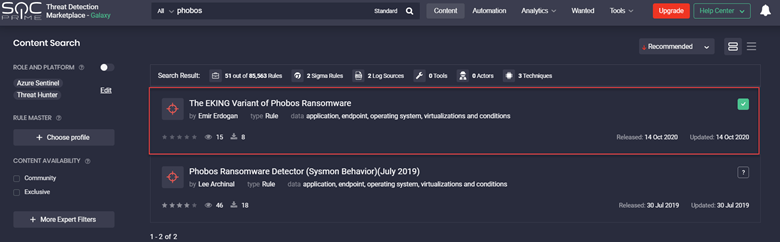

Conteúdo de Detecção do Phobos Ransomware

Um dos contribuidores mais ativos para a biblioteca de conteúdo do Threat Detection Marketplace e desenvolvedor do Threat Bounty Program, Emir Erdogan, lançou recentemente uma nova regra Sigma da Comunidade para ajudar as organizações a se proteger contra ataques do ransomware EKING:

A regra tem traduções para os seguintes SIEM, EDR e outras ferramentas de segurança:

- SIEMs: Azure Sentinel, Sumo Logic, Humio, Elastic Stack, ArcSight, QRadar, Splunk, Graylog, RSA NetWitness, LogPoint

- EDRs: Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

O suporte para outras tecnologias SIEM, EDR e NTDR está chegando em breve.

A regra publicada também está mapeada para o MITRE ATT&CK® framework e aborda as seguintes Táticas e Técnicas do ATT&CK:

- Táticas: Impacto, Execução

- Técnicas: Dados Criptografados para Impacto (T1486), Execução do Usuário (1204)

Pronto para fortalecer sua defesa cibernética com o Threat Detection Marketplace? Inscreva-se gratuitamente. Ou junte-se ao Threat Bounty Program para criar seu próprio conteúdo SOC e compartilhá-lo com toda a comunidade do Threat Detection Marketplace.