Desde o início da guerra cibernética global, a SOC Prime permanece na linha de frente ajudando a Ucrânia e seus aliados a se defenderem da agressão russa. Em 8 de dezembro de 2022, pesquisadores da CERT-UA receberam informações do departamento de cibersegurança da Organização Estatal de Transporte Ferroviário da Ucrânia “Ukrzaliznytsia” sobre a distribuição de e-mails de phishing se passando pelo Serviço de Emergência do Estado da Ucrânia. Além disso, os hackers aplicaram um domínio de e-mail falso para mascarar sua atividade maliciosa. Os e-mails de phishing usados neste ataque cibernético aplicaram uma isca relacionada ao uso de drones iranianos Shahed-136.

Descrição do Malware DolphinCape: O Último Ataque Cibernético a Organizações Estatais Ucranianas

O último alerta CERT-UA#5683 detalha uma nova campanha maliciosa contra a Organização Estatal de Transporte Ferroviário da Ucrânia “Ukrzaliznytsia” utilizando o vetor de ataque de e-mail de phishing e atribuída ao coletivo de hackers UAC-0140. Neste ataque, os atores da ameaça distribuem e-mails com uma isca no assunto prometendo revelar informações sobre como identificar os drones iranianos Shahed-136.

A cadeia de infecção é acionada ao abrir um anexo de isca com um arquivo RAR que contém um documento PPSX com código malicioso VBScript. Este último é projetado para gerar uma tarefa agendada, bem como para descriptografar, criar e lançar um script PowerShell. Os hackers aplicam um algoritmo de criptografia RC4 e uma chave criada por concatenação de strings do valor do atributo “Manager” e do nome do arquivo. O script malicioso PowerShell aplica o componente BITS do Microsoft Windows para baixar arquivos DLL e EXE e criar uma tarefa agendada para lançar o último por meio de uma técnica de carregamento lateral de DLL.

O arquivo DLL é identificado como malware DolphinCape desenvolvido com Delphi. Este software malicioso coleta informações sobre o nome do host, nome de usuário, versão do SO e exfiltra outros dados dos computadores comprometidos, lança arquivos EXE e DLL e exibe a lista de arquivos e seu upload. O malware DolphinCape também é capaz de capturar capturas de tela das máquinas alvo.

Detectando Campanha de Malware DolphinCape pelo UAC-0140

Múltiplas campanhas de phishing continuam a visar a infraestrutura crítica ucraniana e ativos online à medida que a guerra se intensifica no domínio cibernético. Após vários ataques maciços pelo APT Armagedon (UAC-0010), o último alerta da CERT-UA revela mais uma campanha utilizando o malware DolphinCape para atacar o sistema de transporte ucraniano. Como hackers apoiados pela Rússia testam frequentemente ferramentas e abordagens maliciosas no campo de batalha na Ucrânia antes de expandir suas atividades globalmente, os profissionais de segurança de todo o mundo precisam de uma fonte confiável de conteúdo de detecção para permanecer proativos e não dar chance aos adversários.

A plataforma Detection as Code da SOC Prime oferece um conjunto de regras Sigma curadas para identificar a atividade maliciosa relacionada coberta no alerta CERT-UA#5683 nos estágios mais iniciais do ciclo de vida do ataque. Acesse o Explorar Detecções botão e acesse o conjunto de detecção dedicado. Todas as regras Sigma estão alinhadas com o framework MITRE ATT&CK® e enriquecidas com contexto extensivo de ameaças cibernéticas, incluindo links CTI, mitigação, binários executáveis e mais metadados relevantes. Regras de detecção são embaladas com traduções para as principais soluções SIEM, EDR e XDR do setor.

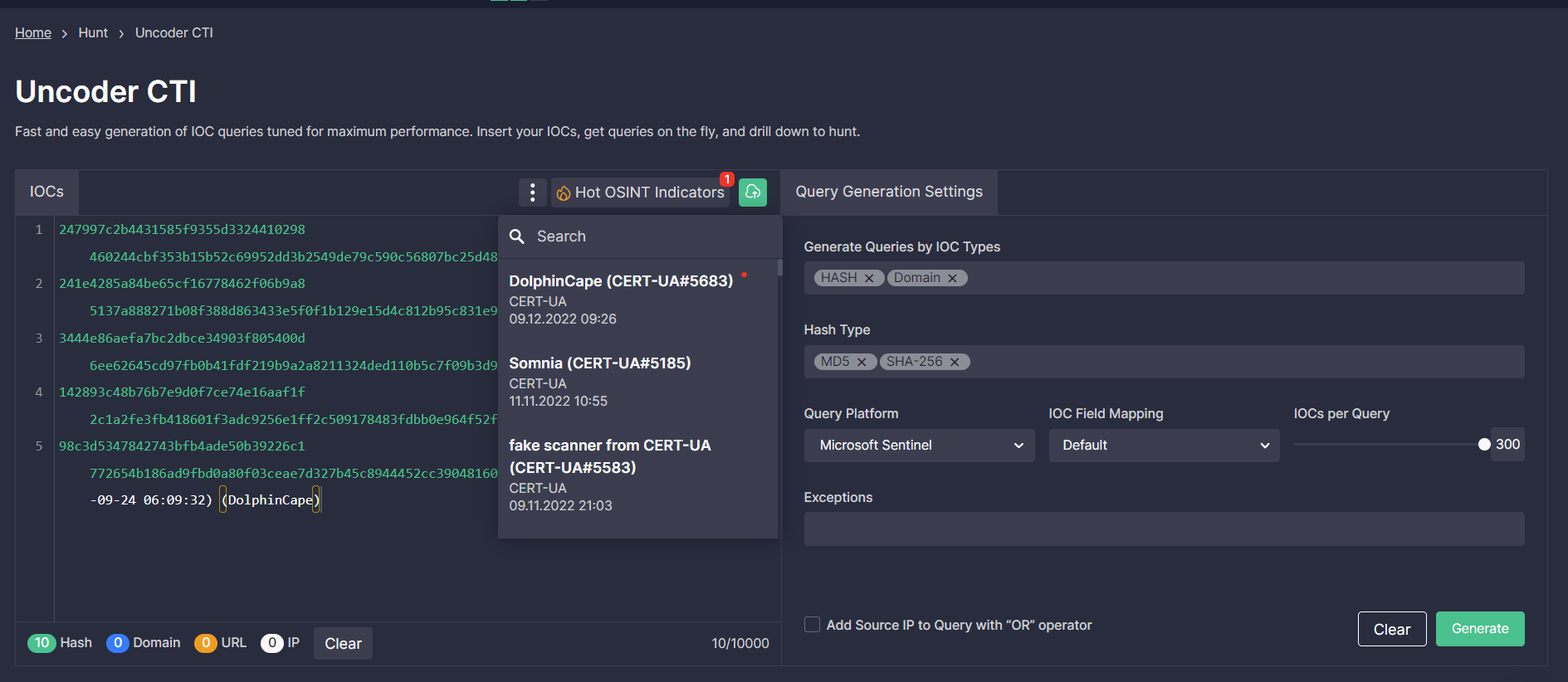

Engenheiros de segurança também podem agilizar sua busca por ameaças relacionadas à distribuição do malware DolphinCape usando IOCs de arquivos, hosts e redes cobertos pelo alerta CERT-UA#5683. Com a ajuda do Uncoder.CTI, as equipes podem gerar instantaneamente consultas de IOC otimizadas para desempenho e aprofundar a busca por ameaças relevantes no ambiente SIEM ou XDR selecionado.

Contexto MITRE ATT&CK®

Para explorar o contexto MITRE ATT&CK relacionado à distribuição do malware DolphinCape pelos atores de ameaça UAC-0140 na última campanha de phishing contra a Ucrânia, consulte a tabela abaixo. Todas as regras Sigma dedicadas estão alinhadas com o MITRE ATT&CK tratando das táticas e técnicas correspondentes do adversário: