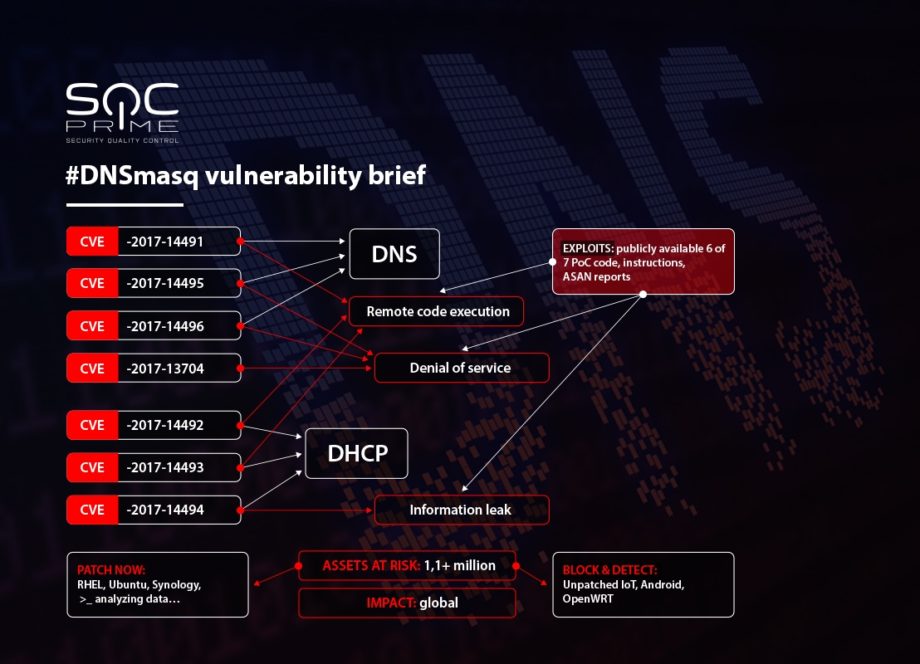

Boas notícias pessoal! Já se passaram 10 dias desde que o Google Security divulgou 7 vulnerabilidades críticas junto com o código de exploração PoC para o popular serviço dnsmasq e o mundo ainda está vivo como o conhecemos. Quanto tempo isso vai durar? Se nos referirmos ao surto de WannaCry, leva um tempo desde que o exploit público é divulgado até um surto global. Ou será que não? O exploit EternalBlue foi lançado em 7 de janeiroth junto com outros vazamentos “Lost in translation”, ou seja, 5 meses antes do ataque do WCry. No entanto, se lembrarmos a exata linha do tempo, podemos notar que no final de abril havia mais de 1,7M de hosts infectados com o backdoor DoublePulsar traçável online escaneando a porta 445 ou apenas observando os dados do Shodan. Gostaria de me referir a Dan Tentler do PhobosGroup relatando a infecção massiva do DoublePulsar em 19 de abrilth, iniciando os esforços de escaneamento e relatando as descobertas. E já que o WannaCry atacou em 12 de maioth foram exatamente 24 dias desde o momento da divulgação pública em dezenas de milhares de máquinas com backdoor até o dia em que o ataque aconteceu. Como isso se relaciona com a situação do Dnsmasq? Desta vez eu tive um pouco de liberdade para fazer uma imagem bonita descrevendo a ameaça: Com 3 vulnerabilidades RCE, devemos tratar todas essas máquinas que executam dnsmasq sem patch como já comprometidas e provavelmente com backdoor. E como vimos a capacidade dos adversários de executar o ataque global do WannaCry em 24 dias, podemos prever que algo grande e ruim pode já acontecer a partir de 26 de outubro. Ou 27th para trazer mais uma sexta-feira divertida para nós, pessoal de segurança da informação. Pode acontecer mais rápido, pois como dizem “os atacantes sempre evoluem”. Um escaneamento e verificação seriam bons para confirmar a hipótese do backdoor, mas primeiro vamos medir o tamanho do desastre iminente perguntando ao Shodan. Aqui está uma consulta se você quiser verificar a precisão: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9

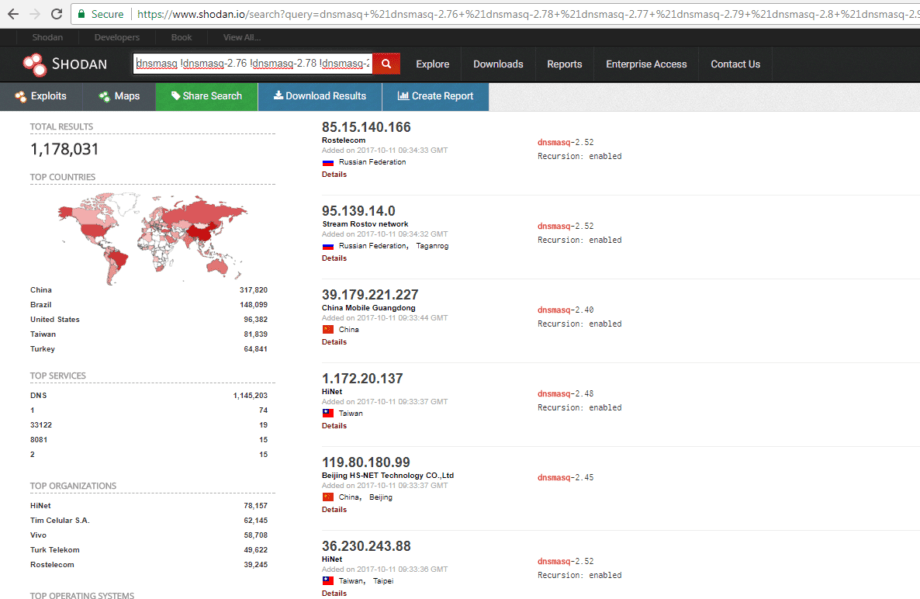

Com 3 vulnerabilidades RCE, devemos tratar todas essas máquinas que executam dnsmasq sem patch como já comprometidas e provavelmente com backdoor. E como vimos a capacidade dos adversários de executar o ataque global do WannaCry em 24 dias, podemos prever que algo grande e ruim pode já acontecer a partir de 26 de outubro. Ou 27th para trazer mais uma sexta-feira divertida para nós, pessoal de segurança da informação. Pode acontecer mais rápido, pois como dizem “os atacantes sempre evoluem”. Um escaneamento e verificação seriam bons para confirmar a hipótese do backdoor, mas primeiro vamos medir o tamanho do desastre iminente perguntando ao Shodan. Aqui está uma consulta se você quiser verificar a precisão: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9 Em 11 de outubroth, há um total de 1.178.031 dispositivos executando a versão vulnerável do dnsmasq e isso é se você não considerar a versão 2.76 vulnerável ou provavelmente alvo de um ataque em larga escala. Eu já havia relatado os números sobre a aplicação de patches em 6 de outubroth e a quantidade de dispositivos vulneráveis era de 1.131.229, então a quantidade de dispositivos sem patch descobertos pelo Shodan continua aumentando!

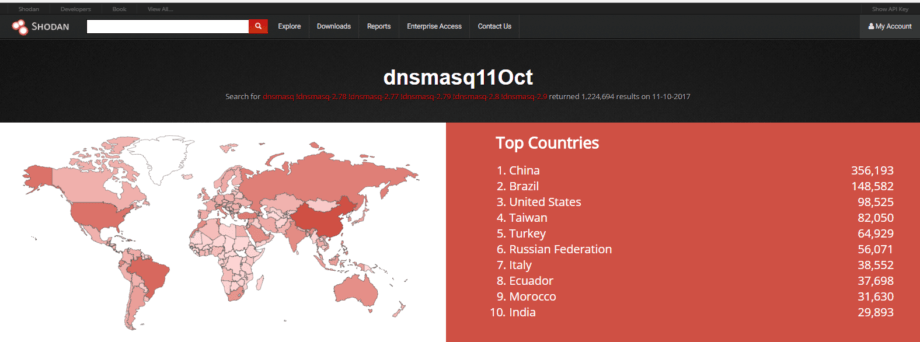

Em 11 de outubroth, há um total de 1.178.031 dispositivos executando a versão vulnerável do dnsmasq e isso é se você não considerar a versão 2.76 vulnerável ou provavelmente alvo de um ataque em larga escala. Eu já havia relatado os números sobre a aplicação de patches em 6 de outubroth e a quantidade de dispositivos vulneráveis era de 1.131.229, então a quantidade de dispositivos sem patch descobertos pelo Shodan continua aumentando! Talvez o aviso do Google Security tenha caído em ouvidos moucos? Pode parecer que sim, no entanto, se levarmos em conta os longos ciclos de gerenciamento de patches nas empresas (eles existem para IoT?) e o número maciço de dispositivos Android que estão fora de suporte, a situação parece razoável. O impacto é global? Você pode encontrar respostas neste relatório do Shodan:

Talvez o aviso do Google Security tenha caído em ouvidos moucos? Pode parecer que sim, no entanto, se levarmos em conta os longos ciclos de gerenciamento de patches nas empresas (eles existem para IoT?) e o número maciço de dispositivos Android que estão fora de suporte, a situação parece razoável. O impacto é global? Você pode encontrar respostas neste relatório do Shodan: Então por que mencionamos o Mirai? Foi um botnet infame construído para escanear e formar um exército de bots de dispositivos IoT inseguros aproveitando protocolos de texto simples como telnet e credenciais codificadas. Um adversário com tais capacidades terá pouca dificuldade em atualizar de um ataque de Força Bruta para um RCE com código de exploração publicamente disponível. No entanto, se nada acontecer até 27 de outubro, significaria que o dnsmasq será aproveitado por atores APT que garantirão suas posições estabelecendo persistência (veja maneiras de fazer isso na MITRE ATT&CK) e operando furtivamente. Se virmos um aumento súbito no dnsmasq sendo corrigido, eu apostaria que é APT por toda parte. É uma forma lucrativa de entrar (e sair) para os atores APT, já que o tráfego DNS ainda permanece inseguro e descontrolado na maioria das organizações e pode ser facilmente explorado para Comando e Controle, Entrega e Exfiltração de Dados. Venha o que vier, apenas bloqueie esses ativos para estar seguro e implante alguns controles de detecção, pois há muitas outras coisas maravilhosas a fazer em segurança cibernética. E se você é um orgulhoso proprietário de um dispositivo dnsmasq como parte do seu projeto de IoT no trabalho ou como seu roteador doméstico – atualize esse firmware hoje!

Então por que mencionamos o Mirai? Foi um botnet infame construído para escanear e formar um exército de bots de dispositivos IoT inseguros aproveitando protocolos de texto simples como telnet e credenciais codificadas. Um adversário com tais capacidades terá pouca dificuldade em atualizar de um ataque de Força Bruta para um RCE com código de exploração publicamente disponível. No entanto, se nada acontecer até 27 de outubro, significaria que o dnsmasq será aproveitado por atores APT que garantirão suas posições estabelecendo persistência (veja maneiras de fazer isso na MITRE ATT&CK) e operando furtivamente. Se virmos um aumento súbito no dnsmasq sendo corrigido, eu apostaria que é APT por toda parte. É uma forma lucrativa de entrar (e sair) para os atores APT, já que o tráfego DNS ainda permanece inseguro e descontrolado na maioria das organizações e pode ser facilmente explorado para Comando e Controle, Entrega e Exfiltração de Dados. Venha o que vier, apenas bloqueie esses ativos para estar seguro e implante alguns controles de detecção, pois há muitas outras coisas maravilhosas a fazer em segurança cibernética. E se você é um orgulhoso proprietário de um dispositivo dnsmasq como parte do seu projeto de IoT no trabalho ou como seu roteador doméstico – atualize esse firmware hoje!

/Fique seguro

p.s. acabamos de finalizar a verificação cruzada de 1,17K+ dispositivos vs nosso feed Tor e obtivemos apenas 1 acerto. Começamos a verificar IPs vs IPVoid e VirusTotal e já temos alguns IPs confirmados como maliciosos. As atualizações estão chegando.

Conteúdo SIEM

ArcSight: básico and avançadoQRadar: vote parabásicoe avançadoSplunk: básico and avançado