Olá, hoje falaremos sobre métodos de detecção para a nova versão do BlackEnergy (4.0?), usando o módulo de Política de Conformidade do QualysGuard.

De acordo com os resultados de nossa pesquisa assim como alguns outros relatórios que serão publicados mais tarde, encontramos alguns sinais comuns de ataque, conhecidos como IOC (Indicador de Comprometimento) e conseguimos testá-los usando o módulo mencionado anteriormente.Os IOCs foram baseados na análise do comportamento dos sistemas infectados e no fato de que o malware foi configurado para cada ataque individualmente. Os IOCs foram divididos em 5 grupos de acordo com os seguintes critérios:

- Grupo 1 – comportamento suspeito – necessidade de testes manuais adicionais (agradecemos pelas amostras corretas de arquivos que acionaram falsos positivos – poderemos expandir os controles e reduzir o número de falsos positivos, por favor, envie-os para nós via email.)

- Grupo 2 – infecção confirmada;

- Grupo 3 – uma probabilidade muito alta de comprometimento

- Grupo 4 – uma probabilidade muito alta de comprometimento

- Grupo 5 – alta probabilidade de comprometimento

Podemos afirmar que a presença de dois ou mais controles dos Grupos 3, 4, 5 é uma prova de comprometimento do sistema. Verificamos quais arquivos e configurações do sistema foram alterados e, com base nesta análise, criamos Controle Definido pelo Usuário (UDC) para Conformidade de Política do Qualys.

Os controles podem ser divididos em 5 grupos:

- O primeiro grupo inclui controles que verificam hashes de arquivos específicos para conformidade com os valores de referência;

- O segundo grupo de controles verifica arquivos para os hashes conhecidos de malware;

- O terceiro grupo busca o arquivo svchost.exe em locais que não são típicos para ele;

- O quarto grupo de controles verifica a existência das configurações de registro conhecidas que não são de referência;

- O quinto grupo verifica os parâmetros de inicialização dos serviços conhecidos que podem indicar uma infecção.

- Vamos dar uma olhada mais de perto nos resultados dos controles de cada grupo.

- Se você notar inconsistências no Grupo 1, você deve verificar novamente a assinatura do arquivo ou apenas sua existência.

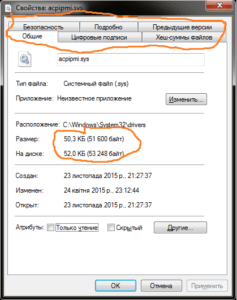

A assinatura do acpipme.sys parece com isso: Enquanto geralmente não há assinatura para o arquivo de referência

Enquanto geralmente não há assinatura para o arquivo de referência acpipmi.sys:

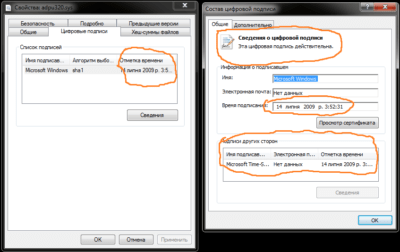

Os outros arquivos de referência têm assinatura como esta:

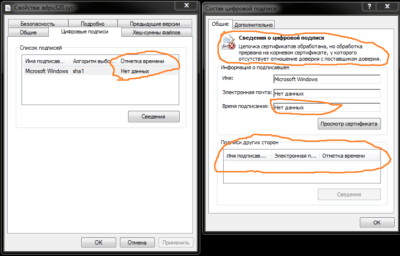

Os outros arquivos de referência têm assinatura como esta: E este é um driver típico com backdoor BE com certificado autoassinado:

E este é um driver típico com backdoor BE com certificado autoassinado:

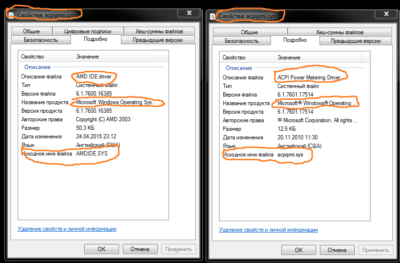

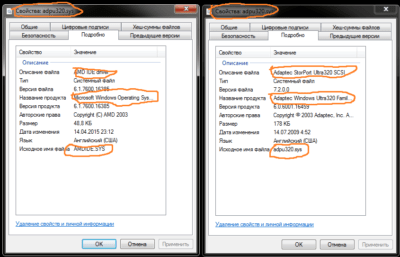

Também preste atenção à descrição dos detalhes do arquivo para quaisquer inconsistências ou discrepâncias, por exemplo, à esquerda você pode ver uma captura de tela do arquivo infectado e à direita uma referência:

Também preste atenção à descrição dos detalhes do arquivo para quaisquer inconsistências ou discrepâncias, por exemplo, à esquerda você pode ver uma captura de tela do arquivo infectado e à direita uma referência: E aqui está outra comparação, o arquivo infectado está à esquerda e a referência à direita

E aqui está outra comparação, o arquivo infectado está à esquerda e a referência à direita

- Se você notar inconsistências no Grupo 2, você tem uma das amostras conhecidas do dropper BlackEnergy.

- Se você notar inconsistências na localização do arquivo do Grupo 3, há uma alta probabilidade de que seu sistema esteja sob ataque e você precisa seguir nossas recomendações.

- Se você encontrar a chave de registro em questão (Grupo 4), há uma alta probabilidade de que seu sistema esteja infectado, é necessário tomar medidas contra emergenciais.

- Se você encontrar não conformidade com a política no Grupo 5, por favor, verifique com os administradores do sistema as causas do comportamento atípico dos serviços.

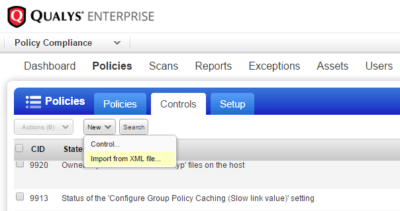

Para analisar os sistemas suspeitos (e estes podem ser qualquer máquina Windows) você precisa baixar os controles listados no final do artigo, criar uma política e executar uma varredura pelo QualysGuard Policy Compliance. Aqui está um guia passo a passo:

- Importar o CID (nomeado nos documentos como Controle Definido pelo Usuário (UDC)).

Novos controles serão adicionados à lista de controles, seus números prosseguirão em sequência direta, para vê-los você pode classificar a lista de CID pela coluna Criado. - Crie uma política que inclua o CID importado anteriormente.

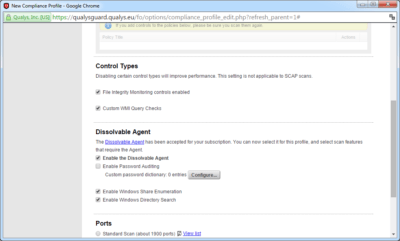

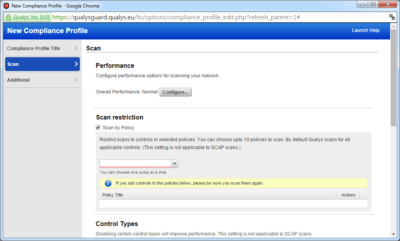

- Configurar as configurações do perfil de varredura conforme mostrado na captura de tela.

- Para uma varredura rápida de toda a infraestrutura você pode selecionar Varredura por Política e realizar apenas os testes relevantes, isso acelerará consideravelmente a varredura. Mas sempre vale lembrar que não será possível construir outros relatórios a partir dos resultados da varredura, em tais casos recomendamos realizar uma varredura completa, considerando que leva cerca de 5 minutos para cada host em carga normal de rede e sem considerar o multi-threading do scanner.

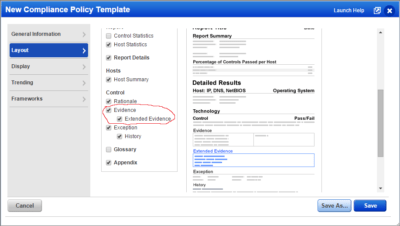

- Quando você criar um modelo de relatório é necessário marcar esta caixa para ver o tamanho do arquivo no relatório.

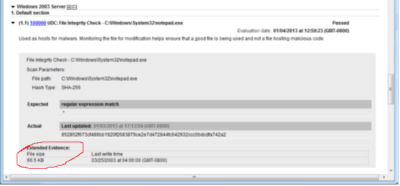

- Ao visualizar o relatório preste atenção não apenas à correspondência de hash, mas também ao tamanho dos arquivos e a todas as especificidades de controle acima.

Se o arquivo for maior que 25 KB (ou para alguns arquivos > 150KB) é um motivo de preocupação.

Se o arquivo for maior que 25 KB (ou para alguns arquivos > 150KB) é um motivo de preocupação.

Ficaremos gratos em receber seu feedback, boa caça!

Cuide-se.P.S. Você pode baixar todos os UDCs mencionados em arquivo zip abaixo. Conta de teste da Política de Conformidade do QualysGuard pode ser solicitada aqui.