Com o cenário de ameaças cibernéticas em constante mudança e a crescente sofisticação do kit de ferramentas do adversário, o intercâmbio de informações entre especialistas em cibersegurança é de valor primordial.

Em 25 e 26 de janeiro de 2023, a comunidade global de defensores cibernéticos recebeu a sexta conferência JSAC2023 para analistas de segurança voltada para aprimorar sua expertise na área. Este evento anual de cibersegurança reúne engenheiros em um só lugar para promover a troca prolífica de conhecimento focada em análise e resposta a incidentes.

No primeiro dia da conferência, Toru Yamashige, Yoshihiro Nakatani e Keisuke Tanaka, representando a empresa japonesa de software de cibersegurança Trend Micro, falaram sobre ferramentas desenvolvidas e distribuídas comercialmente para operações gerais de TI exploradas por ransomware operado por humanos. Nesta apresentação, a equipe da Trend Micro abordou casos de uso reais, esclareceu o que está por trás das ferramentas legítimas abusadas e compartilhou dicas sobre como prevenir ataques cibernéticos usando este kit de ferramentas.

Regras Sigma para Detectar Ataques que Abusam de Ferramentas Legítimas

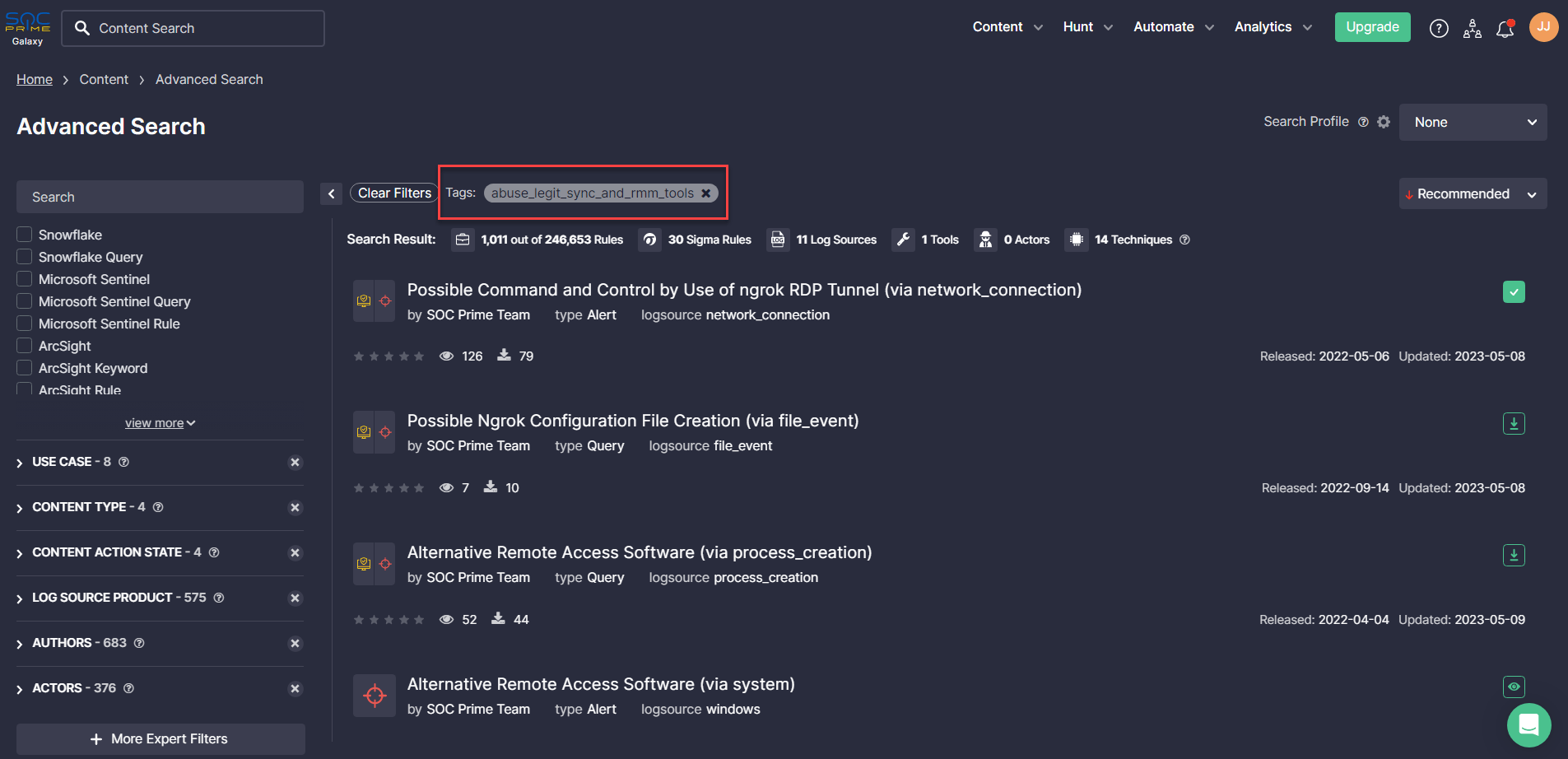

Adversários por trás de ransomware operado por humanos frequentemente exploram ferramentas legítimas como um meio de evadir mecanismos de defesa. A equipe SOC Prime organiza um conjunto de regras Sigma relevantes para ajudar as organizações a detectarem proativamente ataques cibernéticos que abusam de ferramentas comerciais legítimas, como software de gerenciamento remoto e software de backup/sincronização. Para uma busca de conteúdo de deteção otimizada, todas as regras são filtradas pela tag correspondente “abuse_legit_sync_and_rmm_tools”. As detecções estão alinhadas com o framework MITRE ATT&CK v12 abordando 14 técnicas de adversários e podem ser aplicadas em mais de 28 soluções de SIEM, EDR e XDR.

Clique no botão Explore Detections abaixo para acessar as regras Sigma mencionadas acima e estar totalmente equipado contra ataques cibernéticos desse tipo. Mergulhe no contexto de ameaças cibernéticas, incluindo referências AT&T&CK e CTI, mitigações e binários executáveis para estar sempre informado.

Observe que as regras Sigma mencionadas acima serão mais eficazes e menos propensas a gerar falsos positivos ao aplicar filtros adicionais já definidos de acordo com as necessidades da empresa. Por exemplo, para a empresa que utiliza o TeamViewer, é necessário fazer certas exceções que podem ser aceitáveis para uma organização, mas não relevantes para outra.

Analisando Ataques Cibernéticos que Abusam de Ferramentas Legítimas em Campanhas de Ransomware Operado por Humanos

De acordo com Check Point, os operadores de ransomware têm em grande parte mudado para ransomware operado por humanos devido ao seu maior controle e lucratividade. O ransomware operado por humanos é implantado e executado em um sistema-alvo por um atacante que ganha acesso ao ambiente e implanta o ransomware no local escolhido para um impacto maior. Portanto, ataques de ransomware operado por humanos podem ser mais impactantes e direcionados.

Um dos exemplos de ransomware operado por humanos pode ser o Ransom X, que abre um console após a execução que exibe informações aos adversários enquanto está em execução e é capaz de desativar ferramentas de acesso remoto, software de segurança, bancos de dados e servidores de e-mail para dar aos atacantes o sinal verde para comprometer ainda mais os dados nos sistemas alvo e espalhar a infecção.

Em 25 de janeiro, especialistas em cibersegurança da Trend Micro compartilharam suas percepções sobre ataques cibernéticos que abusam de ferramentas comerciais legítimas e como se defender contra tais intrusões durante a conferência anual JSAC2023 para analistas de segurança realizada no Japão.

Em 13 de março de 2023, JPCERT/CC emitiu uma visão geral das apresentações realizadas no JSAC2023 desde o primeiro dia do evento, incluindo os destaques do relatório da Trend Micro. Os palestrantes compartilharam exemplos de exploração real de ferramentas de gerenciamento remoto legítimas, como Atera, Remote Utilities, Ngrok, ou AnyDesksk, junto com utilitários de compartilhamento de arquivos baseados em nuvem semelhantes ao RCLONE e MEGA TOOLS que podem ser abusados em campanhas de ransomware operado por humanos.

De acordo com a Trend Micro, as medidas mais eficazes contra ataques cibernéticos que utilizam esse conjunto de ferramentas podem ser controlar o destino da comunicação, bem como monitorar e visualizar minuciosamente a instalação e execução de aplicativos.

Ao longo de 2021-2023, o ransomware continua a ser uma das tendências dominantes no cenário de ameaças cibernéticas, ilustrado pela crescente sofisticação das intrusões e um número rapidamente crescente de afiliados de ransomware. Portanto, a detecção proativa é chave para fortalecer a postura de cibersegurança da organização. Obtenha mais de 650 regras Sigma para identificar ataques de ransomware atuais e emergentes e ficar sempre um passo à frente dos adversários. Acesse mais de 30 regras gratuitamente ou obtenha todo o conjunto de detecção com On Demand em http://my.socprime.com/pricing.