The UAC-0200 grupo de hackers ressurge na arena de ameaças cibernéticas. O CERT-UA identificou recentemente um aumento nos ciberataques direcionados tanto contra funcionários de empresas do setor de defesa quanto contra membros individuais das Forças Armadas da Ucrânia, aproveitando DarkCrystal RAT (DCRAT).

Detectar Ataques UAC-0200 Cobertos no Alerta CERT-UA#14045

Seguindo os últimos ataques UAC-0173 que aproveitam DARKCRYSTAL RAT contra notários ucranianos, um ator de ameaça distinto – rastreado com o identificador UAC-0200 – utiliza este malware, desta vez para atingir as Forças Armadas da Ucrânia.

Registre-se na SOC Prime Platform e acesse um conjunto selecionado de regras Sigma que ajudam os defensores cibernéticos a impedir proativamente os ataques UAC-0200 cobertos no alerta CERT-UA#14045. Clique Explorar Detecções para aprofundar-se imediatamente em uma coleção relevante de algoritmos de detecção compatíveis com dezenas de soluções SIEM, EDR e Data Lake, mapeadas para o MITRE ATT&CK®, e enriquecidas com informações aprofundadas sobre ameaças.

Profissionais de segurança também podem aplicar as tags “UAC-0200” e “alerta CERT-UA#14045.” para pesquisar na SOC Prime Platform com filtragem mais precisa, ajudando a encontrar conteúdo adicional de detecção relacionado às operações ofensivas do ator de ameaça.

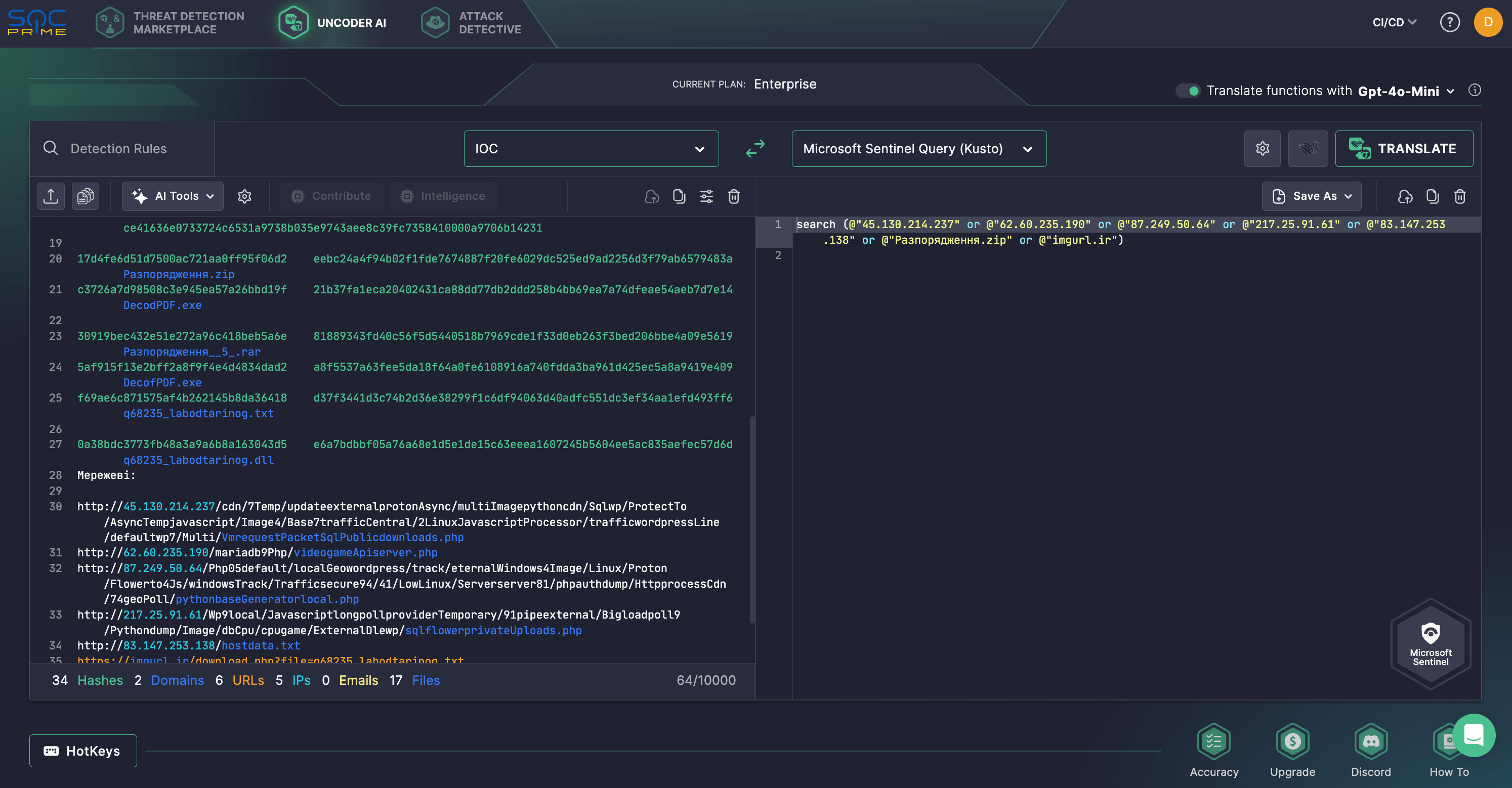

Usuários da SOC Prime Platform também podem usar Uncoder AI para acelerar a correspondência de IOC e ajudar os defensores a realizar buscas retrospectivas. O IDE privado e co-piloto de IA para engenharia de detecção permite converter IOCs relacionados à atividade UAC-0200 do relatório CERT-UA relevante em consultas personalizadas prontas para buscar ameaças potenciais no seu ambiente SIEM ou EDR.

Análise da Atividade UAC-0200 Usando DarkCrystal RAT

Em 18 de março de 2025, o CERT-UA lançou um novo alerta, CERT-UA#14045, avisando os defensores sobre o aumento da atividade de ciberespionagem contra organizações do setor da indústria de defesa e membros individuais das Forças Armadas da Ucrânia.

No início da primavera de 2025, foi descoberto que mensagens com arquivos compactados estavam sendo distribuídas via o mensageiro Signal, alegando conter um relatório de uma reunião. Em alguns casos, as mensagens foram enviadas por contas comprometidas de contatos já na lista de destinatários, atraindo as vítimas a abri-las. Estas normalmente continham um arquivo PDF e um arquivo executável classificado como DarkTortilla, um carregador projetado para descriptografar e lançar (também via injeção) a ferramenta de controle remoto Dark Crystal RAT (DCRAT). coletiva de arquivos.

O coletivo de hackers UAC-0200 tem sido vinculado a ciberataques direcionados contra a Ucrânia pelo menos desde o verão de 2024. Notavelmente, no início de junho de 2024, adversários atingiram organizações governamentais, agências militares e de defesa em outra campanha usando ferramentas ofensivas semelhantes. Eles também armaram o mensageiro Signal para espalhar o malware DarkCrystal RAT. Desde fevereiro de 2025, o conteúdo de tais mensagens de iscas tem se concentrado em veículos aéreos não tripulados (VANTs), sistemas de guerra eletrônica e diversos assuntos relacionados à defesa e militares.

O uso de mensageiros populares, tanto em dispositivos móveis quanto em computadores, expande significativamente a superfície de ataque, particularmente ao criar canais de comunicação não controlados que contornam medidas de segurança, o que exige ultra-responsabilidade dos defensores. Aproveitando a SOC Prime Platform para defesa cibernética coletiva, organizações em vetores industriais múltiplos podem defender proativamente contra ataques sofisticados que dependem de técnicas diversas de evasão de detecção para melhorar sua postura de cibersegurança.

Contexto MITRE ATT&CK®

Aproveitar o MITRE ATT&CK fornece visibilidade aprofundada sobre o contexto da operação mais recente de ciberespionagem UAC-0200 direcionada ao setor da indústria de defesa e às Forças Armadas da Ucrânia com DarkCrystal RAT. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.