O notório grupo de ameaças patrocinado pelo estado russo UAC-0001 (também conhecido como APT28) voltou a emergir no cenário de ciberameaças. Após o alerta do CERT-UA no final de junho, que expôs o uso do framework COVENANT e do backdoor BEARDSHELL, o UAC-0001 manteve seu foco na Ucrânia. O CERT-UA agora relata uma nova onda de ataques cibernéticos voltados ao setor de segurança e defesa, desta vez utilizando a ferramenta LAMEHUG, que incorpora um LLM.

Detecte Ataques do UAC-0001 (APT28) por meio do Malware LAMEHUG Potencializado por LLM

Os grupos de hackers afiliados à Rússia continuam sendo uma ameaça persistente para os defensores cibernéticos, adaptando continuamente suas TTPs para aumentar a furtividade e evitar a detecção. Desde o início da invasão em grande escala à Ucrânia, o agressor intensificou seus ataques APT, utilizando o conflito como um campo de testes para estratégias ofensivas emergentes.

Cadastre-se na Plataforma SOC Prime para se antecipar ao aumento de ataques vinculados ao nefasto coletivo de hackers apoiado pela Rússia, conhecido como UAC-0001 (APT28). A equipe da SOC Prime seleciona uma série de regras Sigma que abordam a campanha atual do grupo contra os setores de segurança e defesa, utilizando IA LLM para roubo de dados, conforme detalhado no mais recente alerta CERT-UA. Pressione o botão Explore Detecções para acessar o conjunto de detecção correspondente, enriquecido com CTI acionável, alinhado ao MITRE ATT&CK® e compatível com múltiplas tecnologias SIEM, EDR e Data Lake. Para facilitar a busca, esta coleção de regras Sigma está marcada como “CERT-UA#16039”, baseada no identificador do alerta CERT-UA relevante.

Para mais regras Sigma que detectam ataques orquestrados por este grupo ligado à Rússia, as equipes de segurança podem buscar na biblioteca do Threat Detection Marketplace utilizando as tags “UAC-0001” e “APT28”. Clientes do Microsoft Defender para Endpoint (MDE) também podem ativar o Bear Fence, um serviço plug-and-play, sempre ativo e totalmente integrado ao MDE do cliente para proteger a organização contra ameaças APT apoiadas pela Rússia. Realize buscas automáticas por APT28 e outros 48 atores estatais russos através de um cenário exclusivo Attack Detective, utilizando 242 regras comportamentais selecionadas, mais de 1 milhão de IOCs e um feed dinâmico de TTPs orientado por IA.

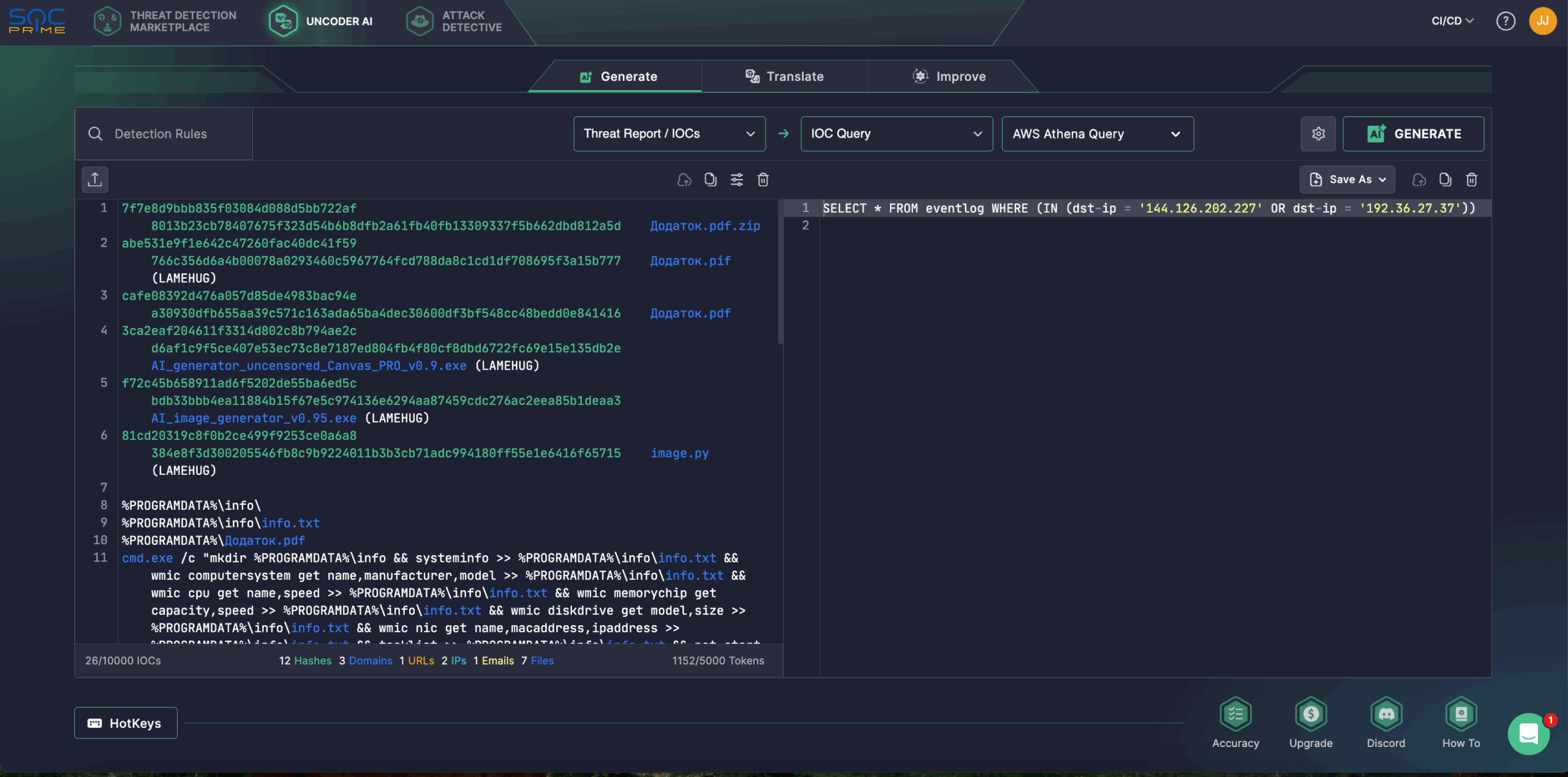

Os engenheiros de segurança também podem contar com o Uncoder AI para criar regras Roota & Sigma em menos de 30 segundos, documentar e otimizar códigos, ganhar expertise em 56 linguagens de detecção, gerar fluxos de ataque e mapeamento ATT&CK com AIML. Aproveitando a inteligência de ameaças do recente alerta CERT-UA#16039, as equipes podem converter automaticamente IOCs relevantes em consultas personalizadas prontas para busca no formato SIEM ou EDR selecionado.

Visão Geral das Últimas Atividades do UAC-0001 (APT28)

Em 10 de julho de 2025, o CERT-UA recebeu informações sobre a distribuição de e-mails de phishing entre autoridades executivas, personificando oficiais do ministério correspondente. Esses e-mails continham um anexo intitulado “Додаток.pdf.zip“, disfarçado de documento legítimo. Com confiança moderada, o CERT-UA atribui essa atividade ao UAC-0001 (APT28).

APT28, também conhecido como UAC-0001, e rastreado como Fighting Ursa, Fancy Bear, Forest Blizzard ou STRONTIUM, manteve foco persistente no setor público da Ucrânia, frequentemente utilizando campanhas de phishing e exploração de vulnerabilidades de software como seus principais métodos de ataque.

O arquivo ZIP utilizado pelos adversários na última campanha continha um arquivo executável com extensão “.pif”, nomeado de forma idêntica ao arquivo compactado. O arquivo foi criado usando PyInstaller a partir de código-fonte Python e foi classificado pelos pesquisadores como uma ferramenta maliciosa chamada LAMEHUG.

Durante a investigação do incidente, pelo menos duas variantes adicionais deste malware foram descobertas, “AI_generator_uncensored_Canvas_PRO_v0.9.exe” e “image.py,” que diferem na forma como exfiltram dados das máquinas comprometidas. Vale destacar que os e-mails de phishing foram distribuídos utilizando uma conta de e-mail comprometida, enquanto a infraestrutura C2 foi implantada em recursos legítimos, mas comprometidos.

Uma característica distintiva do LAMEHUG é o uso de um LLM, que gera comandos executáveis com base em suas descrições textuais. LAMEHUG é um malware baseado em Python que utiliza o LLM Qwen 2.5-Coder-32B-Instruct via API do huggingface[.]co para gerar comandos do sistema a partir de descrições textuais pré-definidas. Ele coleta informações do sistema, como hardware, processos, serviços e conexões de rede. Além disso, armazena os dados em %PROGRAMDATA%\info\info.txt e realiza buscas recursivas por arquivos Microsoft Office, TXT e PDF nos diretórios Documentos, Downloads e Desktop, copiando-os para %PROGRAMDATA%\info\. Os dados roubados são exfiltrados via SFTP ou requisições HTTP POST, dependendo da versão do malware.

À medida que o APT28 intensifica seus ataques aos setores de segurança e defesa da Ucrânia e começa a testar malwares avançados potencializados por LLM, a defesa cibernética proativa se torna crucial. A SOC Prime equipa as equipes de segurança com uma suíte completa de produtos apoiada por IA, automação e inteligência de ameaças em tempo real para superar as ameaças cibernéticas e fortalecer a postura de cibersegurança da organização.

Contexto MITRE ATT&CK

O uso do MITRE ATT&CK oferece uma visão detalhada da última campanha do UAC-0001 (APT28) direcionada ao setor de segurança e defesa com o malware LAMEHUG. A tabela abaixo descreve todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub-técnicas ATT&CK associadas.

Tactics | Techniques | Sigma Rule |

Resource Development | Obtain Capabilities: Artificial Intelligence (T1588.007) | |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Python (T1059.006) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Web Service: One-Way Communication (T1102.003) | |