Por mais de uma década, o grupo russo apoiado Sandworm APT (também rastreado como UAC-0145, APT44) tem consistentemente visado organizações ucranianas, com foco principal em órgãos estatais e infraestrutura crítica. Desde a invasão em grande escala, este grupo militar de ciberespionagem afiliado ao GRU intensificou seus ataques contra alvos ucranianos. A mais recente campanha maliciosa, analisada em fevereiro de 2025, parece estar ativa desde 2023. A operação utiliza ativadores trojanizados do Microsoft Key Management Service (KMS) e atualizações falsas do Windows para infiltrar sistemas ucranianos.

Detectar Ataques por Hackers Sandworm

A crescente onda de campanhas de ciberespionagem contra a Ucrânia e seus aliados permanece como um fator chave no cenário evolutivo das ameaças cibernéticas. Hackers russos frequentemente usam a Ucrânia como campo de testes, refinando suas táticas antes de implementá-las em uma escala global. Uma operação de grande escala recentemente descoberta destaca essa ameaça crescente, explorando ferramentas Windows KMS trojanizadas e atualizações falsas para infiltrar sistemas ucranianos.

Para ajudar as equipes de segurança a se manterem atualizadas sobre potenciais intrusões, a Plataforma SOC Prime para defesa cibernética coletiva oferece um conjunto de regras Sigma abordando os TTPs do Sandworm. O conjunto de detecção é acompanhado por uma suíte de produtos completa para caça automatizada de ameaças, engenharia de detecção com IA e detecção de ameaças baseada em inteligência. Basta pressionar o botão Explorar Detecções abaixo e acesse imediatamente um conjunto de regras dedicadas para ajudar a detectar os mais recentes ataques do Sandworm.

As detecções são compatíveis com várias soluções de análise de segurança e mapeadas para o MITRE ATT&CK®. Além disso, cada regra é enriquecida com metadados extensos, incluindo referências de inteligência de ameaças, cronogramas de ataque, recomendações de triagem e mais.

Profissionais de segurança que buscam mais conteúdo relevante para analisar ataques do Sandworm APT retrospectivamente podem revisar o conjunto mais amplo de regras pesquisando no Marketplace de Detecção de Ameaças com as tags “Sandworm” e “UAC-0145”.

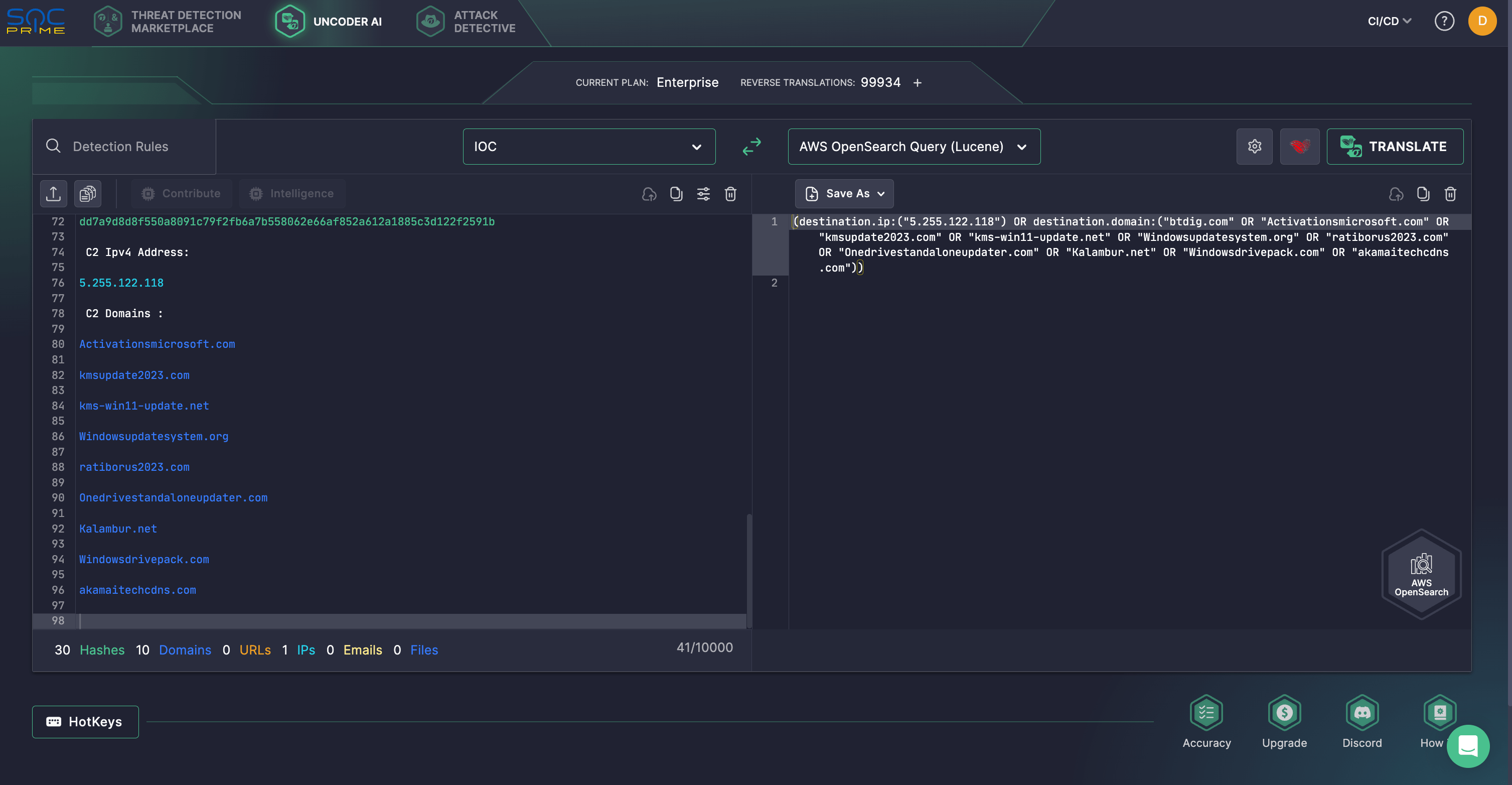

Para acelerar a investigação de ameaças, os defensores cibernéticos também podem buscar IOCs fornecidos na análise EclecticIQ da campanha do Sandworm. Aproveite o para analisar IOCs sem problemas e convertê-los em consultas personalizadas prontas para serem executadas em um ambiente SIEM ou EDR escolhido. Anteriormente disponível apenas para clientes corporativos, o Uncoder AI agora está acessível a pesquisadores individuais, oferecendo todas as suas capacidades. Confira os detalhes para analisar IOCs sem problemas e convertê-los em consultas personalizadas prontas para serem executadas em um ambiente SIEM ou EDR escolhido. Anteriormente disponível apenas para clientes corporativos, o Uncoder AI agora está acessível a pesquisadores individuais, oferecendo todas as suas capacidades. Confira os detalhes aqui Análise de Ataque Sandworm (APT44): Campanha em Andamento Usando Ferramentas de Ativação KMS Trojanizadas.

Os pesquisadores da EclecticIQ

notificam os defensores sobre uma campanha de ciberespionagem em andamento pelo nefasto grupo (APT44) vinculado à Diretoria de Inteligência Principal (GRU) da Rússia que está ativamente mirando usuários ucranianos do Windows. A campanha visando o Windows ucraniano possivelmente está ativa desde o final de 2023, após a invasão da Ucrânia pela Rússia. Nesses ataques, o Sandworm explora ativadores do Microsoft Key Management Service (KMS) pirateados e atualizações falsas do Windows para distribuir uma versão atualizada do BACKORDER, um carregador previamente associado ao grupo. O BACKORDER então implanta Sandworm (DcRAT), permitindo que os atacantes roubem dados sensíveis e realizem ciberespionagem. (DcRAT), permitindo que os atacantes roubem dados sensíveis e realizem ciberespionagem. A cadeia de infecção começa com um arquivo zip Trojanizado, “KMSAuto++x64_v1.8.4.zip”, no Torrent disfarçado como uma ferramenta de ativação KMS para mirar usuários que contornam a licença do Windows. O Sandworm foi observado anteriormente usando táticas semelhantes contra a Ucrânia com um instalador do Windows 10 trojanizado. Desde então, analistas identificaram sete campanhas adversárias relacionadas usando iscas e TTPs similares.

No início de 2025, a campanha mais recente usou um domínio typosquatted para implantar o Trojan de acesso remoto DcRAT. O DarkCrystal RAT foi anteriormente vinculado à caixa de ferramentas do Sandworm e também empregado por outros coletivos de hackers visando a Ucrânia. Por exemplo, no verão de 2022, o CERT-UA descobriu

uma campanha de phishing em grande escala por adversários russos entregando DarkCrystal RAT e moderadamente ligada ao grupo UAC-0113 (também conhecido como Sandworm). Em 2023, o CERT-UA revelou outra operação ofensiva mirava na distribuição do DarkCrystal RAT . A infecção originou-se de uma instalação do Microsoft Office 2019 não licenciada, com UAC-0145 conhecido como outro identificador de grupo, vinculado a essa campanha.A ferramenta KMS falsa imita uma interface de ativação do Windows, enquanto o BACKORDER, um carregador baseado em GO, opera em segundo plano, desativando o Windows Defender e usando Living Off the Land Binaries (LOLBINs) para evadir detecção. Ele prepara o sistema para a carga final do RAT, que se conecta a um servidor C2 para exfiltrar dados sensíveis. O DarkCrystal RAT mantém a persistência criando tarefas agendadas via schtasks.exe e lançando o staticfile.exe com privilégios elevados para garantir acesso contínuo após reinicializações ou logoffs.

Notavelmente, no final do outono de 2024, outro ativador KMS trojanizado foi enviado para o VirusTotal da Ucrânia, consistente com campanhas anteriores do BACKORDER. Compilado como um aplicativo Python 3.13 de 64 bits via PyInstaller, continha caminhos de depuração em russo, sugerindo origens russas. O ativador falso baixa uma carga de segunda fase e executa scripts Python para desativar a proteção de segurança do Windows, implantar amostras maliciosas e estabelecer persistência. Com um nível moderado de confiança, o arquivo DLL malicioso, Runtime Broker.dll, pode ser considerado uma iteração nova do carregador BACKORDER, escrito em GO e projetado para buscar e executar malware de segunda fase de um host remoto.

Durante a investigação, os defensores também descobriram uma nova backdoor, Kalambur, após um pivô de domínio. O ator da ameaça usou o kalambur[.]net para entregar uma backdoor RDP disfarçada como uma Atualização do Windows. Nomeado após a palavra russa para “trocadilho”, o Kalambur começa com o kalambur2021_v39.exe, baseado em C#, que baixa um binário TOR repaginado e ferramentas adicionais de um site TOR provavelmente controlado pelo atacante.

Os defensores assumem que o Sandworm (APT44) está distribuindo software pirateado trojanizado por meio de fóruns em língua ucraniana, sites de warez e plataformas ilícitas visando usuários individuais, empresas e potencialmente órgãos estatais. Em 3 de abril de 2023, o CERT-UA confirmou pelo menos um incidente em que um funcionário de uma utility ucraniana inadvertidamente instalou o Microsoft Office pirateado,

ativando DarkCrystal RAT e utilitário de acesso remoto DWAgent , comprometendo dispositivos ICS. Embora não tenham ocorrido grandes interrupções, o incidente destaca os riscos do software trojanizado em infraestrutura crítica. As táticas do Sandworm alinham-se com a estratégia de guerra híbrida da Rússia para desestabilizar a infraestrutura crítica da Ucrânia. Para ajudar a Ucrânia e seus aliados a identificar infecções em tempo hábil, a Plataforma SOC Primeoferece uma suíte completa de produtos para se manter à frente dos ataques APT vinculados à Rússia e outras ameaças emergentes enquanto garante uma defesa cibernética proativa em escala. to stay ahead of russia-linked APT attacks and other emerging threats while ensuring proactive cyber defense at scale.