O Grupo Lazarus, um coletivo hacker notório apoiado pela Coreia do Norte, também rastreado como APT38, Hidden Cobra e Dark Seoul, construiu uma reputação duradoura como um dos grupos de ameaças persistentes avançadas mais perigosos. Ativo desde pelo menos 2009, o Lazarus tem consistentemente como alvo instituições financeiras e, mais recentemente, empresas de criptomoedas e blockchain para alimentar os fluxos de receita ilícita do regime.

Nos últimos anos, pesquisadores observaram múltiplas campanhas de um subgrupo do Lazarus (também conhecido como AppleJeus, Citrine Sleet, UNC4736, Gleaming Pisces), todas focadas em exchanges de criptomoedas, plataformas de trading e organizações financeiras de alto perfil. Um dos exemplos mais notórios foi a campanha TradeTraitor em abril de 2022, que visou empresas de investimento, detentores de wallets e usuários de NFTs por meio de sofisticadas táticas de engenharia social.

Fiel ao seu modus operandi, o Lazarus frequentemente explora vulnerabilidades antigas para implantar RATs personalizados. Sua última campanha destaca essa estratégia contínua, entregando famílias de malware multiplataforma PondRAT, ThemeForestRAT e RemotePE por meio de truques de engenharia social e exploração de zero-day, demonstrando não apenas a persistência do grupo, mas também sua sofisticação técnica em evolução.

Detecte ataques do Grupo Lazarus usando PondRAT, ThemeForestRAT e RemotePE

O cibercrime está projetado para custar ao mundo US$ 10,5 trilhões anualmente até o final de 2025, impulsionado por ataques cada vez mais sofisticados e motivados financeiramente. À medida que as ameaças digitais se tornam mais complexas, grupos financeiros como o Lazarus permanecem ativos, inventando métodos maliciosos inéditos para aumentar seus lucros.

Cadastre-se na Plataforma SOC Prime para obter um conjunto curado de regras Sigma para detectar atividades maliciosas associadas ao Grupo Lazarus, aproveitando o arsenal triplo de RATs. As detecções são suportadas por uma suíte completa de produtos para engenharia de detecção com IA, caça automatizada de ameaças e detecção avançada de ameaças. Basta clicar no botão Explorar Detecções abaixo e acessar imediatamente uma stack de detecção relevante.

Defensores cibernéticos em busca de conteúdo mais relevante para detectar ataques cibernéticos ligados ao Grupo Lazarus podem acessar toda a coleção de algoritmos de detecção relevantes pesquisando no Threat Detection Marketplace com a tag “Lazarus”.

Todas as regras são compatíveis com múltiplas tecnologias SIEM, EDR e Data Lake, e mapeadas para MITRE ATT&CK® para otimizar investigações de ameaças. Além disso, cada regra é enriquecida com metadados extensivos, incluindo referências CTI, cronogramas de ataque, configurações de auditoria, recomendações de triagem e mais.

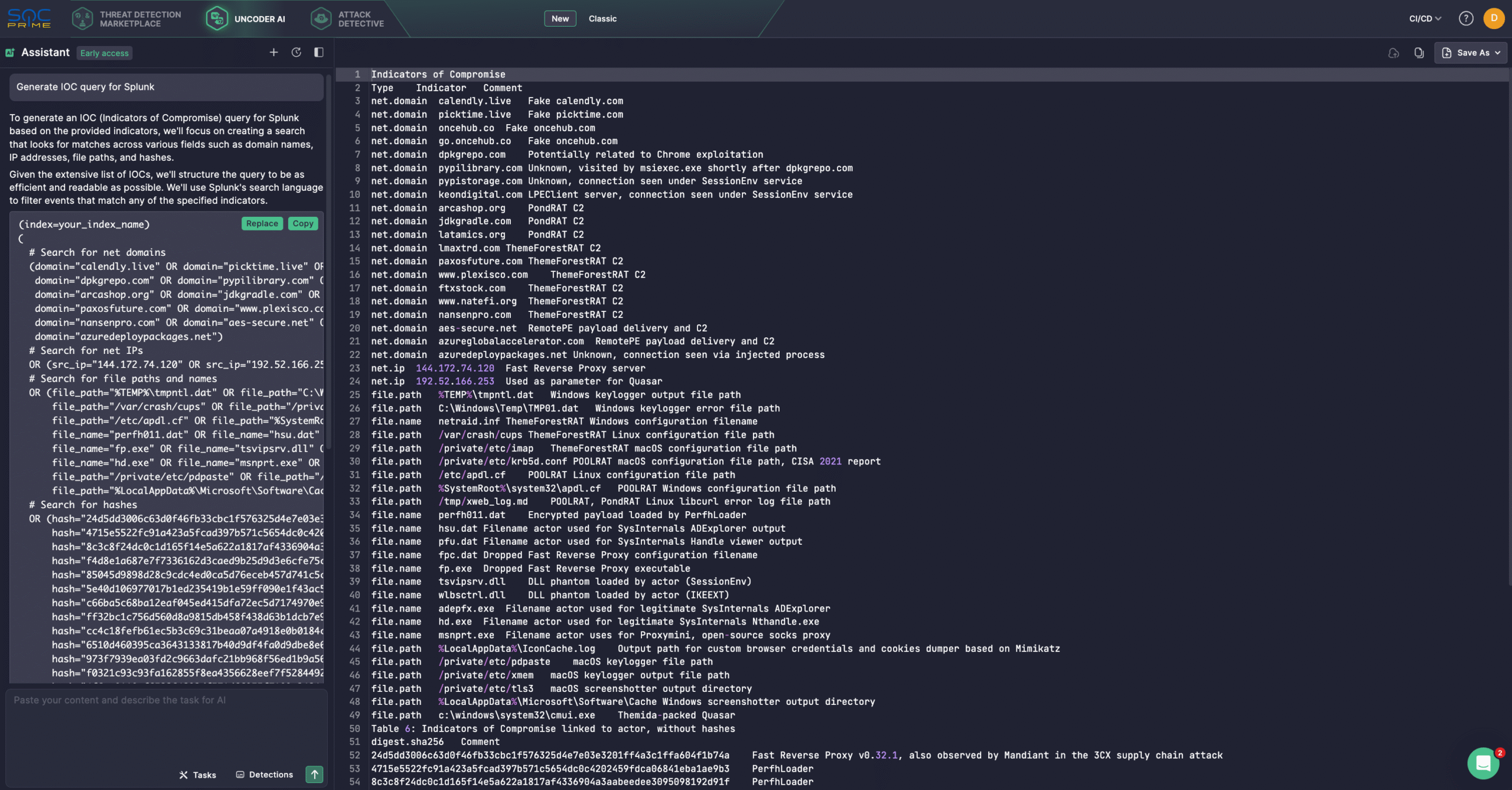

Além disso, especialistas em segurança podem otimizar a investigação de ameaças usando Uncoder AI, um IDE privado e copiloto para engenharia de detecção baseada em ameaças. Com o Uncoder, defensores podem converter automaticamente IOCs do relatório dedicado da Fox-IT e NCC Group em queries acionáveis para caça de ameaças, permitindo investigação eficiente da atividade do Lazarus. O Uncoder também suporta criação de lógica de detecção a partir de relatórios de ameaças brutos, predição de tags ATT&CK, otimização de queries com IA e tradução de conteúdo de detecção para múltiplas plataformas.

Análise de Ataques do Grupo Lazarus

Pesquisadores da Fox-IT e NCC Group descobriram nova atividade ligada a um cluster do Grupo Lazarus associado a AppleJeus, Citrine Sleet, UNC4736 e Gleaming Pisces. Este subgrupo motivado financeiramente foi vinculado a uma recente campanha de engenharia social entregando três malwares multiplataforma distintos: PondRAT, ThemeForestRAT e RemotePE.

A campanha, observada em 2024, teve como alvo especificamente organizações do setor de finanças descentralizadas (DeFi), comprometendo eventualmente o sistema de um funcionário. Uma vez dentro, os atacantes usaram uma combinação de trojans de acesso remoto e ferramentas auxiliares para realizar descobertas internas, roubo de credenciais e outras atividades maliciosas.

A cadeia de ataque começa com engenharia social, onde operadores do Lazarus se passam por funcionários de empresas de trading no Telegram e direcionam vítimas para sites falsos de agendamento que imitam Calendly e Picktime. Em 2024, pesquisadores suspeitam que um zero-day do Chrome tenha sido explorado em alguns casos, refletindo relatórios anteriores sobre o uso de exploits do Chrome pelo Citrine Sleet para entregar o rootkit FudModule.

Embora o vetor de acesso inicial não esteja totalmente confirmado, os investigadores descobriram que a intrusão levou à implantação de um loader chamado PerfhLoader, que instalou o PondRAT, uma variante simplificada do POOLRAT. Junto ao PondRAT, os atacantes entregaram ferramentas adicionais, incluindo screenshotter, keylogger, roubo de credenciais do Chrome, Mimikatz, FRPC e software proxy.

O PondRAT está em uso desde 2021. Ele fornece funcionalidades básicas de RAT, como leitura e escrita de arquivos, execução de processos e execução de shellcode. Durante vários meses, o grupo combinou PondRAT com ThemeForestRAT antes de migrar para um RAT mais discreto conhecido como RemotePE.

Especificamente, uma vez implantado, o PondRAT pode carregar o ThemeForestRAT diretamente na memória ou por meio de um loader dedicado. O ThemeForestRAT oferece funcionalidades muito mais amplas, suportando mais de vinte comandos para enumerar arquivos e drives, manipular processos, deletar dados de forma segura, testar conexões de rede e injetar shellcode. Ele também demonstra consciência ambiental monitorando sessões RDP e atividade de dispositivos USB.

A etapa final da cadeia de ataque é o RemotePE, um RAT C++ mais sofisticado recuperado via RemotePELoader e DPAPILoader. Reservado para alvos de alto valor, o RemotePE utiliza o Windows Data Protection API (DPAPI) para keying ambiental, tornando sua análise muito mais difícil sem acesso ao sistema original da vítima.

Essa progressão, do PondRAT para o ThemeForestRAT e, finalmente, RemotePE, mostra como o Lazarus cuidadosamente organiza suas ferramentas, começando com loaders simples e escalando para implantes furtivos e ricos em funcionalidades. Para se antecipar a intrusões potenciais, a Plataforma SOC Prime oferece às equipes de segurança uma suíte completa de produtos corporativos, impulsionada pela fusão de IA, automação e inteligência de ameaças em tempo real, permitindo que organizações progressivas previnam ataques sofisticados e minimizem riscos de vazamento de dados.