Um coordenado aviso de agências de cibersegurança e inteligência da América do Norte, Europa e Austrália confirma uma campanha de ciberespionagem de dois anos pela Unidade 26165 do GRU russo (APT28, Forest Blizzard, Fancy Bear). A campanha visa provedores de logística e tecnologia que facilitam a ajuda externa para a Ucrânia.

Detectar Ataques APT28 (Forest Blizzard, Fancy Bear) Contra Empresas Ocidentais

Desde a invasão em grande escala da Ucrânia, grupos de cibercriminosos de origem russa têm direcionado incessantemente a Ucrânia e seus aliados para espionagem e destruição. Entre eles, como APT28, estão continuamente usando a Ucrânia como campo de testes para expandir seu campo de ataque para as arenas políticas europeias e norte-americanas, o que de fato estamos observando atualmente.

Por exemplo, em outubro de 2023, o APT28 russo hackeou os setores público & privado na França, usando as mesmas vulnerabilidades e TTPs que na Ucrânia durante 2022-2023. Além disso, em maio de 2024, a Alemanha revelou uma campanha duradoura pelo APT28, recebendo condenação da União Europeia (UE), da Organização do Tratado do Atlântico Norte (OTAN) e do Reino Unido. De acordo com a CISA, a Rússia continuará sendo uma das principais ameaças cibernéticas ao fundir espionagem cibernética, influência e capacidades de ataque, mantendo seu foco principal em alvos de infraestruturas críticas nos EUA, bem como em países aliados e parceiros.

A partir do desencadeamento completo da guerra, a SOC Prime tem ajudado a Ucrânia e seus aliados a se defenderem da agressão russa. Nossa equipe constantemente pesquisa, desenvolve e testa regras de detecção baseadas em relatórios do CERT-UA e em CTI global, fornecendo conteúdo de detecção para ajudar a frustrar os ataques destrutivos da Rússia.

Registre-se na plataforma SOC Prime para acessar uma ampla coleção de regras de detecção abordando os TTPs usados pelo APT28 no ataque em andamento. Clique no Explore Detections botão abaixo e acesse imediatamente um conjunto relevante de algoritmos de detecção compatíveis com múltiplas soluções SIEM, EDR, e Data Lake, alinhados com MITRE ATT&CK, e enriquecidos com informações práticas CTI.

Defensores cibernéticos em busca de mais conteúdo abordando os TTPs usados por atores patrocinados pelo estado russo podem navegar pelo Threat Detection Marketplace usando a etiqueta “CERT-UA. Além disso, os profissionais de segurança podem aplicar as etiquetas “APT28, “BlueDelta, “Fancy Bear,” e “Forest Blizzard” para restringir a pesquisa.

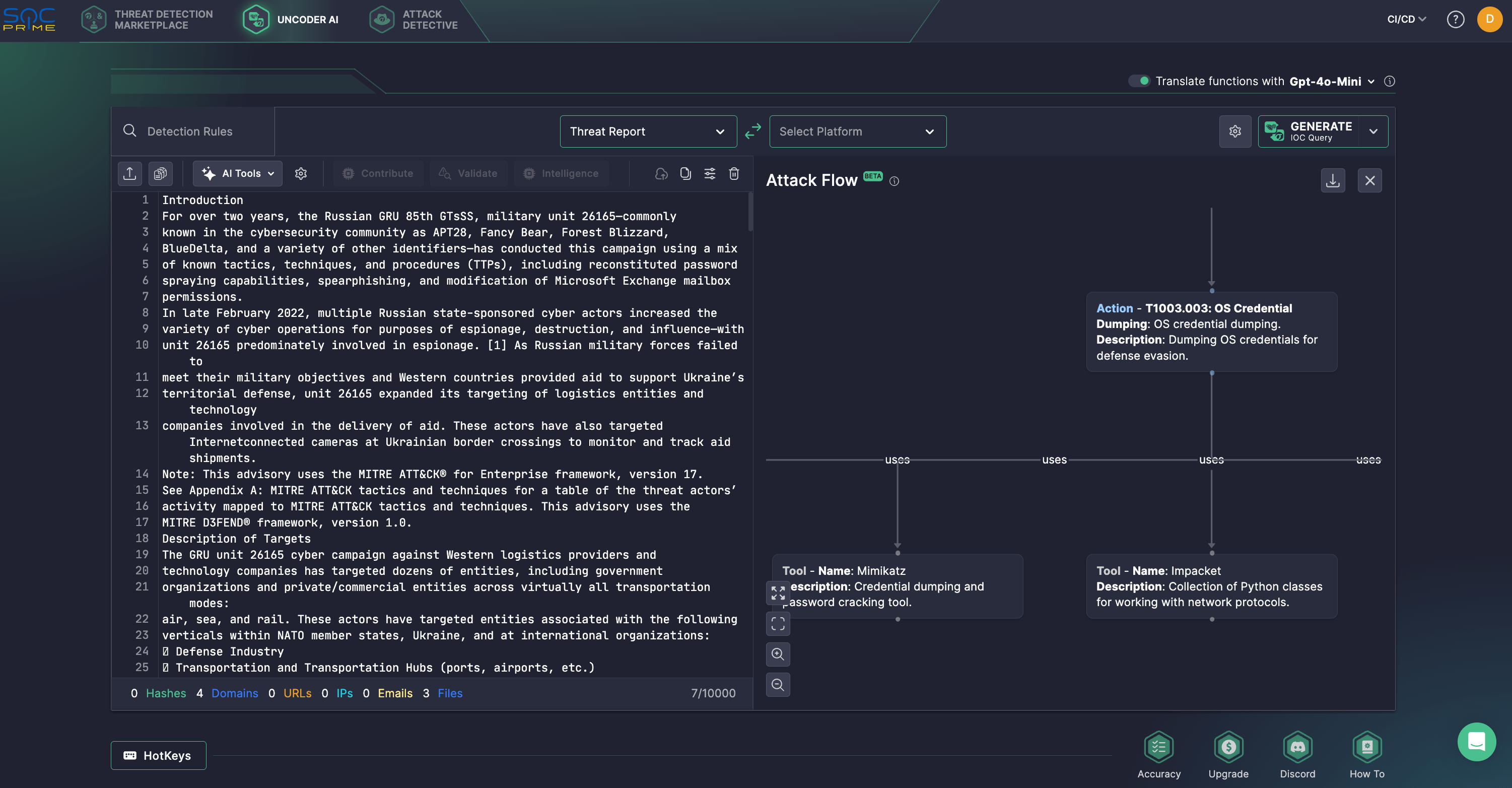

Para agilizar a investigação de ameaças, especialistas em segurança podem usar Uncoder AI – um IDE privado & co-piloto para engenharia de detecção informada por ameaças – agora completamente gratuito e disponível sem limites de token nas funcionalidades de IA. Gere algoritmos de detecção a partir de relatórios de ameaças brutos, habilite varreduras rápidas de IOC em consultas otimizadas para desempenho, preveja etiquetas ATT&CK, otimize o código da consulta com dicas de IA, e traduza em múltiplas linguagens SIEM, EDR, e Data Lake.

Além disso, o Uncoder AI oferece uma funcionalidade inovadora inspirada no projeto de Attack Flow de código aberto da MITRE para ajudar os defensores a moverem-se de comportamentos isolados para sequências completas de adversários. Usando o Cybersecurity Advisoryconjunto, os profissionais de segurança podem transformá-lo em um fluxo visual, destacando cadeias de TTP para informar a lógica de detecção proativa, além dos IOCs. Para este propósito, o Uncoder AI utiliza Llama 3.3 personalizado para engenharia de detecção e processamento de inteligência de ameaças, hospedado na nuvem privada SOC 2 Tipo II da SOC Prime para máxima segurança, privacidade e proteção de IP.

Análise do Ataque APT28: Campanha Contra o Setor de Logística e Tecnologia Ocidental

Em 21 de maio de 2025, parceiros internacionais de cibersegurança emitiram um Cybersecurity Advisory aviso conjunto (alerta da CISA) focando em uma campanha de ciberespionagem liderada por atores patrocinados pelo estado russo, visando empresas de tecnologia e logística, particularmente aquelas envolvidas na entrega e coordenação de ajuda externa à Ucrânia.

Adversários ligados ao 85º Centro de Serviço Especial Principal do GRU da Rússia (unidade militar 26165) e amplamente reconhecidos sob alias como APT28 (também conhecido como BlueDelta, Fancy Bear, ou Forest Blizzard) realizaram ciberataques supostamente explorando uma combinação de TTPs conhecidos. No final de fevereiro de 2022, muitos grupos apoiados pela nação russa intensificaram suas operações para apoiar esforços de espionagem, interrupção e propaganda. Entre eles, a unidade 26165 focou principalmente na coleta de inteligência. À medida que o agressor encontrou contratempos no campo de batalha e as nações ocidentais aumentaram a ajuda à Ucrânia, esta unidade ampliou seu alvo cibernético para incluir empresas de logística e tecnologia que suportam a entrega de ajuda.

A unidade apoiada pelo GRU 26165 tem um histórico de spearphishing em entidades do setor público ucraniano. Por exemplo, no final de outubro de 2024, o coletivo de hackers, também rastreado como UAC-0001 pela CERT-UA, utilizou um comando PowerShell escondido dentro de conteúdo da área de transferência como método inicial de acesso. Esta técnica serviu como porta de entrada para atividades ofensivas subsequentes, incluindo roubo de dados e a implantação de malware METASPLOIT.

Por mais de dois anos, os adversários focaram em uma ampla gama de provedores de logística e tecnologia ocidentais, comprometendo ou tentando comprometer inúmeros alvos, incluindo organizações governamentais e comerciais em quase todos os modais de transporte, como aéreo, marítimo e ferroviário. Seus alvos abrangem vários setores em países da OTAN, Ucrânia e organizações internacionais. Durante suas operações, os agentes de ameaça expandiram seus esforços identificando e, subsequentemente, atacando organizações adicionais dentro da indústria de transporte que mantinham relações comerciais com as vítimas originais, aproveitando essas conexões confiáveis para ganhar acesso mais profundo aos sistemas visados.

Além disso, o APT28 realizou atividades de reconhecimento contra pelo menos uma organização envolvida na fabricação de componentes de sistemas de controle industrial usados em operações ferroviárias, embora não haja confirmação de uma violação bem-sucedida. Os atacantes também exploraram vulnerabilidades em uma variedade de dispositivos SOHO, usando-os para suportar suas atividades ofensivas encobertas e rotear tráfego malicioso através de sistemas localizados perto de seus alvos pretendidos.

As operações do grupo envolvem adivinhação de credenciais via infraestrutura anonimizada com IPs rotativos e conexões TLS criptografadas para evadir a detecção e abusar de infraestrutura acessível publicamente, como VPNs corporativas, através de vulnerabilidades conhecidas e ataques de injeção SQL. Os adversários também usam e-mails de spearphishing imitando entidades confiáveis que contêm links maliciosos ou anexos levando a páginas de login falsificadas ou downloads de malware, com alguns ataques contando com a utilização de MFA e CAPTCHA. Na fase inicial de ataque, o APT28 também depende da exploração de vulnerabilidades para obter acesso e roubar dados, incluindo uma falha crítica do Outlook (CVE-2023-23397), vulnerabilidades do Roundcube e CVE-2023-38831, um problema de segurança conhecido do WinRAR.

Após obter o acesso inicial, os adversários conduzem reconhecimento em pessoal e sistemas chaves, utilizam ferramentas como Impacket, PsExec e RDP para movimento lateral, exfiltram dados usando arquivos .zip e OpenSSH, manipulam permissões de caixas de correio para acesso contínuo, limpam logs de eventos para ocultar atividades, e realizam outras atividades ofensivas para espalhar infecções. Eles também implantam uma variedade de malwares em ataques focados em logística, incluindo HEADLACE e MASEPIE, enquanto outras variantes como OCEANMAP e STEELHOOK foram vistas em campanhas direcionadas a diferentes setores.

A unidade 26165 também estabelece persistência por meio de tarefas agendadas, chaves de execução e atalhos maliciosos em pastas de inicialização. Quanto aos métodos de exfiltração, eles usam PowerShell para preparar dados e exfiltrá-los utilizando malware e ferramentas do sistema já existentes. Ao usar protocolos legítimos, infraestrutura local, e atrasar atividades de exfiltração, eles são capazes de manter acesso furtivo e de longo prazo a dados sensíveis.

Além de visar empresas de logística, as operações ofensivas do grupo também se estenderam a comprometer câmeras IP em toda a Ucrânia e países vizinhos da OTAN. Desde março de 2022, os atacantes têm conduzido campanhas em grande escala usando solicitações RTSP DESCRIBE com credenciais padrão ou forçadas para acessar transmissões ao vivo e reunir inteligência.

Para fortalecer as defesas contra ataques sofisticados como os orquestrados pela unidade 26165 do GRU, as organizações devem implementar segmentação de rede, aplicar princípios de confiança zero , restringir o movimento lateral e monitorar logs em busca de anomalias. Salvaguardas adicionais incluem restringir o acesso a plataformas de hospedagem e simulação de API, usar apenas sistemas aprovados para lidar com informações sensíveis e auditar qualquer uso não autorizado de contas pessoais em comunicações oficiais.

Com os ataques do APT28 refletindo esforços sustentados e evolutivos para comprometer entidades vinculadas à ajuda ocidental e cadeias de suprimento, medidas proativas de cibersegurança são cruciais para que a Ucrânia e os aliados da OTAN gerenciem e fortaleçam efetivamente sua postura de cibersegurança. O conjunto de produtos prontos para empresas da SOC Prime, apoiado por IA, automação, inteligência de ameaças em tempo real e baseado em princípios de confiança zero, ajuda as equipes de segurança a superar ataques emergentes de APT enquanto oferece uma vantagem competitiva sobre as capacidades ciberofensivas do agressor.