A CERT-UA observou uma onda de aumento de atividade ofensiva aproveitando spearphishing e visando as Forças de Defesa e agências estaduais locais da Ucrânia. Os ataques orquestrados pelo grupo UAC-0239 se passam pelo Serviço de Segurança da Ucrânia e comprometem as organizações-alvo usando a estrutura OrcaC2 e o stealer FILEMESS.

Detectar Ataques UAC-0239 Cobertos no Alerta CERT-UA#17691

De acordo com o relatório de Phishing de Marca do segundo trimestre de 2025 da Check Point Research, na segunda metade de 2025, o phishing permaneceu uma tática cibernética chave, com atacantes cada vez mais se passando por marcas confiáveis globalmente que milhões de pessoas usam. Em meio a campanhas ofensivas cada vez mais complexas e sofisticadas que visam infraestrutura crítica e setores governamentais, a CISA desenvolveu seu Plano Estratégico Internacional 2025–2026 para fortalecer os esforços globais de redução de riscos e resiliência.

Inscreva-se na Plataforma SOC Prime para se manter atualizado sobre os crescentes ataques cibernéticos de spearphishing ligados ao coletivo de hackers UAC-0239. A Equipe SOC Prime lançou recentemente um conjunto selecionado de regras Sigma abordando a campanha contínua do grupo contra os setores de defesa e governamental, cobertos no último alerta CERT-UA. Clique no botão Explorar Detecções para acessar detecções relevantes enriquecidas com CTI nativo de IA, mapeadas para a estrutura MITRE ATT&CK®, e compatível com dezenas de tecnologias SIEM, EDR e Data Lake.

Engenheiros de segurança também podem usar a tag “CERT-UA#17691” baseada no identificador de alerta relevante da CERT-UA para procurar diretamente o conjunto de detecções relevante e rastrear quaisquer mudanças de conteúdo. Para mais regras Sigma para detectar ataques relacionados à atividade adversária do UAC-0239, as equipes de segurança podem procurar na biblioteca Threat Detection Marketplace usando a tag “UAC-0239” baseada no identificador do grupo, bem como as tags relevantes “OrcaC2” e “FILEMESS” abordando as ferramentas ofensivas usadas pelos atores de ameaça na última campanha.

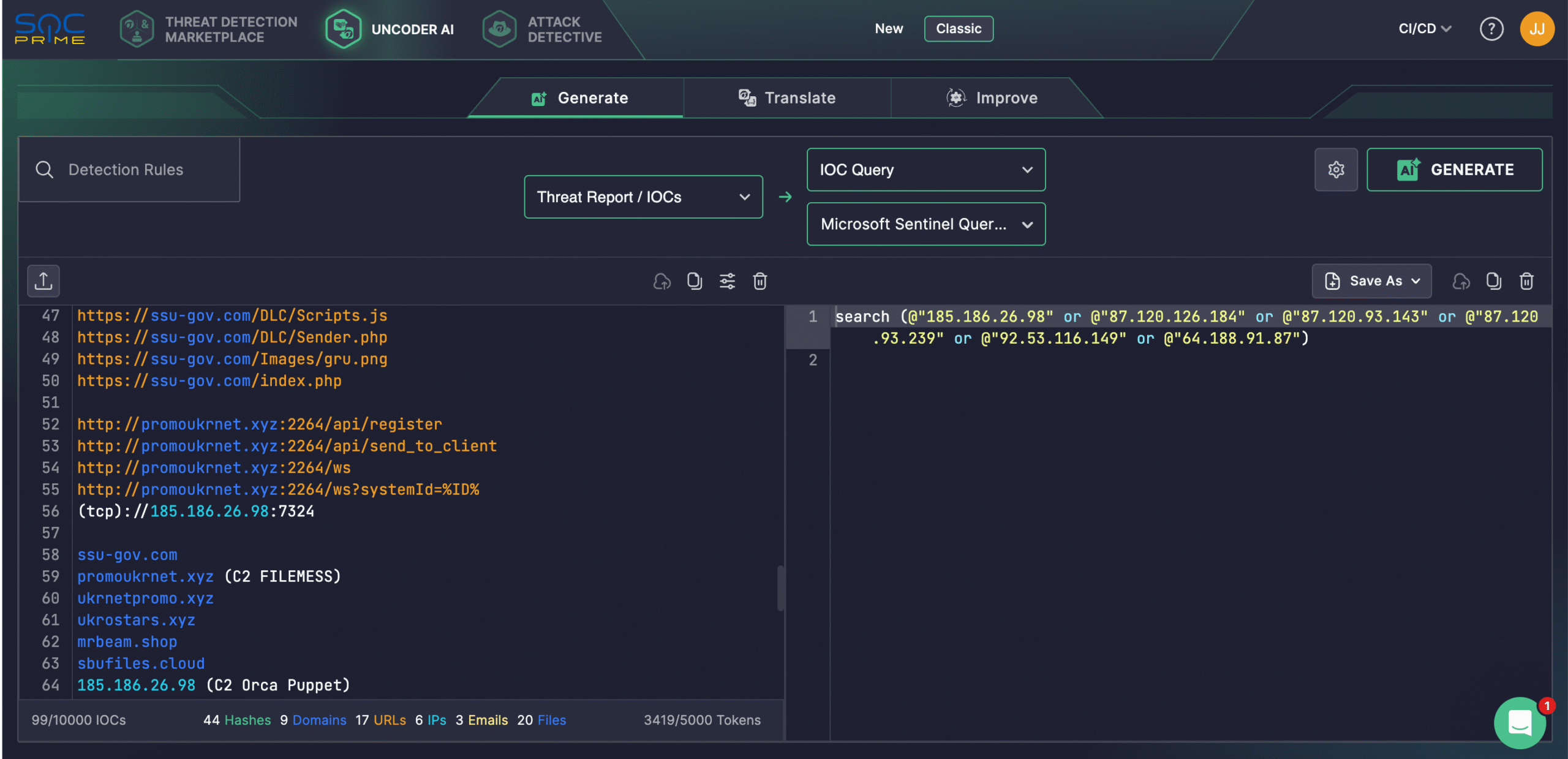

As equipes de segurança também podem contar com Uncoder AI para criar detecções a partir de relatórios de ameaças brutos, documentar e otimizar código, gerar Fluxos de Ataque e habilitar previsão de tags ATT&CK. Aproveitando a inteligência de ameaças do último alerta CERT-UA, as equipes podem converter automaticamente IOCs em consultas personalizadas prontas para buscar no ambiente SIEM ou EDR selecionado.

Análise de Ataques do UAC-0239

Desde a segunda metade de setembro de 2025, a CERT-UA observou tentativas de ciberataques direcionados contra as Forças de Defesa e órgãos governamentais locais em várias regiões ucranianas ligados ao coletivo de hackers UAC-0239. A campanha maliciosa coberta no alerta CERT-UA#17691 usa o tema de “combate a grupos de sabotagem-reconhecimento russos” e disfarça o remetente como o Serviço de Segurança da Ucrânia.

O fluxo de ataque começa com um email de spearphishing usando serviços como Ukr.net e Gmail, entre outros. Emails maliciosos contêm um link para baixar um arquivo, que às vezes é protegido por senha e contém um arquivo VHD (Disco Rígido Virtual), ou o VHD está anexado diretamente. O último inclui um arquivo executável junto com vários documentos de isca, tipicamente PDFs.

Os adversários empregam o OrcaC2, uma estrutura C2 multifuncional baseada em Go cujo código-fonte está disponível publicamente no GitHub, e o FILEMESS, um roubador de arquivos que exfiltra dados para o Telegram.

As capacidades centrais do malware FILEMESS são a busca recursiva por arquivos com extensões especificadas nas pastas “Área de Trabalho”, “Downloads”, “Documentos”, e em drives lógicos de D a Z; computar hashes MD5 dos arquivos encontrados; e exfiltrar arquivos via API do Telegram. O malware usa duas listas de extensões: uma longa cobrindo formatos diversificados de documentos, planilhas, apresentações, arquivos e design, e uma lista mais curta aplicada apenas às três pastas do usuário com os formatos pdf, txt, csv, jpg/jpeg, png, tif/tiff, webp, zip, ou outros formatos. A persistência é alcançada adicionando uma chave de Execução ao registro do sistema operacional. As credenciais da API do Telegram são ofuscadas por XOR e codificadas em Base64. Para evitar múltiplas instâncias simultâneas, o programa verifica a existência de um processo.

O OrcaC2 é capaz de RCE, shell interativa, transferência de arquivos, capturas de tela, keylogging, controle de processo (incluindo dumps de memória), bypass de UAC, execução de shellcode, múltiplas técnicas de injeção de processos, suporte a proxy, SOCKS, tunelamento de tráfego (SSH, SMB), varredura de portas, força bruta de senhas e mais. Mecanismos de persistência observados ou possíveis incluem tarefas agendadas, entradas de registro de Execução e serviços.

Contexto MITRE ATT&CK

A utilização do MITRE ATT&CK oferece uma visão aprofundada sobre a campanha maliciosa em curso do UAC-0239 contra a Ucrânia. A tabela abaixo exibe todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub-técnicas associadas ao ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Office Application Startup (T1137) | ||

Office Application Startup: Add-ins (T1137.006) | ||