Em 12 de janeiro de 2026, a equipe CERT-UA divulgou uma campanha de ciberespionagem direcionada contra as Forças Armadas da Ucrânia que explorava engenharia social com temas de caridade para entregar o backdoor PLUGGYAPE. A atividade, observada entre outubro e dezembro de 2025, é atribuída com confiança média ao ator de ameaça alinhado à Rússia conhecido como Void Blizzard (Laundry Bear), rastreado pela CERT-UA como UAC-0190.

Detectar Ataques UAC-0190 Aproveitando o Malware PLUGGYAPE Contra a Ucrânia

À medida que a Ucrânia se aproxima do quinto ano da invasão em larga escala da Rússia, o volume e a intensidade das campanhas cibernéticas ofensivas visando a Ucrânia e seus aliados permanecem excepcionalmente altos. Pesquisadores de segurança estimam que aproximadamente 40 grupos APT alinhados à Rússia atacaram a Ucrânia no primeiro semestre de 2023, com o número e a sofisticação das invasões aumentando constantemente. Neste último caso, as Forças Armadas da Ucrânia foram alvo de uma campanha maliciosa atribuída ao UAC-0190, que se baseou na implantação do backdoor PLUGGYAPE.

Registre-se na Plataforma SOC Prime para se manter atualizado sobre a atividade maliciosa ligada ao UAC-0190 e PLUGGYAPE. A equipe SOC Prime lançou recentemente um conjunto selecionado de regras de detecção abordando a campanha em andamento do grupo contra os setores de defesa e governo cobertos no alerta CERT-UA#19092. Clique no botão Explorar Detecções para acessar detecções relevantes enriquecidas com CTI nativo de IA, mapeadas para o framework MITRE ATT&CK®, e compatível com dezenas de tecnologias SIEM, EDR e Data Lake.

Os engenheiros de segurança também podem usar a tag “CERT-UA#19092” baseada no identificador de alerta relevante CERT-UA para procurar diretamente o conjunto de detecção e acompanhar quaisquer alterações de conteúdo. Para mais regras para detectar ataques relacionados à atividade adversária UAC-0190, as equipes de segurança podem procurar na biblioteca Threat Detection Marketplace usando a tag “UAC-0190“, “Void Blizzard,” ou “Laundry Bear” baseadas no identificador do grupo, bem como a tag “Pluggyape.v2” abordando as ferramentas ofensivas usadas por atores de ameaça na última campanha.

Além disso, os usuários podem se referir a um item de Ameaças Ativas relevante para acessar o resumo de IA, regras de detecção relacionadas, simulações e o fluxo de ataque em um só lugar.

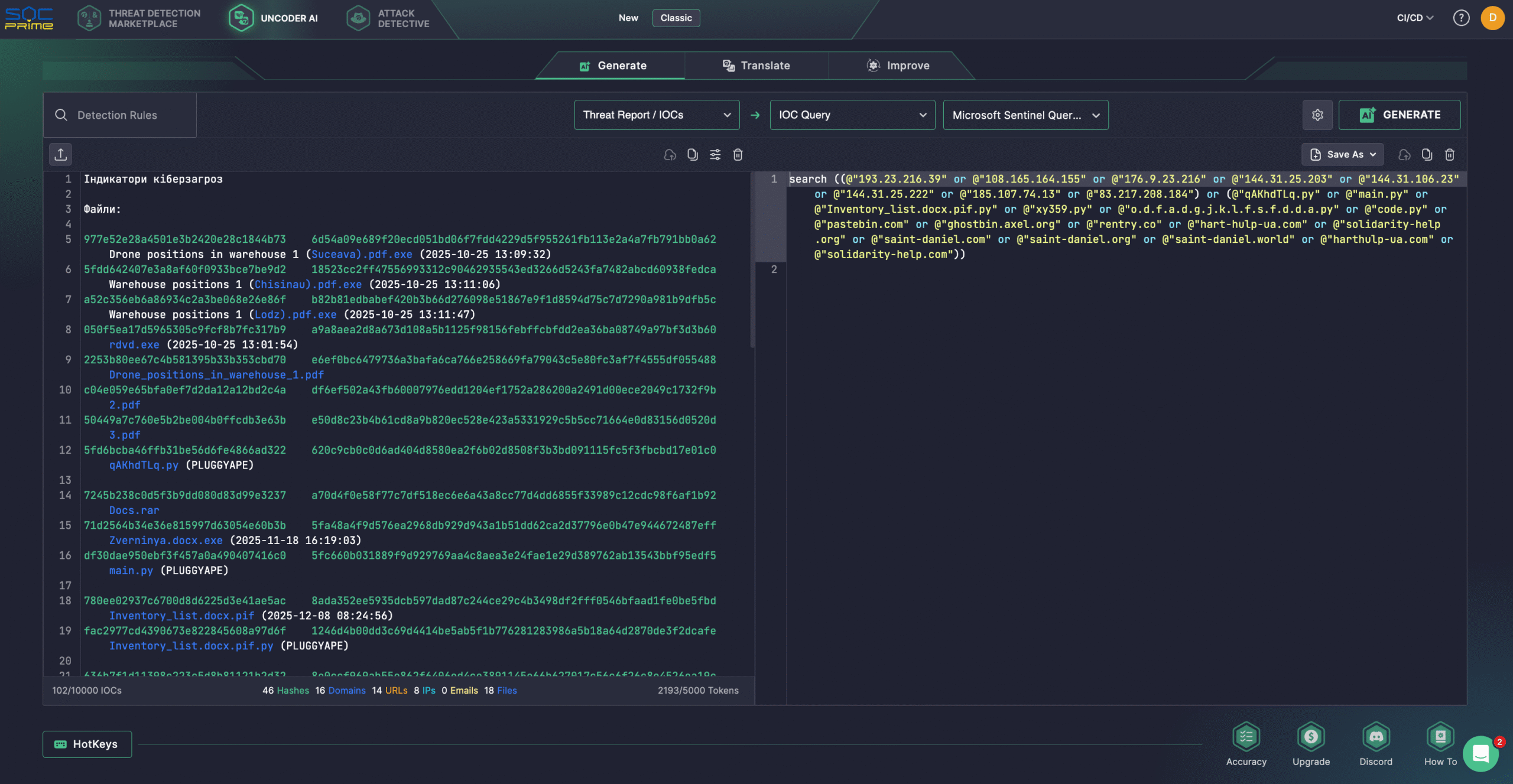

As equipes de segurança também podem contar com Uncoder AI para criar detecções a partir de relatórios de ameaças brutos, documentar e otimizar códigos e gerar Fluxos de Ataque. Aproveitando a inteligência de ameaças do alerta mais recente da CERT-UA, as equipes podem converter automaticamente IOCs em consultas personalizadas prontas para busca no ambiente SIEM ou EDR selecionado.

Analisando a Atividade Maliciosa UAC-0190 Coberta no Alerta CERT-UA#19092

Entre outubro e dezembro de 2025, em coordenação com a Equipe de Resposta a Incidentes Cibernéticos das Forças Armadas da Ucrânia, o CERT-UA investigou uma série de ciberataques direcionados contra membros das Forças Armadas da Ucrânia. A atividade foi conduzida sob o disfarce de organizações de caridade legítimas e baseou-se na implantação do backdoor PLUGGYAPE.

Para iniciar a cadeia de infecção, os adversários entraram em contato com as vítimas por meio de aplicativos de mensagem populares, como Signal e WhatsApp, encorajando-as a visitar um site que personificava uma conhecida fundação de caridade. Eles foram instruídos a baixar os chamados “documentos”, que na realidade eram arquivos executáveis maliciosos, geralmente distribuídos dentro de arquivos protegidos por senha. Em alguns casos, o executável foi entregue diretamente pelo mensageiro e comumente usava a extensão enganosa “.docx.pif”. O arquivo PIF era um executável empacotado pelo PyInstaller, e o payload embutido foi escrito em Python e identificado como o backdoor PLUGGYAPE.

Notavelmente, iterações anteriores da campanha, observadas em outubro de 2025, utilizaram executáveis com a extensão “.pdf.exe”. Esses arquivos atuavam como carregadores responsáveis por baixar um interpretador Python e uma versão inicial do PLUGGYAPE de plataformas públicas como o Pastebin.

A partir de dezembro de 2025, a CERT-UA identificou uma versão significativamente aprimorada e ofuscada do malware, designada como PLUGGYAPE.V2. Esta versão introduziu suporte para o protocolo MQTT para comunicações de comando e controle e implementou várias verificações anti-análise e anti-virtualização com o objetivo de evadir a detecção e execução em sandbox.

A CERT-UA destaca a contínua evolução do cenário de ameaças cibernéticas, observando que o acesso inicial depende cada vez mais de canais de comunicação confiáveis, incluindo contas de usuários legítimos, números de telefone móveis ucranianos e o uso de comunicações de texto, voz e vídeo em ucraniano. Em muitos casos, os atacantes demonstram conhecimento detalhado do indivíduo ou organização-alvo. Como resultado, plataformas de mensagens amplamente usadas em dispositivos móveis e estações de trabalho se tornaram um vetor primário de entrega de malware.

Para minimizar os riscos de tentativas de exploração, confie na Plataforma de Inteligência de Detecção Nativa de IA da SOC Prime, que equipa equipes SOC com tecnologias de ponta e a mais experiente expertise em cibersegurança para ficar à frente das ameaças emergentes, mantendo a efetividade operacional.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK oferece uma visão aprofundada sobre a última campanha maliciosa UAC-0190 contra a Ucrânia. A tabela abaixo exibe todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub-técnicas associadas ao ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Command and Scripting Interpreter: Python (T1059.006) User Execution: Malicious Link (T1204.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Discovery System Information Discovery (T1082) Command and Control Application Layer Protocol: Web Protocols (T1071.001)