A comunidade de cibersegurança está enfrentando uma crise causada pela crescente ameaça de ataques de ransomware de alto perfil. Avançando a tendência de 2020, o ransomware continua sendo o problema número um em 2021, com a crescente sofisticação das intrusões e um número crescente de afiliados maliciosos.

Grandes empresas continuam a ser o alvo principal. No entanto, as taxas estão subindo e, a partir de 2019, os pagamentos de resgate mostram um aumento anual superior a 170%, de acordo com o Relatório de Ransomware 2021 da Palo Alto Networks. Além disso, a pesquisa realizada pela Sophos mostra que as vítimas (32%) tendem a pagar o resgate apesar das grandes exigências financeiras.

Neste guia, vamos mergulhar nas estatísticas de ransomware de 2021, traçar grandes tendências, explorar as Táticas, Técnicas e Procedimentos (TTPs) aplicados por coletivos de ransomware, resumir as melhores práticas para defender-se contra a ameaça de ransomware e fornecer um conjunto de detecções selecionadas da SOC Prime para proteger a infraestrutura de sua organização:

Além disso, para saber mais sobre as tendências de ransomware do ano passado, você pode inspecionar nosso Relatório de Inovação de Detecção como Código 2020, particularmente a seção “Principais Explorações e Ameaças de 2020”.

Estatísticas e Tendências de Ransomware 2021

O diretor do F.B.I. Christopher A. Wray compara a ameaça do ransomware ao problema do terrorismo global nos dias após o ataque de 11 de setembro de 2001. Para entender melhor por que o ransomware se tornou um desafio crítico para os praticantes de segurança, vamos dar uma olhada nas principais tendências no cenário de ameaças de 2020-2021.

Grandes Empresas Estão em Perigo

Os atores de ransomware estão atrás de grandes somas de dinheiro. Eles se preocupam menos com o setor enquanto colocam mais esforço em atacar empresas de maior escopo e escala. A lista de grandes vítimas de ransomware inclui os principais fabricantes de tecnologia do mundo (Acer, Quanta, Bombardier), principais fornecedores de produtos (JBS, Royal Shell), grandes instituições educacionais (Universidade de Stanford, Universidade da Califórnia, Universidade do Colorado), fornecedores de infraestrutura crítica (Colonial Pipeline, Companhia Paranaense de Energia), escritórios de advocacia globais (Jones Day), instituições financeiras (Travelex, Flagstar), companhias de seguro (AXA), instituições de saúde (Capital Medical Center, Bridgeway Senior Healthcare), e mais. De fato, os adversários fazem cálculos simples e esperam receber o maior resgate possível de alvos de alto perfil. Portanto, grandes empresas estão constantemente em perigo, já que os hackers são motivados pela prática bem-sucedida de extorsão.

Pagamentos de Resgate Astronômicos

Em 2021, a comunidade de cibersegurança observou uma mudança significativa nos pagamentos de resgate em comparação com 2019-2020. A Palo Alto Networks afirma que atualmente, o pagamento médio de resgate é de US$ 312.493, enquanto em 2019 era de US$ 115.123. Os apetites dos hackers estão crescendo severamente. Em 2019, a maior demanda de resgate foi de US$ 15 milhões, enquanto em 2020 subiu para US$ 30 milhões.

Apesar das crescentes ambições, os hackers frequentemente satisfazem seus desejos financeiros. As vítimas tendem a pagar resgates enormes para recuperar seus dados e evitar violações de dados. Em março de 2021, a CNA Financial Corp. pagou US$ 40 milhões para recuperar o controle de sua rede após um ataque de ransomware. E em junho de 2021, o renomado fornecedor de carne JBS pagou um resgate de US$ 11 milhões para liberar suas operações.

Extorsão Dupla Está em Ascensão

No final de 2019, afiliados do Maze RaaS começaram a roubar dados sensíveis da rede infectada antes do processo de criptografia. Como resultado, apesar da capacidade de restaurar informações de backups, as vítimas foram pressionadas a pagar valores maiores para evitar o vazamento de dados. Essa abordagem estabeleceu uma tendência muito popular de extorsão dupla que foi rapidamente adotada pela maioria dos mantenedores de Ransomware-as-a-Service (RaaS).

De acordo com a análise da Palo Alto Networks, o NetWalker foi o mais prolífico na aplicação da abordagem de extorsão dupla. Durante 2020-2021, esta família de ransomware vazou dados sensíveis de 113 organizações em todo o mundo. RagnarLocker ficou em segundo lugar, com 26 vítimas tendo seus dados comprometidos globalmente. Além disso, jogadores proeminentes como REvil and DarkSide adotam amplamente práticas de extorsão dupla para aumentar os ganhos possíveis.

Aumento de RaaS

Até hoje, um número muito pequeno de atores de ameaça procede com campanhas individuais de ransomware. A maioria dos afiliados maliciosos está envolvida em programas de Ransomware-as-a-Service (RaaS). O RaaS permite que até mesmo script kiddies estejam envolvidos em um grande jogo ao usar as amostras de ransomware existentes para realizar os ataques. Como resultado, o RaaS tem um monopólio na arena maliciosa por sua execução muito simples e lucros extremos.

Por exemplo, os mantenedores do REvil adotaram o programa RaaS para envolver novos membros e serem capazes de aplicar um esquema de multi-extorsão. Agora, eles oferecem gratuitamente ataques DDoS e chamadas VoIP para a mídia para seus afiliados para que possam exercer mais pressão sobre suas vítimas. Um padrão semelhante é usado pelo anel de RaaS do DarkSide, bem como o DoppelPaymer e o NetWalker.

Novas Plataformas de SO

Os adversários estão expandindo seus horizontes enquanto deixam menos espaço seguro para organizações globalmente. O ano de 2021 mostra uma tendência para direcionar sistemas Linux ao lado de Microsoft Windows e Apple macOS tradicionais. Por exemplo, o prolífico Ransomware DarkSide tem a capacidade de entregar binários ELF (Executable and Link Format) para atacar dados em máquinas Linux. Além disso, existem amostras de ransomware projetadas para visar exclusivamente dispositivos Linux, como Ransomware Tycoon.

Mais Malware Comoditizado

Os atores de ransomware frequentemente utilizam malware comoditizado para obter acesso inicial à rede alvo e entregar a carga final. Essa tendência só se intensifica em 2021, com mais desenvolvedores envolvidos no jogo de ransomware. De acordo com inquérito do Group-IB, as amostras mais populares utilizadas por operadores de ransomware são Trickbot, Qakbot, Dridex, IcedID, Zloader, Buer, e Bazar.

Evocação de Ataques DDoS

Os atores de ransomware estão constantemente buscando novas abordagens para aumentar seus lucros. No ano passado, várias famílias de ransomware reintroduziram a prática dos “velhos tempos” de lançar ataques de negação de serviço distribuída (DDoS) contra recursos da web das vítimas para exercer pressão adicional sobre elas. Particularmente, os operadores de ransomware Avaddon e DarkSide lançaram ataques DDoS contra empresas vitimadas depois que elas se recusaram a cooperar durante as negociações de resgate.

Expansão do Ecossistema de Ransomware

Nos últimos anos, o ransomware tornou-se um crime organizado. Os ataques de alto perfil geralmente envolvem um impressionante número de afiliados fornecendo serviços uns aos outros. Por exemplo, mantenedores de botnets e revendedores de contas ajudam os atores de ransomware a obter acesso inicial à rede. Os coletivos usam este acesso inicial para controlar toda a infraestrutura e exfiltrar dados sensíveis. Em alguns casos, esses dados são transferidos para a equipe de analistas Black Hat que avaliam o status financeiro da empresa, procuram por falhas de segurança e procuram por dados potencialmente comprometedoras. Em seguida, o ator de ransomware adquire o software de ransomware relevante de desenvolvedores da dark web e entra em contato com mantenedores de malware comoditizado para prosseguir com a intrusão. Pelo menos, 15 novos programas de afiliados de ransomware ocorreram em 2020, incluindo DarkSide, Phobos, Avaddon, e LockBit. E mais variantes estão prestes a surgir nos próximos anos.

Atores APT Envolvidos no Grande Jogo de Ransomware

Em 2020, grupos proeminentes de ameaças persistentes avançadas (APT) começaram a lançar campanhas com motivação financeira. Por exemplo, Lazarus e APT27 foram identificados por usar sua infraestrutura maliciosa para ataques de ransomware. Isso significa que o cenário de ransomware está se tornando ainda mais sofisticado devido a TTPs emprestadas de coletivos patrocinados por estados.

Escalada de Ransomware: De Malware a e-Crime

Resumindo as tendências descritas acima, fica claro que o Ransomware já se transformou em um sofisticado negócio de crime cibernético, com numerosos jogadores, subcontratados, cadeias de suprimentos, fluxos de receita adicionais e, é claro, concorrentes lutando pelos alvos mais prolíficos. Tal como todo mercado maduro, o negócio do Ransomware passa pelo processo de segmentação para que cada jogador possa assumir o nicho adequado e contribuir para o crescimento global do “mercado”. Analisando as habilidades, capacidades, alvos e abordagens dos mantenedores de ransomware, a Equipe SOC Prime pode identificar três principais tipos de jogadores na arena atual de ransomware. Cada segmento tem suas forças e limitações.

Ransomware de Mercado de Massa. Como o título sugere, esse tipo de ameaça prefere ataques em massa em vez de ataques pontuais. O ransomware de mercado de massa tem a mais ampla área de cobertura e não se preocupa muito com o perfil da vítima. A distribuição e a orquestração são automatizadas na maioria dos casos, e os alvos são computadores autônomos (residenciais, corporativos, públicos). Nesse caso, os atores de ameaça confiam na densidade dos ataques, que compensa a baixa conversão de máquinas alvo em máquinas infectadas. Além disso, como as vítimas são, principalmente, indivíduos ou pequenas a médias empresas, os pagamentos de resgate por acerto bem-sucedido são bastante modestos e as recompensas pelos ataques são moderadas. No entanto, o ransomware de mercado de massa requer investimentos de baixo a médio porte para iniciar o negócio malicioso, o que ganha para esse segmento muitos afiliados dedicados.Ransomware Semelhante a APT. Este nicho do “mercado” de Ransomware está concentrado em intrusões altamente direcionadas, complexas e sofisticadas. Jogadores experientes e maduros escolhem cuidadosamente suas vítimas, que são empresas líderes mundiais, entidades governamentais de alto perfil ou outros alvos de grande nome. Antes de lançar os ataques, os agentes de ransomware semelhantes a APT passam meses investigando o status financeiro da vítima e os pontos fracos dentro da rede alvo. Essa preparação minuciosa permite alcançar a maior taxa possível de conversão infecção/alvo. Além disso, o valor dos pagamentos por um ataque bem-sucedido é impressionante. No entanto, para entrar no segmento de ransomware semelhante a APT, os atores de ameaça requerem investimentos de médio a alto porte, tornando o início uma tarefa complexa. Portanto, o número de atores nesse segmento tende a ser estável.

Ransomware como Serviço (RaaS). Este segmento envolve atores de cibercrime que servem como os “consumidores” das variantes de ransomware fornecidas pelos desenvolvedores de ransomware. Semelhante ao modelo de negócio de Software como Serviço, os entregáveis de ransomware são vendidos ou alugados para os adversários que os exploram para ataques direcionados.

Principais Famílias de Ransomware de 2021

As distinções entre os três principais atores do negócio de ransomware são consideráveis, portanto, não podem ser comparadas diretamente. Vamos nos aprofundar em cada segmento separadamente para fazer uma visão geral dos coletivos mais ativos. A comparação feita para as famílias de ransomware de mercado de massa permite identificar Nefilim, DoppelPaymer, os operadores de ransomware Avaddon, Defray777 como os atores mais ativos nesse segmento. Ao explorar a divisão de ransomware semelhante a APT, os especialistas da SOC Prime identificam Ryuk, REvil (Sodinokibi) DarkSide como os grupos mais notórios. Além disso, pesquisadores de segurança do Group-IB, Palo Alto Networks e Coveware destacam Maze, Egregor, Conti, NetWalker, Pysa, Clop, Ragnar Locker, MedusaLocker, e LockBit como anéis RaaS prolíficos.

Táticas & Técnicas

Os atores de ransomware aumentam continuamente a complexidade de suas operações e introduzem novas ferramentas para comprometer seus alvos. A análise da SOC Prime dos principais TTPs resulta em vários pontos-chave que descrevem as abordagens maliciosas atuais típicas para cada segmento do mercado de ransomware.

Ransomware de Mercado de Massa

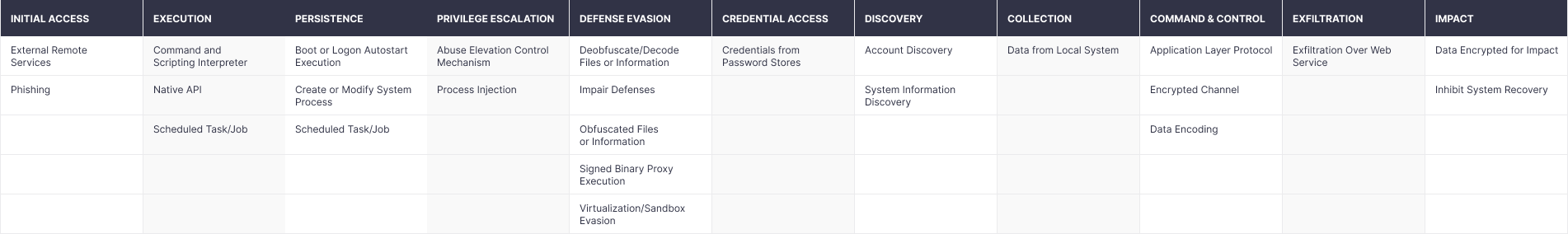

Ao falar sobre o segmento de ransomware de mercado de massa, os adversários utilizam ferramentas e abordagens simples, mas confiáveis, para prosseguir com o ataque. Geralmente, a criptografia é acionada logo após a infecção inicial, sem mais propagação na rede. O vetor de infecção primário é o phishing. Além disso, o nicho de ransomware em massa frequentemente depende de serviços RDP expostos, VPNs sem autenticação de dois fatores (2FA) e malware comoditizado (Trickbot, Bazar, SDBBot, Qakbot). Para baixar ou executar a carga maliciosa, os atores de ameaça usam ferramentas como PowerShell, Windows Command Shell e Visual Basic. Além disso, eles abusam da API nativa do SO para um propósito semelhante. Toda a estrutura das táticas e técnicas populares aplicadas pelos atores de ransomware de mercado de massa você pode explorar na tabela abaixo.

Figura 1. Táticas e Técnicas Aplicadas pelo Segmento de Ransomware de Mercado de Massa

Ransomware Semelhante a APT

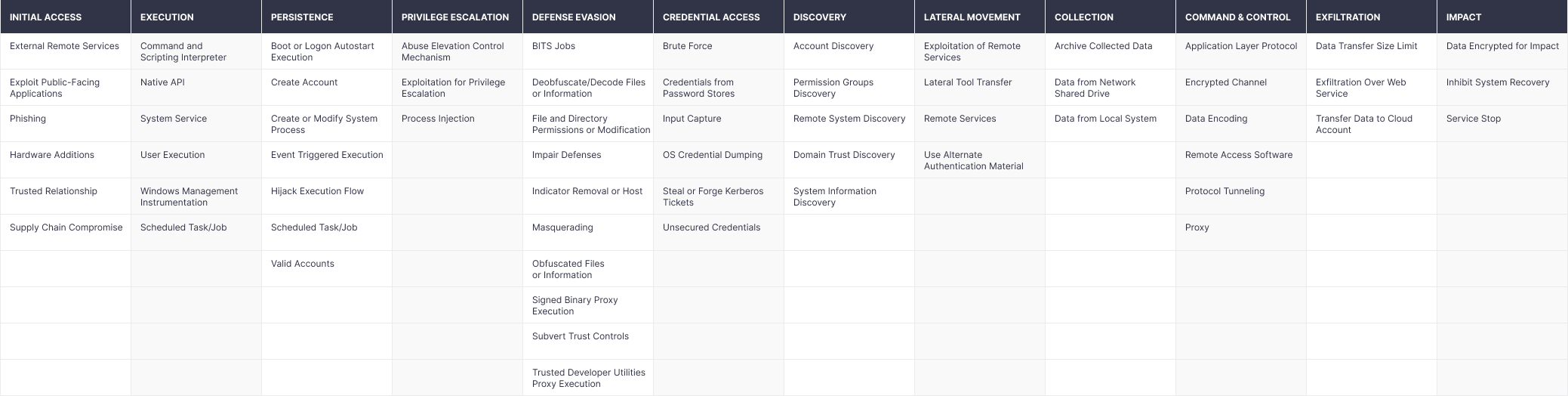

Os atores de ransomware semelhantes a APT geralmente utilizam ferramentas e métodos sofisticados para infiltrar-se na rede e propagá-la para reconhecimento. Geralmente, os ataques são altamente direcionados e os adversários passam meses dentro da rede corporativa explorando seus pontos fracos. A criptografia começa apenas após os hackers estarem seguros sobre todas as brechas de segurança que podem ser usadas para a intrusão bem-sucedida. Essa abordagem resulta em um congelamento completo da rede para o máximo dano. Juntamente com os servidores RDP expostos, os atores de ameaça frequentemente exploram vulnerabilidades conhecidas para acesso inicial. Além disso, grupos de ransomware semelhantes a APT podem contar com ataques à cadeia de suprimentos para penetração. A variedade de métodos de ataque é ampla, com um lote deles sendo introduzidos do conjunto de ferramentas de grupos APT, tornando tais ataques perigosos e difíceis de detectar. A visão completa das técnicas e táticas usadas por esse segmento de ransomware você pode explorar abaixo.

Figura 2. Táticas e Técnicas Aplicadas pelo Segmento de Ransomware Semelhante a APT

Pontos Quentes

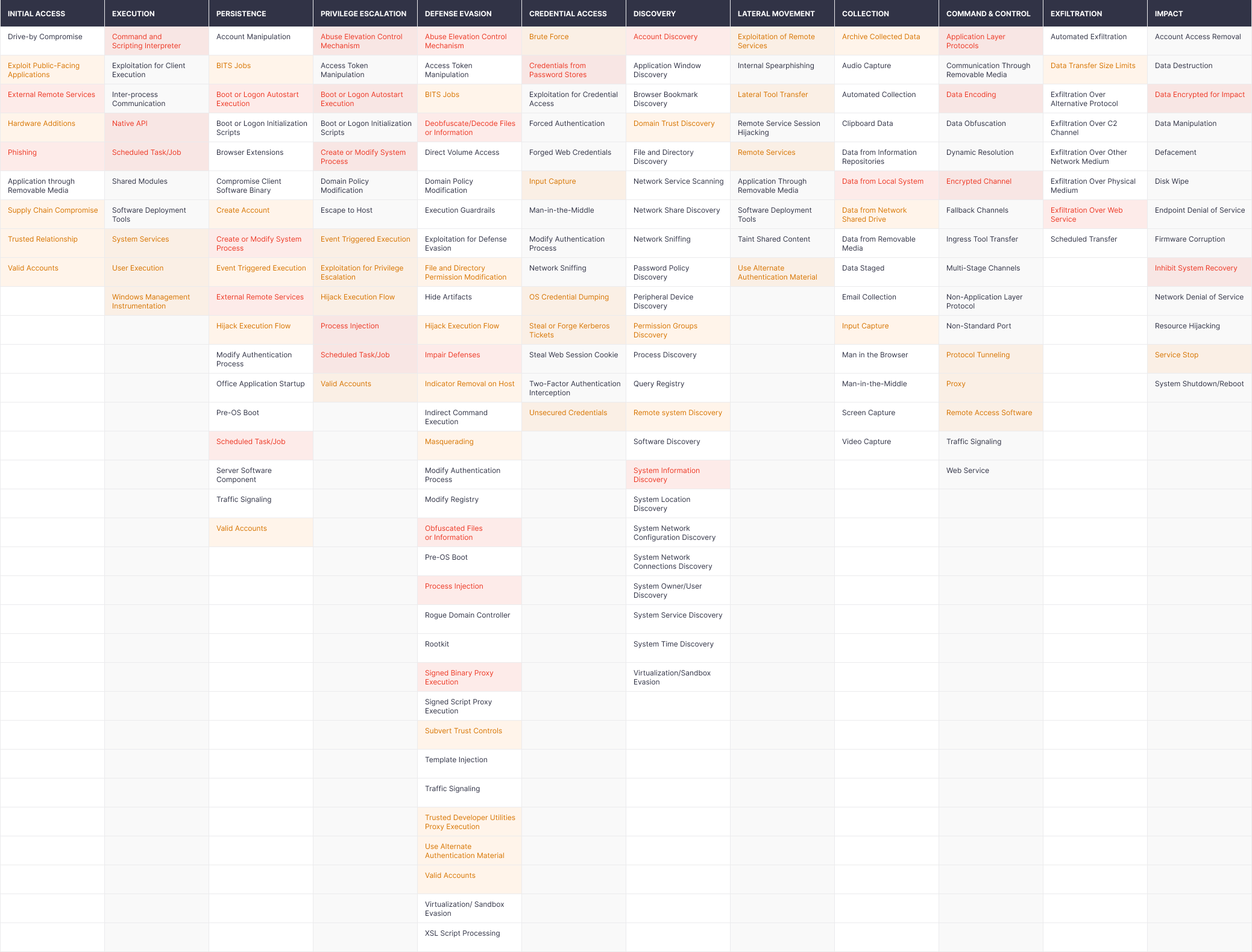

A análise das TTPs usadas por vários atores de ransomware mostra que há uma lista de pontos quentes mais frequentemente usados por diferentes grupos de ransomware, independentemente de seu nicho. De fato, a Equipe SOC Prime identifica esses como os pontos mais importantes que devem ser constantemente verificados pelo Centro de Operações de Segurança (SOC) e Centro de Defesa Cibernética (CDC) para prevenir intrusões. A lista desses pontos quentes você pode ver abaixo. A cor vermelha destaca as técnicas mais populares, seguidas de laranja destacando as frequentes e branco marcando aquelas observadas nos ataques.

Figura 3. Mapa de Pontos Quentes de Táticas e Técnicas Usadas por Atores de Ransomware

O produto principal da SOC Prime, Threat Detection Marketplace, pode ajudar significativamente os profissionais de SecOps e CDC na sua batalha contra a ameaça de ransomware. Nossa plataforma agrega milhares de itens de conteúdo de SOC que permitem detectar a infecção antes que a rotina de criptografia seja iniciada. As regras do Threat Detection Marketplace, analisadores, configurações e outros tipos de conteúdo estão mapeados diretamente para oⓇ MITRE ATT&CK Framework — , dando a capacidade de detectar tanto

táticas, técnicas e sub-técnicas particulares aplicadas por um ator de ransomware específico e TTPs que estão relacionadas à ameaça de ransomware em geral. De fato, a maioria dos “pontos quentes” de ransomware é coberta pelo conteúdo do Threat Detection Marketplace.

Melhores Práticas para Defesa contra Ransomware

Os ataques mais devastadores frequentemente envolvem um conjunto de técnicas sofisticadas que permitem que os adversários afetem a rede sob cobertura enquanto permanecem difíceis de detectar. O conteúdo da SOC Prime é aprimorado para identificar padrões comportamentais específicos ligados a um grupo de ransomware particular, o que permite detectar a intrusão nos estágios iniciais do ataque antes que o dano seja feito.

-

Ransomware de Mercado de Massa. Ao falar sobre o segmento de massa, a cadeia de eliminação do ataque é bastante direta, portanto, as práticas de defesa são as seguintes:

-

Portais de Segurança de E-mail. Serviços desse tipo, do kit de ferramentas de prevenção de ransomware, são usados para proteger os servidores de e-mail da organização contra notificações maliciosas que podem ser usadas para disseminar ransomware. -

Proteção Antivirus. Escolher soluções antivírus confiáveis também pode proteger a infraestrutura da organização contra ataques de ransomware de massa.

-

-

Ransomware Semelhante a APT. Para se proteger contra intrusões lançadas por atores desse segmento, as organizações precisam de camadas de defesa mais avançadas.

- Monitoramento, Detecção e Resposta. Levando em consideração que a fase de reconhecimento desses ataques requer uma quantidade considerável de tempo, a melhor oportunidade para prevenir um comprometimento é identificar os primeiros sinais de atividade maliciosa dentro da sua rede. É importante registrar toda a possível telemetria e mantê-la à disposição em armazenamento. O acesso ao pool completo de telemetria permite caçadas retrospectivas e permite que as equipes de SecOps aperfeiçoem suas operações de segurança. Threat Detection Marketplace pode ser um instrumento útil no caminho. A plataforma da SOC Prime fornece contexto completo de ameaças, o que funciona bem para alertas em tempo real e caçadas retrospectivas. Além disso, nossa base de conteúdo com mais de 100 mil itens é enriquecida diariamente por uma comunidade de 300 caçadores de ameaças experientes, garantindo conteúdo de ponta sobre as ameaças mais recentes.

- SOC. Investir no SOC da organização pode desempenhar um papel crucial no fortalecimento das capacidades de defesa cibernética contra campanhas de ransomware em constante evolução. As organizações também podem recorrer a fornecedores terceirizados confiáveis que oferecem SOC como um serviço para receber proteção 24/7, abrangendo investigação aprofundada de ameaças, monitoramento contínuo e resposta a incidentes em tempo útil, aproveitando o SIEM e o XDR da organização em uso.

- Soluções EDR. Aproveitar as soluções de Detecção e Resposta em Endpoint (EDR) de última geração pode servir como um investimento valioso para defender a infraestrutura da empresa contra ransomware semelhante a APT. Com os EDRs, as equipes de segurança obtêm monitoramento abrangente em tempo real dos dados dos endpoints, permitindo que detectem tempestivamente as tentativas mais astuciosas de adversários e as impeçam de se espalhar pelo ambiente da organização.

- Operações de Caça a Ameaças. Especialistas da Equipe Azul são vitais na luta contra a ameaça de ransomware semelhante a APT. Embora a automação do SOC seja crucial, soluções automatizadas podem perder os vetores de ataque sofisticados e únicos. Portanto, as habilidades e a expertise dos engenheiros de caça a ameaças são necessárias para identificar incidentes de segurança que as detecções automatizadas não capturam. Para saber mais sobre as melhores práticas de caça a ameaças, você pode explorar um manual perspicaz do nosso Engenheiro Sênior de Caça a Ameaças Adam Swan ou inscrever-se na Biblioteca Cibernética para aprofundar seu conhecimento em cibersegurança gratuitamente.

Além das recomendações mencionadas acima, conscientização em segurança, backups e aplicação de patches permanecem pontos-chave para prevenir ransomware.

Conscientização. Educar os funcionários internos sobre violações de dados induzidas por ransomware e outras questões críticas de negócios na forma de treinamentos ou workshops regulares pode ajudar a elevar a conscientização em segurança a nível de toda a empresa e prevenir perdas potenciais.

Backups. Garantir que todas as informações vitais do ambiente de negócios passem regularmente por procedimentos de backup pode salvar a organização das consequências devastadoras do ataque. Faça backup de arquivos confidenciais e configurações, teste os backups regularmente, certifique-se de que estão offline e não conectados à rede comercial. Isso é importante porque muitas amostras de ransomware tentam criptografar ou excluir backups acessíveis.

Aplicação de Patches em Tempo Hábil. É crucial garantir que todos os sistemas operacionais, aplicativos e firmware da organização estejam atualizados para a versão segura mais recente. Sistemas de gerenciamento centralizado de patches e uma estratégia adequada de avaliação baseada em risco podem potencializar os esforços de gerenciamento de patch organizacional e bloquear a maioria das intrusões.

Além disso, para aprender as melhores práticas gerais para proteção contra ransomware, você pode explorar um memorando divulgado pela Casa Branca contra o pano de fundo do aumento das ataques de ransomware.

Conteúdo SOC para Detectar Ataques de Ransomware

Aumentar continuamente as capacidades de detecção de ransomware das plataformas de segurança em uso permite uma defesa cibernética proativa para sua organização. Todo mês, os desenvolvedores do Programa Threat Bounty e a Equipe de Conteúdo da SOC Prime publicam no Threat Detection Marketplace dezenas de itens de conteúdo SOC que ajudam a detectar técnicas, ferramentas e atividades suspeitas, que podem indicar uma fase ativa de um ataque de ransomware.

Para ajudar os profissionais de segurança a combater ameaças críticas, reunimos as principais regras Sigma úteis para a detecção de ataques de ransomware. Todo o conteúdo está diretamente mapeado para o framework MITRE ATT&CK® e contém as referências e descrições correspondentes:

Técnicas e Procedimentos SINGLEMALT / KEGTAP / Ryuk

Possível Ryuk ou Outro Remetente de pacote mágico Wake-On-Lan (via network_connection)

Phorpiex bot Implant DriveMgr strings & Download Avaddon Ransomware

RaaS Egregor (Ransomware como Serviço) continua o caos

Comandos antiforense executados por Defray777

Os atores da ameaça Maze Ransomware usam reg.exe (Comportamento Sysmon)

Ransomware EKANS/SNAKE (detecção Sysmon)

Detecção de Ransomware CLOP (Sysmon)

Ransomware Nemty (abuso de LOLBins)

Persistência do Ransomware Ryuk

Nova Versão do Ransomware Ryuk (08.04.2021)

Detecção do Ransomware Clop (22/03/2021)

Detecção do Ransomware LockBit

Detecção de Ransomware Avaddon (Comportamento Sysmon)

Ransomware Conti Alvo no Setor de Saúde

Gootkit e Ransomware REvil Alvejando Usuários Alemães – Novembro de 2020

Sucessor NEMTY, Ransomware Nefilim/Nephilim

Detecção de Ransomware DoppelPaymer

Campanha Malspam Lançando IcedID e Leva ao Ransomware REvil

Cadeia de Ataque do Ransomware Conti

Análise de Comportamento de Ransomware (MedusaLocker)

Possível ataque de escalonamento de privilégio usando Dllhost.exe

IoCs de Sodinokibi (detecção Sysmon)

GPUpdate Suspeito Sem Argumentos de Linha de Comando

Amostra de Malware Sodinokibi ‘REvil’ (Comportamento Sysmon) (22-Julho-2020)

Além disso, você pode verificar a lista completa de conteúdo do Threat Detection Marketplace associado a ataques de ransomware aqui.

Referências:

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

Procurando por mais conteúdo de detecção de ameaças? Inscreva-se no Threat Detection Marketplace para aproveitar mais de 100 mil itens de conteúdo SOC selecionados abordando os ataques mais recentes e personalizados para o seu ambiente. Ansioso para participar de atividades de caça a ameaças e criar suas próprias regras de detecção? Junte-se ao nosso Programa Threat Bounty!