Com um aumento de 250% nos ataques cibernéticos contra a Ucrânia em 2022 e mais de 2.000 deles lançados por atores de ameaças afiliados à Rússia desde o início da guerra em grande escala, os defensores cibernéticos estão buscando maneiras de ajudar a Ucrânia e seus aliados a melhorar sua resiliência cibernética.

Em 3 de abril de 2023, o CERT-UA emitiu um novo alerta cobrindo a atividade maliciosa observada com acesso não autorizado às tecnologias de informação e comunicação de uma das empresas de serviços públicos ucranianas. Como resposta ao incidente cibernético, o CERT-UA imediatamente conduziu uma investigação forense digital e revelou que a cadeia de infecção foi desencadeada pela instalação de software Microsoft Office 2019 não licenciado que permitiu aos atores de ameaças implantar o malware DarkCrystal RAT nos sistemas comprometidos. A atividade adversária monitorada é atribuída ao grupo de hackers UAC-0145.

Detectando a Propagação do DarkCrystal RAT pelo Grupo UAC-0145

Para ajudar as organizações a identificar oportunamente a atividade maliciosa associada à propagação do malware DarkCrystal RAT pelo coletivo de hackers UAC-0145 no último incidente cibernético visando a Ucrânia, a Plataforma SOC Prime cura um conjunto de regras Sigma relevantes. Todos os algoritmos de detecção são filtrados pelas tags personalizadas correspondentes “CERT-UA#6322” e “UAC-0145” com base no alerta do CERT-UA e nos identificadores de grupo para otimizar a seleção de conteúdo do SOC.

Clique no botão Explorar Detecções para acessar toda a coleção de regras Sigma dedicadas alinhadas com o framework MITRE ATT&CK® v12 e enriquecidas com contexto aprofundado de ameaças cibernéticas. As regras Sigma para detectar a atividade maliciosa coberta pelo alerta CERT-UA#6322 são compatíveis com mais de 27 soluções SIEM, EDR e XDR para atender a necessidades de segurança específicas.

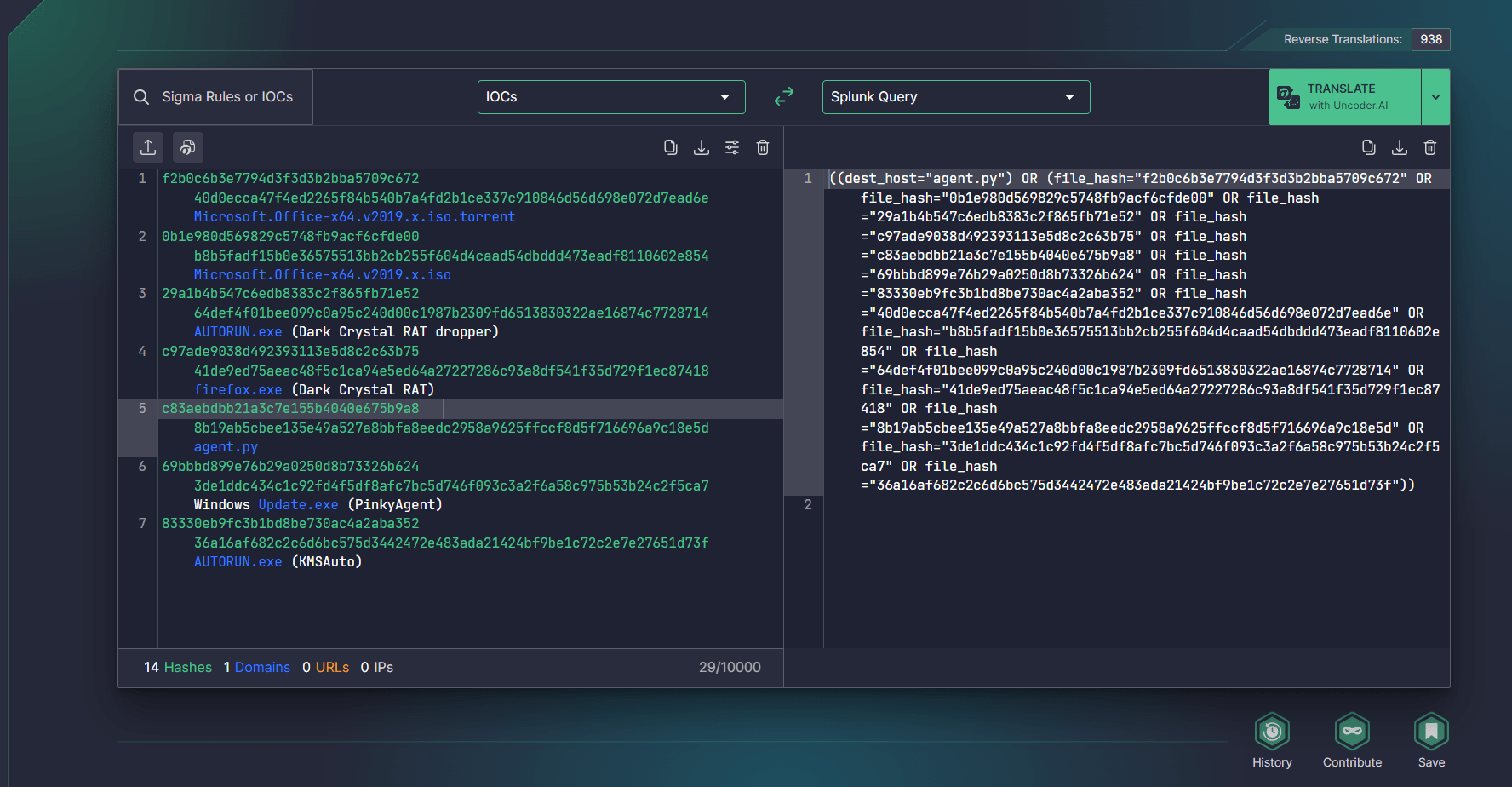

Os engenheiros de segurança também podem automatizar o pareamento de IOC caçando instantaneamente por IOCs de arquivo, host ou rede relacionados ao último alerta CERT-UA#6322 no ambiente SIEM ou EDR selecionado através da ferramenta Uncoder AI da SOC Prime.

Microsoft Office Não Licenciado Usado como Vetor Inicial de Comprometimento pelo UAC-0145: Análise do Ataque

Um novo alerta CERT-UA#6322 detalha a exploração do software Microsoft Office não licenciado utilizado como vetor de ataque inicial para distribuir o o malware DarkCrystal RAT no recente incidente cibernético visando a organização ucraniana de serviços públicos. De acordo com a investigação, os pesquisadores do CERT-UA revelaram que o comprometimento inicial ocorreu em 19 de março de 2023, devido à instalação da versão não licenciada do Microsoft Office 2019 nos sistemas alvo. O software foi baixado do tracker público BitTorrent junto com o arquivo executável malicioso. Uma vez lançado, este último leva à descriptografia XOR e decodificação do formato Base64, criando e executando o arquivo executável malicioso identificado como o malware DarkCrystal RAT, que inicia a instalação do Microsoft Office 2019 e espalha a infecção ainda mais. O DarkCrystal RAT é capaz de se duplicar e criar até 20 versões no sistema comprometido, bem como adicionar as chaves correspondentes na seção “Executar” do registro do Windows e criar tarefas agendadas via WMI.

Em 20 de março de 2023, os atores de ameaças usaram o malware DarkCrystal RAT já instalado para baixar o interpretador Python v. 2.7.18, o software de acesso remoto DWAgent, junto com outro arquivo executável para executar a ferramenta DWAgent no computador alvo. Como resultado da instalação do DarkCrystal RAT e da utilidade de acesso remoto DWAgent, os atores de ameaças conseguiram obter acesso não autorizado ao ambiente da organização alvo.

De acordo com o CERT-UA, os adversários utilizaram este vetor de comprometimento inicial em campanhas maliciosas anteriores. Além de explorar produtos Microsoft Office, a cadeia de infecção também pode ser desencadeada pelo download de atualizações de SO de recursos da web não oficiais ou de outros tipos de software, como utilitários de recuperação de senha ou ferramentas de verificação de malware. Para mitigar os riscos de tais ataques cibernéticos, as organizações devem aumentar a conscientização sobre segurança cibernética e usar apenas fontes oficiais para instalação e atualizações de software.

Contexto MITRE ATT&CK®

Para explorar o contexto por trás do incidente cibernético de março coberto pelo alerta CERT-UA#6322, todas as regras Sigma relevantes são alinhadas com o MITRE ATT&CK abordando as táticas e técnicas correspondentes: