Esta postagem no blog descreve o recurso de mapeamento de esquemas de dados personalizados disponível no SOC Prime Threat Detection Marketplace para planos de Assinatura Premium.

O mapeamento de esquemas de dados personalizados permite que os usuários criem uma configuração de mapeamento personalizada para a maioria das fontes de log e plataformas, que pode ser automaticamente aplicada às regras no Threat Detection Marketplace para torná-las mais compatíveis com sua plataforma, para que você não precise voltar manualmente ao SIEM e modificar os nomes dos campos para corresponder ao esquema que você está usando.

Aparentemente, existem muitas diferenças entre diferentes ambientes e a mudança automática de nomes de campos padrão por nomes de campos personalizados permite que você reescreva automaticamente todas as regras para as especificidades da sua Qualidade de Dados e evite problemas de parsing.

A razão óbvia pela qual esse recurso é necessário é que os nomes dos campos que você está usando provavelmente não são os mesmos que todos os outros estão usando, seja qual for a plataforma em que você está executando – Elastic com o Elastic Common Schema (ECS), ou Splunk com seu Common Information Model (CIM), ou você está usando ArcSight Common Event Format (CEF), ou o QRadar Log Event Extended Format (LEEF).

Perfis de Esquema de Dados

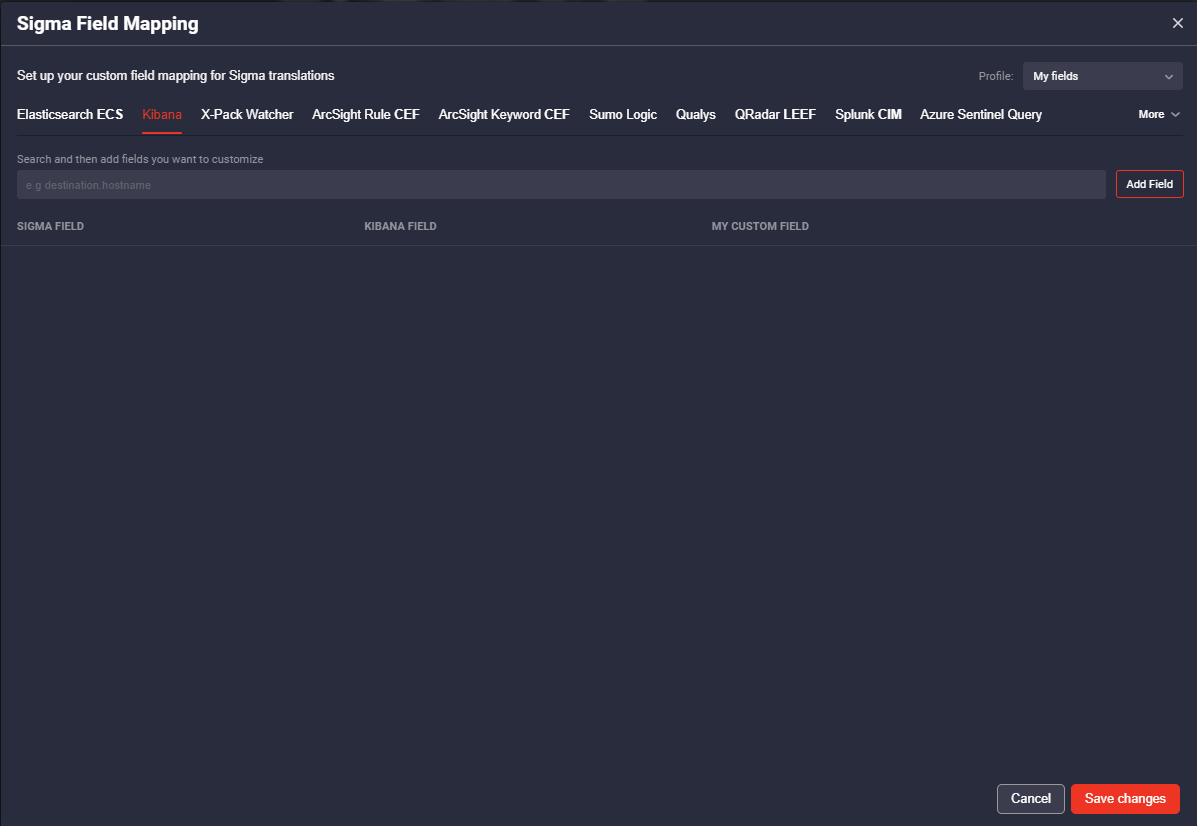

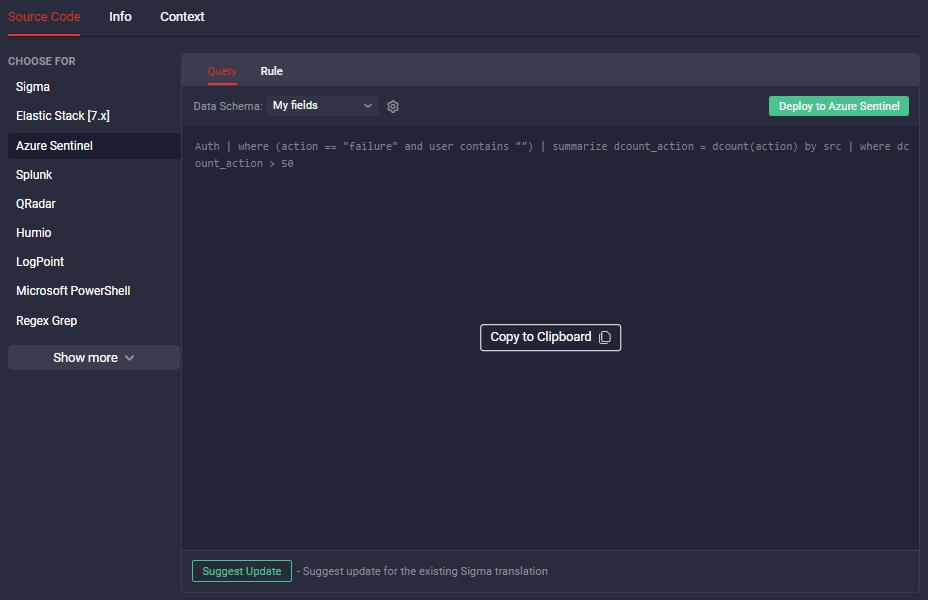

Você pode acessar a configuração clicando na plataforma que deseja ajustar na página da Regra selecionada e clicar no ícone de engrenagem para configurar o Mapeamento de Campo Sigma, ou pode ir ao Menu do Usuário no canto superior direito e selecionar o item de menu Mapeamento de Campo Sigma.

Na janela de configurações aberta, você pode ver o número de Plataformas para as quais você pode configurar o mapeamento de campo.

Além disso, você pode criar diferentes Perfis de Mapeamento e alternar entre eles se estiver usando vários SIEMs com nomes de campos diferentes. Ter vários Grupos de Mapeamento é essencial para Provedores de Serviços de Segurança Gerenciada (MSSP) para gerenciar várias instâncias de SIEM.

Customização de Campos

As regras de detecção que você pode encontrar no Threat Detection Marketplace são regras Sigma de formato de assinatura genérico e aberto com nomes de campos padrão https://github.com/Neo23x0/sigma

Ao fazer uma tradução de regra com o tradutor Sigma padrão, os nomes de campos padrão do SIEM são usados para os campos da plataforma de destino, por exemplo, o Sigma EventID campo corresponde ao campo event.code no Elasticsearch, e o EventCode campo no Splunk.

Na seção de Mapeamento de Campo Sigma, você pode personalizar os nomes dos campos para que todas as traduções de Regras futuras possam ser executadas na sua instância do SIEM sem qualquer personalização manual adicional. Selecione os campos Sigma da lista suspensa e salve os nomes dos campos personalizados no Perfil. Além disso, você pode adicionar manualmente campos para serem personalizados posteriormente na sua instância do SIEM.

Você pode especificar todos os nomes de campos disponíveis usados na sua instância do SIEM e salvar as configurações para um Grupo de Mapeamento de Campo, também pode criar um Grupo de Mapeamento para várias plataformas, para que você possa copiar para a área de transferência uma tradução para sua plataforma com nomes de campos personalizados após apenas selecionar um Grupo predefinido.

Como corrigir problemas de parsing requer tempo, expertise e seguir o processo de Gestão de Mudanças, adotar regras rapidamente elimina bloqueios para a detecção proativa de ameaças.