O ransomware continua entre as ameaças cibernéticas mais críticas. Segundo o Relatório de Investigações de Violações de Dados 2025 da Verizon (DBIR), esteve presente em 44% das violações, um aumento em relação aos 32% do relatório do ano anterior. Um ator relativamente novo, o grupo de ransomware Crypto24, tem atacado grandes organizações nos Estados Unidos, Europa e Ásia, utilizando ferramentas personalizadas para evadir defesas de segurança, roubar dados e criptografar arquivos em redes comprometidas.

Detectar ataques do Crypto24 Ransomware

A Cybersecurity Ventures alerta que até 2031 poderá ocorrer um ataque de ransomware a cada dois segundos, tornando a detecção proativa de ameaças mais crítica do que nunca. As operações de ransomware continuam a evoluir, tornando-se mais sofisticadas e direcionadas a organizações de todos os tamanhos, desde grandes corporações até pequenas empresas.

Registre-se na plataforma SOC Prime para detectar possíveis ameaças, como o ransomware Crypto24, o mais cedo possível. A plataforma oferece inteligência de ameaças em tempo real e conteúdo de detecção acionável, apoiada por uma suíte completa para engenharia de detecção com IA, caça automatizada de ameaças e detecção avançada. Clique no botão Explorar Detecções abaixo para acessar um conjunto de regras especificamente projetadas para identificar e responder à atividade do ransomware Crypto24.

Todas as regras são compatíveis com múltiplas soluções SIEM, EDR e Data Lake, e estão mapeadas para o framework MITRE ATT&CK®. Além disso, cada regra inclui metadados detalhados, como referências de inteligência de ameaças, cronologia de ataques, recomendações de triagem e mais.

Opcionalmente, os defensores podem aplicar a tag “Ransomware” para acessar uma gama mais ampla de regras de detecção que cobrem ataques de ransomware em nível global.

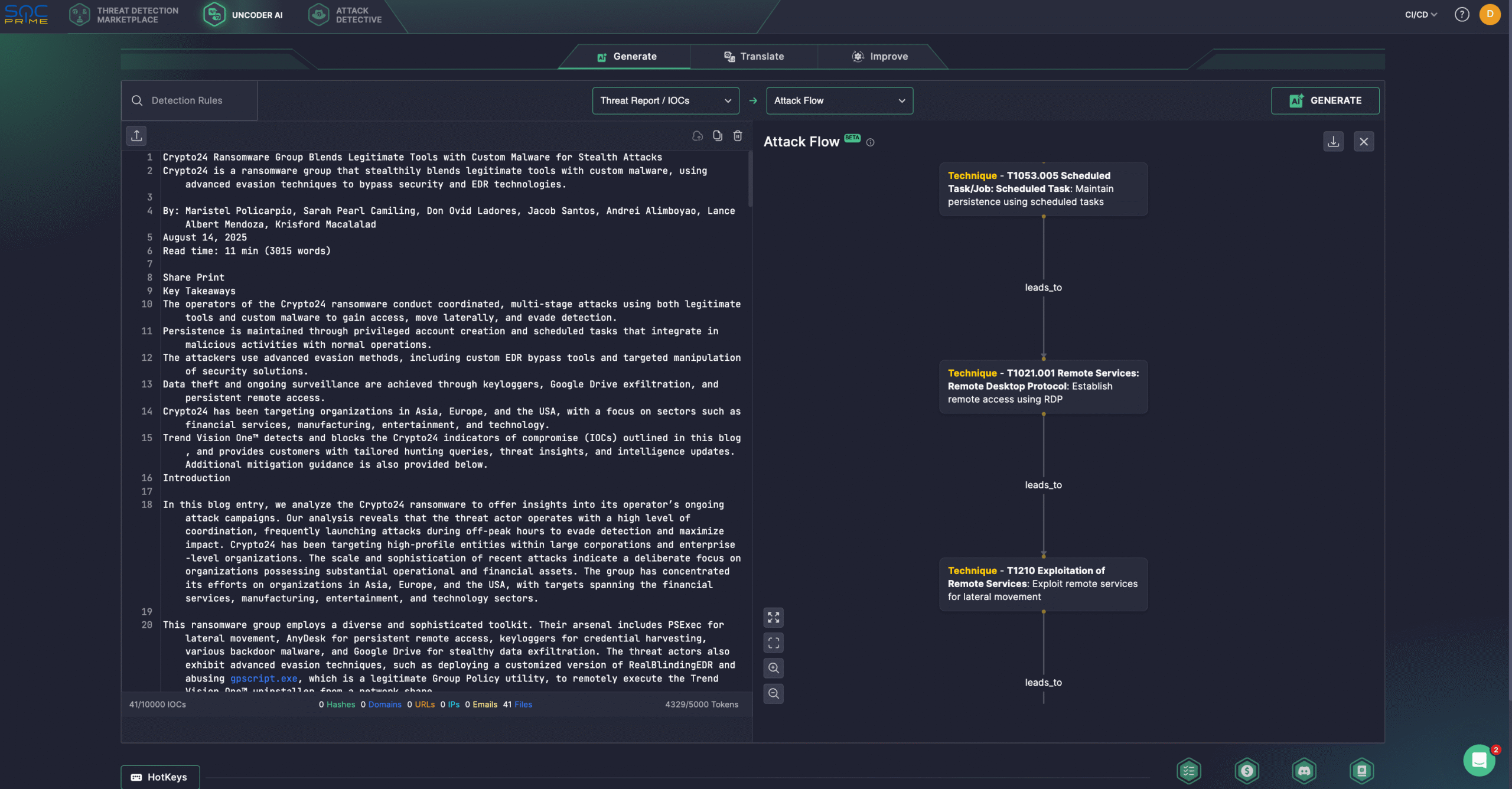

Além disso, os analistas de segurança podem otimizar a investigação de ameaças usando o Uncoder AI, um IDE privado e copiloto para engenharia de detecção baseada em inteligência de ameaças. Gere algoritmos de detecção a partir de relatórios de ameaças brutos, execute varreduras rápidas de IOCs, preveja tags ATT&CK, otimize consultas com recomendações de IA e traduza regras em múltiplas linguagens SIEM, EDR e Data Lake. Por exemplo, os defensores podem visualizar instantaneamente o Attack Flow com base na pesquisa da Trend Micro sobre a atividade do Crypto24.

Análise do grupo de ransomware Crypto24

O grupo de ransomware Crypto24 surgiu no cenário de ameaças cibernéticas no início do outono de 2024. Os atacantes têm direcionado suas operações a organizações na Ásia, Europa e Estados Unidos, principalmente nos setores financeiro, manufatura, entretenimento e tecnologia.

As operações incluem a criação de contas privilegiadas e tarefas agendadas para manter a persistência, misturando atividades maliciosas com rotinas do sistema. O grupo emprega utilitários personalizados para evadir EDR e manipula soluções de segurança para evitar a detecção. O roubo de dados e a vigilância são realizados por meio de keyloggers, exfiltração para Google Drive e acesso remoto persistente.

A Trend Micro informa que o Crypto24 executa campanhas altamente coordenadas, frequentemente durante horas de menor atividade, para reduzir a visibilidade e maximizar o impacto. A atividade recente mostra foco em grandes empresas e entidades corporativas de alto perfil, com a escala e a sofisticação dos ataques apontando para um alvo deliberado em organizações com ativos financeiros e operacionais significativos.

O Crypto24 utiliza um conjunto de ferramentas altamente sofisticado que combina utilitários legítimos com malware personalizado e aplica técnicas avançadas de evasão. Suas operações exploram PSExec para movimento lateral, AnyDesk para acesso persistente, keyloggers para roubo de credenciais, backdoors e Google Drive para exfiltração de dados.

Após obter acesso inicial, a cadeia de ataque do Crypto24 envolve reativar contas padrão, criar novos usuários privilegiados e utilizar utilitários do Windows (como net.exe, sc.exe ou runas.exe) para manter persistência, habilitar RDP e implantar cargas úteis. O reconhecimento é realizado por meio de arquivos batch e comandos WMIC para coletar informações de sistemas, hardware e contas, a fim de planejar movimentos laterais.

A persistência é reforçada por meio de tarefas agendadas, serviços maliciosos e DLLs modificadas (por exemplo, termsrv.dll para permitir múltiplas sessões RDP). Os atacantes implantam keyloggers (WinMainSvc.dll) para roubo de credenciais, usam Google Drive para exfiltração e instalam TightVNC para controle remoto.

Para evadir defesas, o Crypto24 utiliza variantes personalizadas de RealBlindingEDR e abusa do gpscript.exe para executar o desinstalador legítimo do Trend Vision One, desativando proteções antes de executar o payload de ransomware. Embora o desinstalador em si não seja uma vulnerabilidade, os atacantes o exploram pós-comprometimento com privilégios elevados, aplicando assim uma tática de “living off the land”.

A campanha do Crypto24 destaca a crescente sofisticação operacional e adaptabilidade dos atores de ameaças modernos. Por meio da combinação estratégica de ferramentas legítimas, juntamente com LOLBins, malware personalizado e técnicas avançadas de evasão, os operadores conseguem acesso inicial, realizam movimento lateral e estabelecem persistência nos ambientes atacados. Como medidas de mitigação contra o Crypto24, as organizações devem fortalecer controles de contas e acessos, restringir RDP e ferramentas remotas a sistemas autorizados com MFA, e monitorar de perto o uso anômalo de utilitários do Windows, novos serviços ou tarefas agendadas. Igualmente crítico é aplicar princípios de Zero Trust, auditar backups, monitorar exfiltração de dados e treinar usuários em riscos de phishing e credenciais como parte de uma estratégia robusta de resposta a incidentes. Ao aproveitar a suíte completa de produtos da SOC Prime, apoiada por IA, automação, inteligência de ameaças em tempo real e princípios de Zero Trust, as organizações podem enfrentar ataques de ransomware e ameaças com crescente sofisticação e adaptabilidade.