SOC Prime Threat Detection Marketplace fornece acesso a mais de 6.000 detecções do Microsoft Azure Sentinel, incluindo Consultas, Regras, Funções e Playbooks de Resposta a Incidentes mapeados diretamente para o MITRE ATT&CK® para atender às necessidades específicas da sua organização. Você pode encontrar facilmente as detecções mais relevantes aplicando a opção de classificação Microsoft e implantar o conteúdo em questão de cliques na sua instância do Azure Sentinel.

Para ajudá-lo a implantar o conteúdo existente em seu ambiente e criar suas próprias regras, estamos constantemente enriquecendo a coleção de recursos educacionais online para várias soluções SIEM, EDR e NTDR disponíveis gratuitamente em nossa Biblioteca Cibernética. Este artigo descreve o processo de criação de regras do Azure Sentinel para detectar ameaças em seu ambiente. Siga este link e selecione a aba Regras para acessar um guia ainda mais detalhado sobre a criação de regras do Azure Sentinel usando suas credenciais da Biblioteca Cibernética.

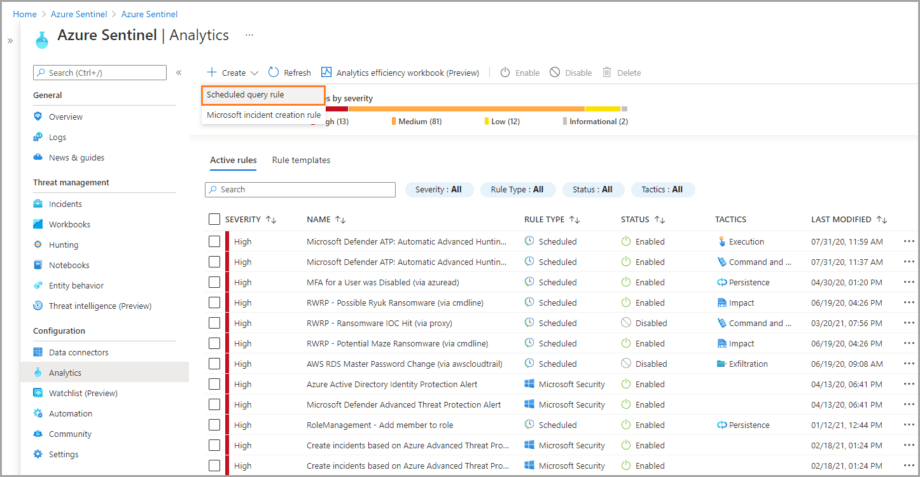

Há dois tipos de regras do Azure Sentinel que podem ser criadas:

- Regras de incidente da Microsoft

- Regras de consulta agendada

Aqui focaremos no segundo tipo de regras de correlação do Azure Sentinel – Regras de consulta agendada.

Criação de Regras do Azure Sentinel: Começando

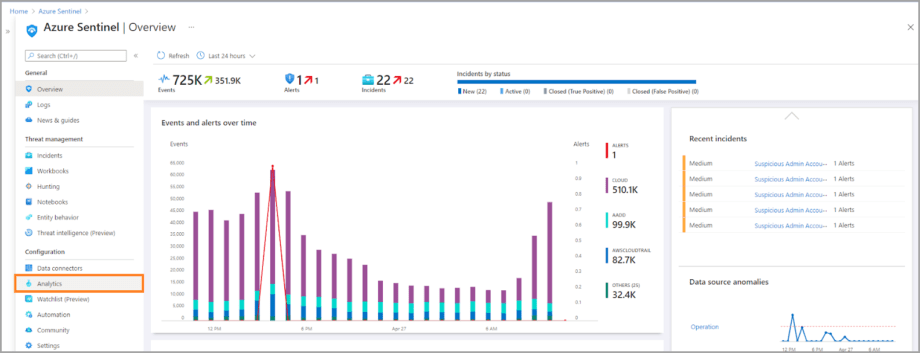

- Selecione Analytics no menu à esquerda da sua instância do Azure Sentinel.

2. Selecione Criar > Regra de consulta agendada, e o assistente de regras do Azure Sentinel abrirá.

Configurando o Assistente de Regras do Azure Sentinel

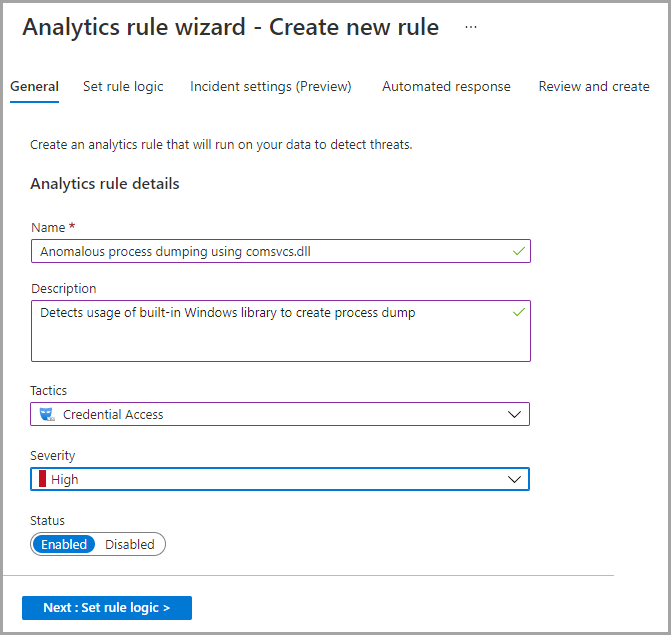

O assistente de regras de Analytics para criar regras do Azure Sentinel consiste nos seguintes passos:

Cada um desses passos é uma aba separada no assistente de regras do Azure Sentinel.

Configurações gerais

- Na aba Geral preencha o nome da regra e sua descrição.

- Selecione a severidade da regra na lista de opções predefinidas.

- Opcionalmente, você pode mapear a regra para as Táticas específicas do MITRE ATT&CK® . Você pode selecionar várias Táticas de uma vez.

- Especifique o status da regra. Por padrão, está Ativado.

5. Clique em Próximo para avançar para as configurações de lógica da regra.

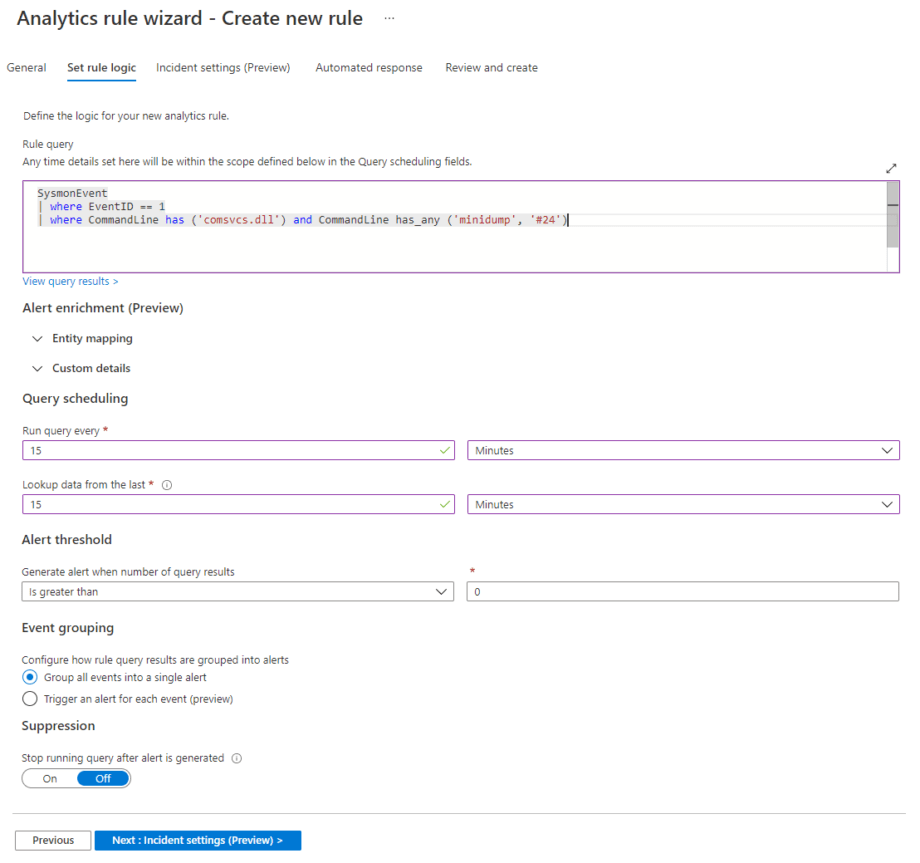

Configurações de lógica de regra

The Definir lógica da regra a aba define a lógica da regra e configura outras configurações da regra, como:

- Consulta de regra

- Enriquecimento de alerta

- Agendamento de consulta

- Limite de alerta

- Agrupamento de eventos

- Supressão

Consulta de regra

A consulta de regra é uma consulta que será executada para descobrir comportamentos anômalos ou detectar ameaças. A consulta mostrada na captura de tela acima acionará um alerta quando houver uma tentativa de despejar o processo em um host usando a biblioteca interna do Windows comsvcs.dll.

Enriquecimento de alerta

Essas configurações de criação de regras consistem nas seguintes configurações:

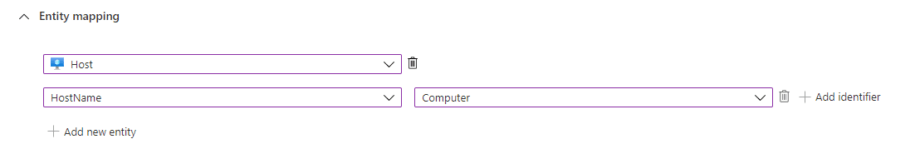

- Mapeamento de entidade

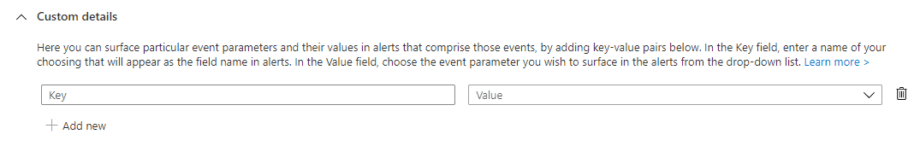

- Detalhes personalizados

The Mapeamento de entidade a seção permite mapear até cinco entidades reconhecidas pelo Azure Sentinel (como Conta, Arquivo, Host, IP, etc.) dos campos que estão disponíveis nos resultados da consulta. Isso permite que o Azure Sentinel reconheça e classifique os dados nesses campos para análise posterior.

The Detalhes personalizados a seção permite destacar dados de eventos nos alertas gerados a partir desses eventos. Uma vez configurados, essas configurações permitem que você faça triagem, investigue e responda muito mais rápido e eficientemente.

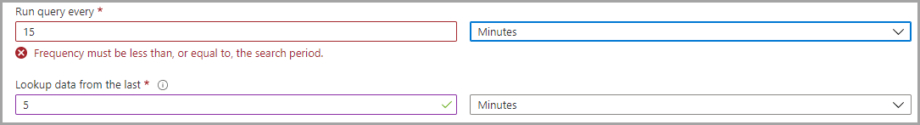

Agendamento de consulta

Aqui você pode configurar a programação para executar sua nova regra de análise.

Limite de alerta

Definir um limite de alerta permite definir o nível de sensibilidade da regra criada. Você pode querer criar um alerta apenas se a consulta retornar um certo número de resultados.

Agrupamento de eventos

Nesta seção, você pode definir como os resultados da consulta da regra são agrupados em alertas.

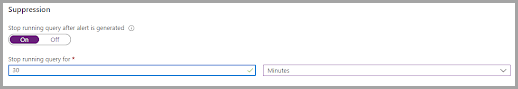

Supressão

Você pode parar de executar uma consulta por um determinado período de tempo após um alerta ser gerado. Isso significa que se você alternar para Supressão ATIVADO, sua regra será temporariamente desativada pelo período de tempo especificado (até 24 horas).

Clique em Próximo para avançar para a aba Configurações de incidente .

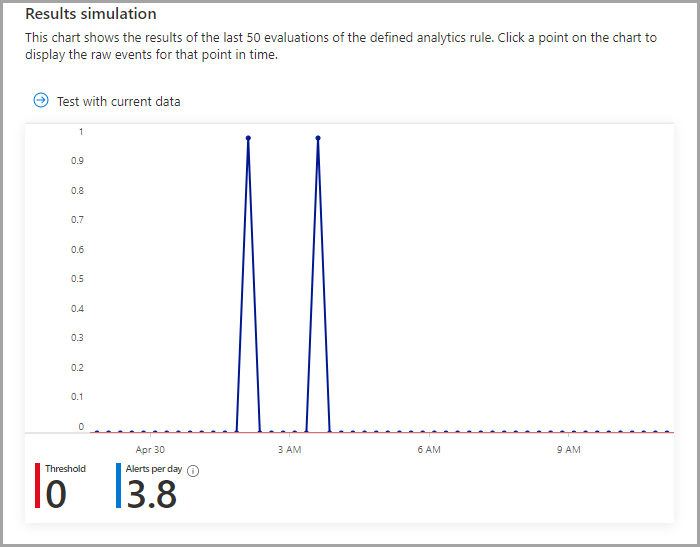

Simulação de resultado

The Simulação de resultado a seção ajuda os usuários do Azure Sentinel a testar regras durante sua fase de desenvolvimento antes de serem implantadas no ambiente de produção.

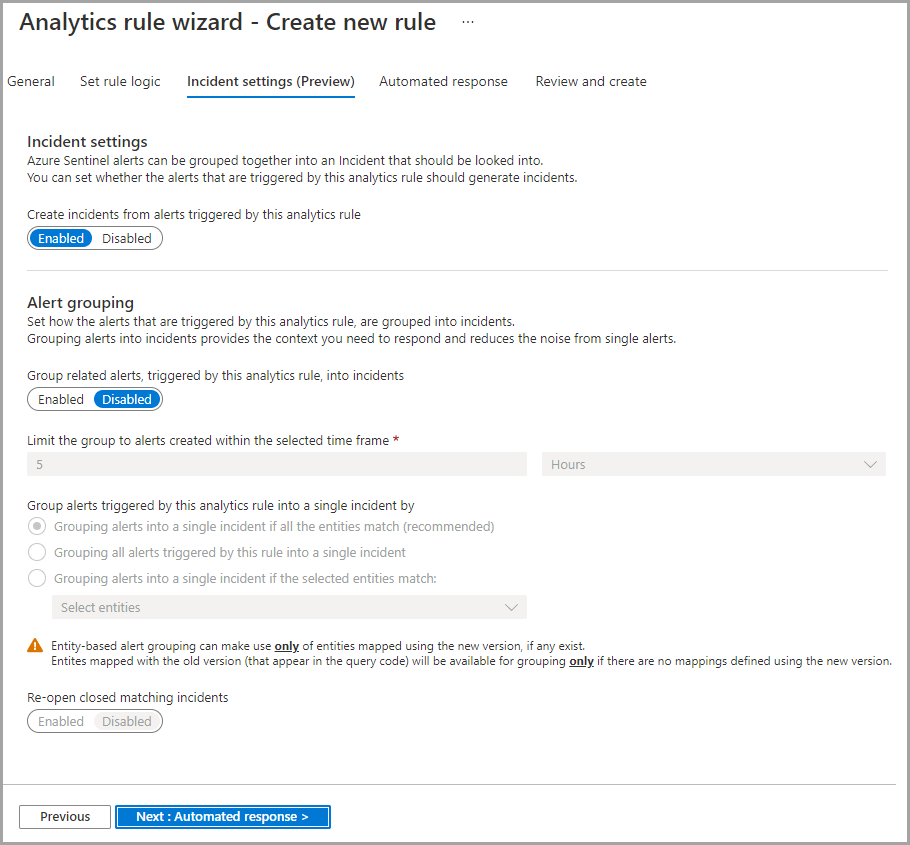

Configurações de incidente

Nesta aba, você pode definir como o Azure Sentinel converte alertas. A aba inclui as seguintes configurações:

- Configurações de incidente

- Agrupamento de alerta

Você pode desativar a criação de incidentes a partir de alertas ou criar um único incidente a partir de um grupo de alertas.

Configurações de incidente

Essas configurações estão ativadas por padrão. Uma vez ativado, um incidente separado será criado a partir de cada alerta do Azure Sentinel acionado por esta regra. Você pode alternar para Desativado quando necessário.

Agrupamento de alerta

Quando ativado, um único incidente será criado a partir de um grupo de alertas do Azure Sentinel com base nos critérios definidos. Por padrão, essas configurações estão desativadas.

Outras configurações aqui são as seguintes:

- Limite o grupo para alertas criados dentro do período de tempo selecionado

- Agrupar alertas acionados por esta regra de análise em um único incidente por

- Reabrir incidentes correspondentes fechados

Clique em Próximo para avançar para a aba Resposta automatizada .

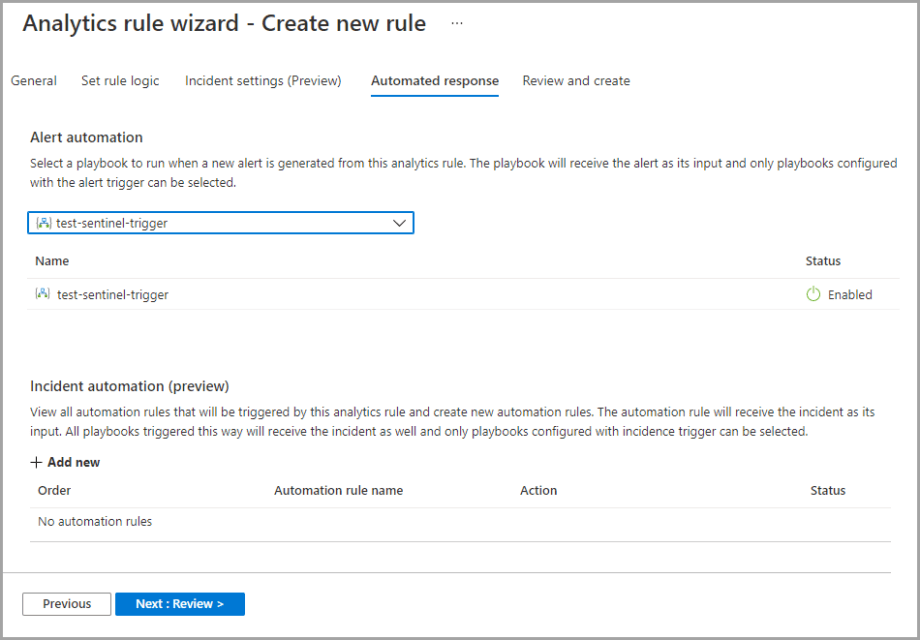

Resposta automatizada

Aqui você pode selecionar um playbook que será executado automaticamente quando um alerta for criado a partir das regras de análise do Azure Sentinel. Você verá apenas aqueles playbooks disponíveis para suas assinaturas selecionadas e para os quais você tem permissões.

Clique em Próximo para prosseguir para a Revisar e criar .

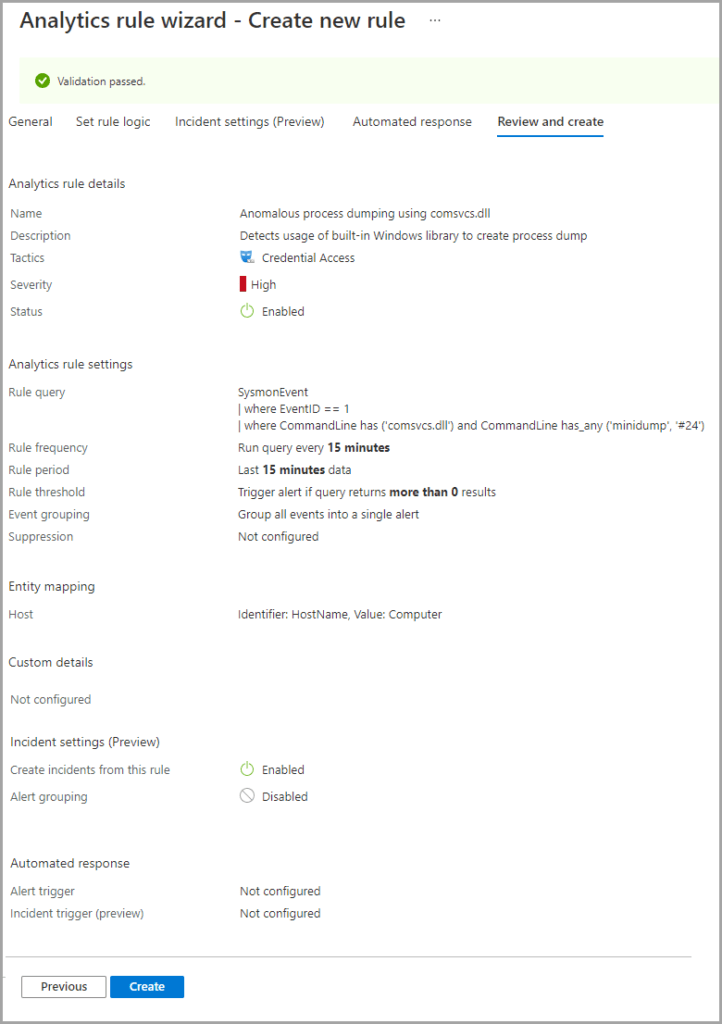

Revisar e criar

Esta é a etapa final do processo de criação de regras do Azure Sentinel. A aba Revisar e criar exibe um resumo da regra de análise recém-criada. Também, nesta etapa, a nova regra passa por validação. Você verá a mensagem Validação passada no topo desta aba, o que significa que a regra foi corretamente criada e pode ser implantada.

Selecione o botão Criar para concluir as configurações de configuração e adicionar uma nova regra de análise.

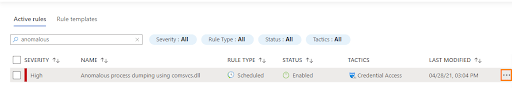

Você verá sua nova regra adicionada na tabela sob a aba Regras ativas na tela principal. Mais tarde, você pode editar, desativar, excluir ou duplicar esta regra clicando no botão Analytics Mais ). ). Isso é tudo, agora você está pronto para criar suas próprias regras do Azure Sentinel para detectar ameaças ou atividades suspeitas.

Explore

Explore Threat Detection Marketplace para encontrar uma vasta coleção de conteúdo SOC adaptado ao seu ambiente Microsoft Azure Sentinel, incluindo mais de 6.000 Regras e Consultas nativas de SIEM. Deseja enriquecer sua expertise em caça a ameaças? Inscreva-se em nosso Biblioteca Cibernética para aprimorar suas habilidades técnicas em SIEM, explorar guias práticos sobre caça a ameaças e assistir a webinars aprofundados sobre cibersegurança.