Introdução

O phishing relacionado ao COVID-19 / Coronavírus está em alta e provavelmente continuará a ser um tema/iscas principal por muitos meses. Este post no blog faz recomendações específicas quanto ao phishing do COVID-19 e outras ameaças trazidas pelo aumento do teletrabalho.

A ameaça de phishing mudou?

A ameaça mudou? Meio que sim. Há uma grande sensação de urgência em torno do COVID-19 / Coronavírus. Essa urgência aumenta a probabilidade de a pessoa comum cair em golpes de phishing. Os atacantes sabem disso e, portanto, esperamos e estamos observando um aumento na segmentação usando temas/iscas de COVID-19 e Coronavírus. Outros temas/iscas provavelmente também aumentarão em uso e eficácia contra vítimas relacionadas ao teletrabalho.

No entanto, no que diz respeito às técnicas e táticas utilizadas por adversários em ataques de phishing, as coisas são em grande parte as mesmas.

Neste post do blog, abordaremos alguns aspectos do phishing, o que esperamos ver em relação ao coronavírus e como você pode proteger sua organização contra as ameaças.

Tipos de Phishing

Geralmente, existem três objetivos principais dos ataques de phishing.

- Entrega de Malware

- Link para malware

- Anexar malware ao email

- Ransomware, Cavalos de Troia Bancários, Skimming na Web, Espionagem, etc.

- Obter informações sensíveis

- Normalmente as organizações estão mais preocupadas com nome de usuário/senha

- Normalmente link para página de login falsa

- Fraudes/Scams

- Convencer a vítima a enviar recursos (dinheiro e até equipamentos) via

- Faturas Falsas

- Ordens de Compra Falsas

- Falsa Caridade

- Convencer a vítima a enviar recursos (dinheiro e até equipamentos) via

Temas/Isas de Phishing

Criminosos aproveitam a sensação de urgência para enganar suas vítimas a executar malwares em seus dispositivos, enviar dinheiro/suprimentos para falsas instituições de caridade ou revelar informações sensíveis (nome de usuário e senha). SOC Prime espera observar um aumento dos temas/iscas relacionados ao COVID-19 / Coronavírus, como:

- COVID-19 / Coronavírus – Informação

-

-

- Um criminoso se faz passar por uma autoridade entregando um documento ou um link para um documento contendo informações importantes sobre o COVID-19 / Coronavírus.

-

- COVID-19 / Coronavírus – Emails de Medo

-

-

- Um criminoso se faz passar por uma autoridade fornecendo ‘informações urgentes’ sobre o COVID-19 / Coronavírus ou até mesmo tenta extorquir as vítimas com a ameaça de infecção viral.

-

- COVID-19 / Coronavírus – Teste / Cura

-

-

- Um criminoso se faz passar por alguém que tem um teste ou cura para o COVID-19

-

- Alívio Econômico

-

-

- Um criminoso se faz passar pelo governo, empregador ou instituição de caridade oferecendo alívio econômico.

-

- Implantação/Atualização de Cliente VPN/Teleconferência/VDI

-

-

- Um criminoso se faz passar pelo departamento de Tecnologia da Informação com uma atualização ou implantação de software que a empresa usa/usará para aumentar suas capacidades de teletrabalho.

-

- Fraudes de Ordem de Compra/Fatura para suprimentos médicos relacionados ao COVID-19 (EPI, ventiladores, respiradores, remédios)

-

-

- Um criminoso envia ordens de compra ou faturas falsas para suprimentos relacionados ao COVID-19.

-

- Fraudes Relacionadas a Viagens

-

- Um criminoso se faz passar por um funcionário/amigo/parente preso em um país estrangeiro

- Um criminoso se faz passar por uma companhia aérea/hotel com uma ‘atualização’ em relação aos planos de viagem futuros.

Iscas de Phishing Contendo Malware/Ransomware

Para a organização média, o ransomware é atualmente sua maior ameaça. O ransomware entregue por meio do phishing frequentemente se aproveita de documentos/tipos de arquivos que contêm código (arquivos de script, documentos do Office). Exploits ainda são uma ameaça comum, mas são caros, mais difíceis de implementar e normalmente não são necessários.

Estágios Comuns Iniciais Usados em Phishing

- O uso de links para arquivos maliciosos aumentou substancialmente para contornar filtros/sandboxing de emails (T1192)

- Uso de arquivos compactados criptografados (.zip, .7z, .iso, .tar, etc.) para contornar verificações e sandboxes (T1140)

- Documentos do Microsoft Office (especialmente xlsx, xlsm, xls, doc, docm, docx)

- Documentos Rich Text File T1193

- Documentos PDF T1193

- Scripts/Conteúdo Dinâmico incorporado em arquivos ou anexados diretamente (.vbs, .vbe, .js, .jse, .wsh, .cmd, .bat, .ps1, .wsh, .wsc, .hta, .pif, .lnk, .com, .reg) T1193

- Por exemplo, um arquivo .vbs pode ser incorporado em um PDF, documento Word, arquivo Zip, etc.

- Executáveis (.exe, .scr e aqueles que dependem de software de terceiros, como jar)

Pós-Comprometimento

Nem tudo está perdido quando um endpoint é comprometido, já que o phishing como ataque não permanece isolado. Para alcançar seus objetivos, os criminosos normalmente precisam escalar seus privilégios localmente, depois no domínio, e também mover lateralmente para ativos críticos.

Normalmente, a execução ocorre quase instantaneamente após o ‘acesso inicial’. Normalmente, isso envolve a criação direta de processos via powershell, cscript, wscript, mshta, rundll32 ou outras técnicas. Técnicas mais furtivas, como quebra de cadeia de processos pai-filho (via falsificação de PPID/COM) e injeção de processos também estão se tornando mais comuns.

Apesar disso, em uma cadeia de ataque típica há muito para alertar.

Especificamente, a SOC Prime identificou as seguintes técnicas como sendo mais comuns em ataques de phishing recentes.

- T1192 (Link Específico de Phishing)

- T1193 (Anexo Específico de Phishing)

- T1059 (Interface de Linha de Comando)

- T1086 (PowerShell)

- T1085 (Rundll32)

- T1218 (Execução de Proxy de Binário Assinado)

- T1053 (Tarefa Agendada)

- T1050 (Novo Serviço)

Conteúdo ao Resgate

Na SOC Prime, somos super fãs do SIGMA. Nossos desenvolvedores de recompensa de ameaças, bem como a equipe da SOC Prime, lançaram muito conteúdo relevante (muito dele gratuito) que cobre a maioria das técnicas do Framework ATT&CK. Conteúdo que geralmente foca em comportamentos ao invés de TTPs. Isso significa que este conteúdo funciona independentemente do tema ou iscagem de phishing. Portanto, se você instalar este conteúdo, ele poderá ajudar durante a próxima crise sendo usada em iscagem de phishing.

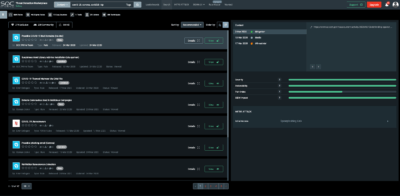

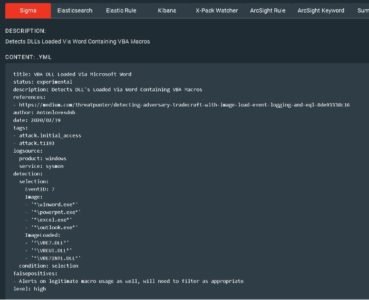

Por exemplo, a regra ‘VBA DLL Carregada via Microsoft Word’ detectará instâncias de documentos carregando macros. O tipo de arquivo mais comumente abusado para entregar conteúdo de phishing. Nós etiquetamos este conteúdo e mais no Mercado de Detecção de Ameaças (TDM) com ‘covid19_ttp’

Nós etiquetamos este conteúdo e mais no Mercado de Detecção de Ameaças (TDM) com ‘covid19_ttp’

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

Medidas Adicionais para Fortalecer sua Organização Contra Phishing

Esta lista não é abrangente. No entanto, estes são alguns métodos eficazes que ajudarão a proteger sua organização contra a maioria dos ataques de malware de primeiro estágio. Se você ainda não tomou uma das medidas abaixo, deve identificar seu impacto na sua organização e depois testar e implantar as mudanças possíveis.

- Conscientização do Usuário

- Garanta que as definições de antivírus sejam atualizadas regularmente

- Limite o acesso administrativo

- Utilize a lista branca de aplicativos

- Mude as associações de arquivo padrão para tipos de arquivo comumente abusados para não-executar

- É comum que .vbs, .vbe, .js, .jse, .bat, etc. sejam alterados da sua associação de arquivo atual para ‘notepad.exe’ nos endpoints. Dessa forma, se um usuário cair em um phishing, o documento é aberto pelo bloco de notas em vez de executado. https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- Uso de autenticação multi-etapa/multi-fator

- Multi-fator não baseado em SMS/email é o ideal

- Instale o 7zip/Winrar e outras utilidades de compressão de terceiros apenas para usuários que necessitem.

- Desative macros do Office

- Bloqueie o tráfego SMB destinado fora de sua organização

- Use software VPN que impeça os usuários de acessar a internet a menos que estejam conectados à VPN.