O Armageddon APT ligado à Rússia, também conhecido como Gamaredon ou UAC-0010, tem lançado uma série de ciberataques na Ucrânia desde o início da guerra cibernética mundial. Em 8 de novembro de 2022, o CERT-UA divulgou o alerta mais recente detalhando a campanha de spearphishing em andamento desse coletivo de hackers de ciberespionagem apoiado pela Rússia, no qual os adversários distribuem massivamente e-mails falsificados que se passam pelo Serviço de Comunicações Especiais do Estado da Ucrânia. Nesta campanha adversária direcionada, os hackers do Armageddon APT exploram o vetor de ataque de anexo de e-mail malicioso.

Ciberataques do Armageddon APT (UAC-0010): Análise da Última Campanha de Phishing Contra a Ucrânia

Desde a invasão em grande escala da Rússia na Ucrânia, o notório grupo Armageddon APT ligado à Rússia também rastreado como UAC-0010 ou Primitive Bear, tem explorado ativamente vetores de ataque de phishing e anexos de e-mail maliciosos em campanhas direcionadas contra a Ucrânia. Em maio e julho de 2022, o coletivo de hackers distribuiu massivamente o software malicioso GammaLoad.PS1_v2, enquanto em agosto de 2022, os adversários aplicaram o malware GammaSteel.PS1 e GammaSteel.NET para espalhar infecções nos sistemas comprometidos.

Nas campanhas adversárias em andamento relatadas pelo alerta CERT-UA#5570, a cadeia de infecção é desencadeada por e-mails de phishing contendo um anexo malicioso, que, se aberto, baixa um arquivo HTML com código JavaScript. Este último cria um arquivo RAR com um arquivo LNK atalho no computador vulnerável. Uma vez aberto, o arquivo LNK mencionado acima baixa e executa um arquivo HTA, que, por sua vez, executa código malicioso em VBScript. Como resultado, isso leva ao implante de uma série de linhagens maliciosas nos sistemas-alvo, incluindo amostras de malware roubador de informações.

Pesquisadores do CERT-UA relatam que e-mails de phishing estão sendo entregues via o serviço @mail.gov.ua. Além disso, os hackers do Armageddon APT aplicam seus padrões comuns de adversário para lançar ciberataques usando um serviço de terceiros ou Telegram para identificar o endereço IP do servidor C2.

Detectando a Última Campanha Armageddon APT Contra Entidades Ucranianas

Uma série de campanhas de phishing pelo Armageddon APT ligado à Rússia, repetidamente visando a Ucrânia desde março de 2022, representa uma ameaça crescente que requer detecção oportuna e ultra-responsividade por parte dos profissionais de segurança. A plataforma Detection as Code da SOC Prime oferece um lote de regras Sigma selecionadas para identificar a atividade maliciosa relacionada coberta no alerta CERT-UA#5570 nas fases mais iniciais do ciclo de vida do ataque. Siga o link abaixo para acessar conteúdo de detecção relevante com a etiqueta “CERT-UA#5570” com base no alerta de cibersegurança correspondente:

Regras Sigma para detectar a atividade maliciosa do grupo UAC-0010 coberta no alerta CERT-UA#5570

Para defender proativamente contra ataques cibernéticos existentes e emergentes do Armageddon APT rastreados por defensores cibernéticos desde a invasão em larga escala da Rússia na Ucrânia, clique no Explore Detections e acesse o pacote de detecção dedicado. Todas as regras Sigma estão alinhadas com o MITRE ATT&CK® e enriquecidas com um extenso contexto de ameaças cibernéticas, incluindo links CTI relevantes, mitigações, binários executáveis e mais metadados relevantes. As regras de detecção estão equipadas com traduções para as soluções líderes de mercado em SIEM, EDR, e XDR.

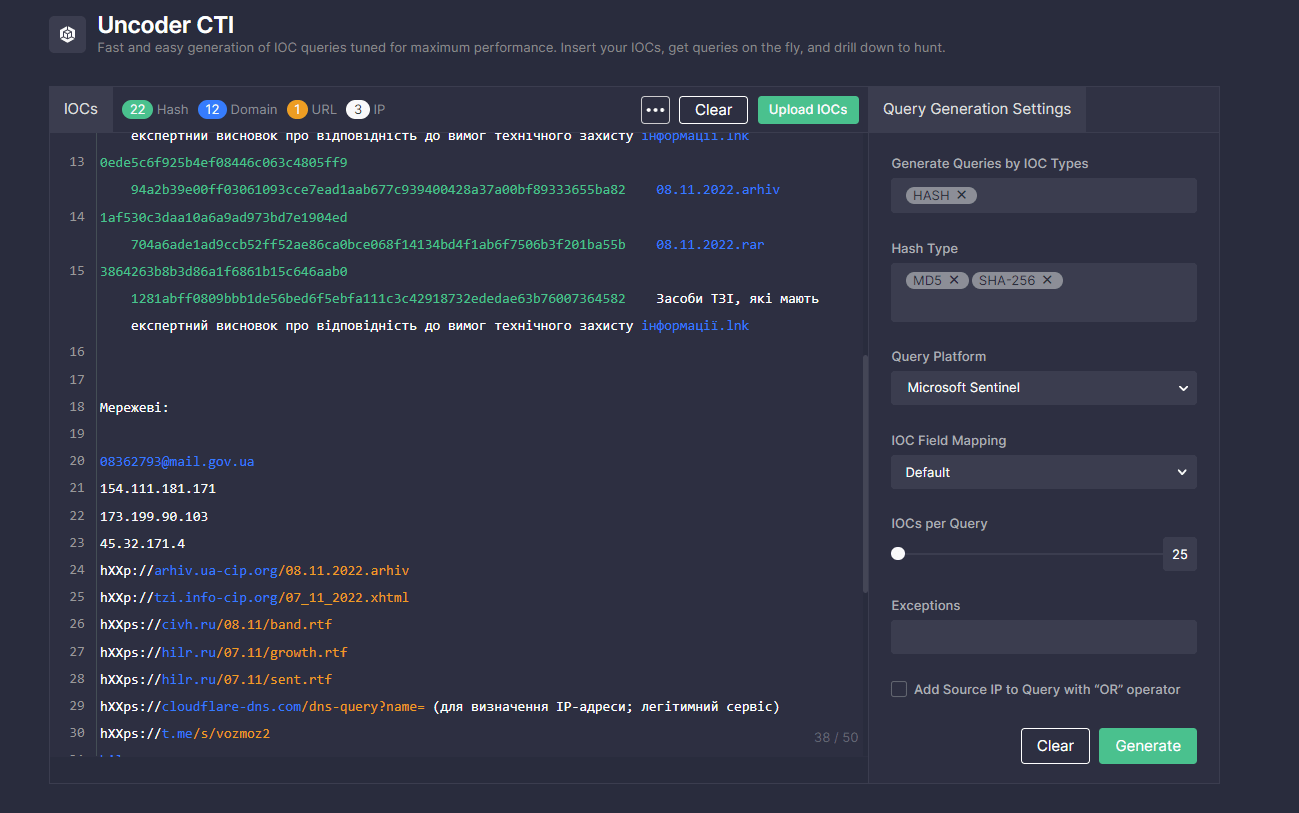

Para simplificar a rotina de caça a ameaças e aumentar as capacidades de engenharia de detecção, os especialistas em segurança podem pesquisar por IOCs associados à atividade maliciosa dos adversários UAC-0010 cobertos no alerta CERT-UA#5570. Basta colar o texto contendo IOCs relevantes no Uncoder CTI e obter consultas de IOC personalizadas prontas para execução em um ambiente escolhido.

Contexto MITRE ATT&CK®

Para mergulhar no contexto por trás dos últimos ataques cibernéticos do grupo Armageddon APT ligado à Rússia, também conhecido como UAC-0010 e coberto no alerta CERT-UA#5570, todas as regras Sigma dedicadas estão alinhadas com o framework MITRE ATT&CK® abordando as táticas e técnicas correspondentes: