“EndClient RAT” – Novo Malware APT Kimsuky

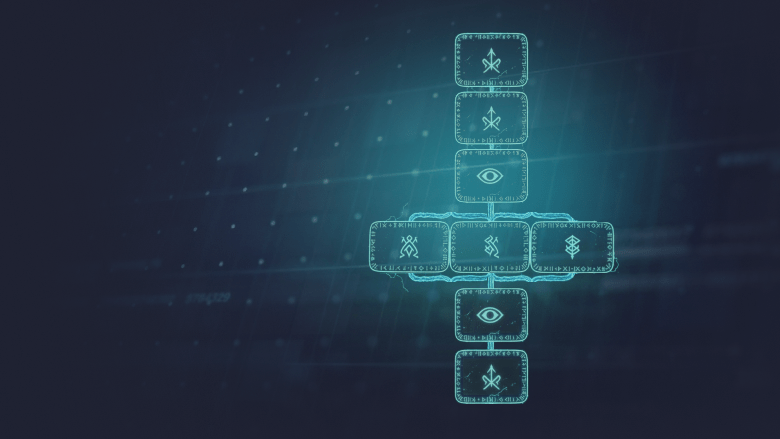

Detection stack

- AIDR

- Alert

- ETL

- Query

Análise do EndClient RAT

O EndClient RAT é um trojan de acesso remoto recentemente observado relacionado ao cluster Kimsuky que chega via binários assinados ou script droppers (usando certificados de assinatura de código roubados para evitar SmartScreen/AV), fornece execução remota de shell/comandos, upload/download de arquivos, persistência e C2 sobre HTTP(S), até agora mostrou baixas taxas de detecção, e foi documentado em relatórios técnicos iniciais com IOCs.

Ações imediatas incluem coleta de hashes de arquivos e números de série de certificados, bloqueio de domínios/URLs C2 conhecidos, revogação ou fixação de certificados de assinatura de código inesperados, habilitação de lista branca de aplicações, fortalecimento dos controles de e-mail/anexo e busca por executáveis assinados anômalos.

Investigação

A análise técnica revela as seguintes técnicas ATT&CK: T1059.003 (Shell de Comando via cmd.exe oculto e pipes nomeados), T1105 (Transferência de Ferramentas de Entrada via comandos de download/upload), T1569.001 (Criar Processo), T1053.005 (Tarefa Agendada para persistência), T1027 (Arquivos Ofuscados/Armazenados – script AutoIT compilado e mutação polimórfica quando o Avast é detectado), T1547.009 (Modificação de Atalho – LNK em Inicialização), T1543.003 (Serviço do Windows – copiando schtasks.exe para hwpviewer.exe), T1036.005 (Mascaramento – MSI assinado usando certificado roubado), T1574.001 (Desvio de Fluxo de Execução – chamadas DLL), T1129 (Módulos Compartilhados – uso de stubs de memória comuns para Base64, LZMA, busca binária). O RAT usa um mutex global (GlobalAB732E15-D8DD-87A1-7464-CE6698819E701) para prevenir múltiplas instâncias, verifica o Avast AV, cria uma tarefa agendada chamada “IoKlTr” que é executada a cada minuto, e solta arquivos em C:UsersPublicMusic. O C2 de rede é realizado via TCP para 116.202.99.218:443 com marcadores JSON estruturados por sentinela “endClient9688” e “endServer9688”.

Mitigação

Bloquear a execução de instaladores MSI não assinados ou suspeitos, especialmente aqueles assinados com certificados roubados. Monitorar e alertar sobre a criação de tarefas agendadas chamadas “IoKlTr” ou similares, e arquivos LNK na pasta de Inicialização (por exemplo, Smart_Web.lnk). Detectar o valor do mutex global e o uso de binários AutoIT (AutoIt3.exe). Impor filtro de saída de rede para bloquear o IP C2 116.202.99.218 e qualquer tráfego que use marcadores JSON personalizados. Implementar proteção de endpoint que possa inspecionar scripts AutoIT compilados e detectar mutações de arquivo polimórfico. Implementar verificação de assinatura de código e revogação para certificados comprometidos.

Resposta

Se uma infecção for suspeita, isole o host afetado, colete despejos de memória e o arquivo MSI para análise forense, capture definições de tarefas agendadas, arquivos LNK e listagens de mutex. Faça hash de todos os binários soltos e compare com IOCs conhecidos. Remova a tarefa agendada, exclua o atalho LNK e exclua os arquivos em C:UsersPublicMusic relacionados ao RAT. Bloqueie o IP C2 e atualize as regras do firewall. Conduza uma busca completa por indicadores em todo o ambiente para o mutex, padrões de pipe nomeado e marcadores JSON personalizados. Forneça os achados aos stakeholders relevantes e considere notificar organizações de direitos humanos afetadas.

mermaid graph TB %% Class definitions classDef technique fill:#99ccff classDef process fill:#ffdd99 classDef discovery fill:#ddffdd classDef exfil fill:#ffcc99 classDef c2 fill:#ff99cc %% Nodes A[“<b>Técnica</b> – <b>T1210 Exploração de Serviços Remotos</b><br />Desserialização WSUS não autenticada nas portas 8530/8531”] class A technique B[“<b>Técnica</b> – <b>T1059.003 Execução de Comando</b><br />wsusservice.exe ou w3wp.exe executa cmd.exe”] class B process C[“<b>Técnica</b> – <b>T1059.001 PowerShell</b> e <b>T1027.009 Arquivos ou Informações Ofuscados</b><br />Carga útil codificada em Base64 é decodificada e executada”] class C process D1[“<b>Técnica</b> – <b>T1033 Descoberta de Dono do Sistema/Usuário</b><br />Comando: whoami”] class D1 discovery D2[“<b>Técnica</b> – <b>T1087.002 Descoberta de Conta de Domínio</b><br />Comando: net user /domain”] class D2 discovery D3[“<b>Técnica</b> – <b>T1016 Descoberta de Configuração de Rede</b><br />Comando: ipconfig /all”] class D3 discovery E[“<b>Técnica</b> – <b>T1567.004 Exfiltração via Webhook</b> via HTTP PUT (T1102.002)<br />Ferramentas: Invoke‑WebRequest ou curl”] class E exfil F[“<b>Técnica</b> – <b>T1090.003 Proxy Multi-hop</b> e <b>T1071.001 Protocolos Web</b><br />Tráfego de Comando e Controle”] class F c2 %% Connections A u002du002d>|explora| B B u002du002d>|executa| C C u002du002d>|executa| D1 C u002du002d>|executa| D2 C u002du002d>|executa| D3 D1 u002du002d>|coleta| E D2 u002du002d>|coleta| E D3 u002du002d>|coleta| E E u002du002d>|transfere| F

Fluxo de Ataque

Detecção

Detecção da Entrega e Execução do EndClient RAT [Criação de Processo Windows]

Ver

Detecção de Comunicação C2 do EndClient RAT [Conexão de Rede Windows]

Ver

IOCs (HashSha256) para detectar “EndClient RAT”

Ver

IOCs (HashSha1) para detectar “EndClient RAT”

Ver

Execução Suspeita a partir do Perfil Público do Usuário (via criação_processo)

Ver

Simulação CVE-2025-59287

Execução da Simulação

Pré-requisito: O Check de Pré-voo de Telemetria & Base deve ter sido aprovado.

-

Narrativa e Comandos do Ataque:

-

Entrega do MSI assinado (

StressClear.msi) ao host vítima. -

Execute o MSI sileniosamente, o que extrai um script AutoIt incorporado (

payload.au3). - O script AutoIt inicia o AutoIt3.exe, que por sua vez executa um

cmd.exeoculto para abrir um shell reverso. - Para estabelecer persistência, o script copia o

schtasks.exelegítimo paraC:WindowsTemphwpviewer.exee registra uma tarefa agendada que chama este binário renomeado na inicialização do sistema. - O

cmd.exeprocesso oculto é iniciado com o argumentoocultopara evitar a visibilidade do usuário, atendendo aos critérios de exclusão da regra quando corretamente omitido.

-

Entrega do MSI assinado (

-

Script de Teste de Regressão:

# ------------------------------------------------- # Simulação de Entrega e Execução do EndClient RAT # ------------------------------------------------- # 1. Instale o MSI assinado (entrega carga útil AutoIt) msiexec /i "C:TempStressClear.msi" /quiet /norestart # 2. Localize o script AutoIt extraído (caminho simulado) $autoitScript = "C:ProgramDataStressClearpayload.au3" # 3. Execute AutoIt3.exe com o script $autoItExe = (Get-Command "AutoIt3.exe" -ErrorAction SilentlyContinue).Source if (-not $autoItExe) { Write-Error "AutoIt3.exe not found on system. aborting."