CVE-2025-12480: O Relatório do SOC sobre a Vulnerabilidade de Controle de Acesso Não Autenticado no Triofox da Gladinet

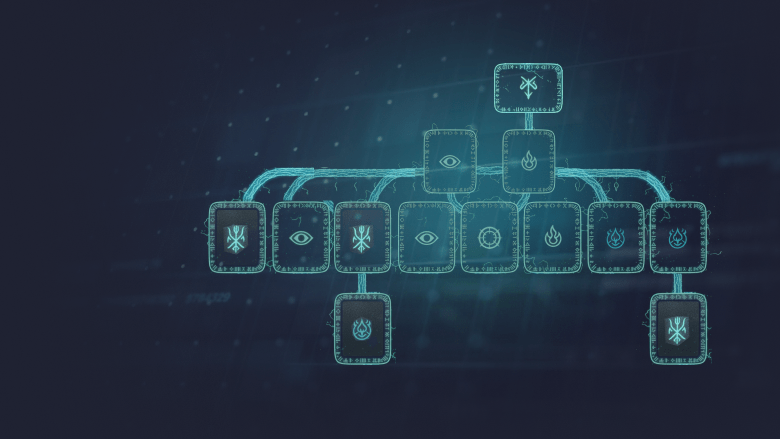

Detection stack

- AIDR

- Alert

- ETL

- Query

Análise

Uma vulnerabilidade de controle de acesso inadequado rastreada como CVE-2025-12480 no Gladinet Triofox permitiu que atacantes não autenticados contornassem totalmente a autenticação, acessassem páginas de configuração iniciais mesmo após a configuração, criassem novas contas de administrador e depois abusassem de recursos integrados para executar cargas úteis arbitrárias. Dada sua alta severidade (CVSS 9.1) e exploração no mundo real, este bug representa um sério risco para organizações que executam versões vulneráveis.

Investigação

Pesquisadores de ameaças da Mandiant (via Google Cloud) descobriram que já em 24 de agosto de 2025, o cluster de ameaças UNC6485 explorou a falha enviando solicitações HTTP com um cabeçalho Host manipulado definido como “localhost”, contornando assim a verificação na função CanRunCriticalPage() e acessando páginas de configuração como AdminDatabase.aspx e AdminAccount.aspx. Uma vez dentro, os atacantes usaram o recurso de configuração do antivírus do produto (que era executado com privilégios SYSTEM) para implantar um script em lote malicioso que descarregava uma carga útil disfarçada (por exemplo, instalador Zoho UEMS) e então instalava ferramentas de acesso remoto (Zoho Assist, AnyDesk) e estabelecia túneis reversos SSH.

Mitigação

As organizações devem garantir que tenham atualizado o Triofox para a versão 16.7.10368.56560 (ou posterior), que resolve o acesso às páginas de configuração iniciais após a configuração. Mitigações adicionais incluem auditoria e desativação de contas de administrador nativas não utilizadas, limitação do acesso às interfaces de gerenciamento por IP ou segmento de rede, verificação de que o recurso de antivírus não permite configuração arbitrária de caminho ou execução de binários não confiáveis, e monitoramento para SSH de saída anômalo/porta 433 ou tunelamento RDP.

Resposta

Se você suspeitar de comprometimento de um servidor Triofox, isole o host afetado imediatamente, revise os logs HTTP em busca de valores de cabeçalho Host suspeitos (por exemplo, “localhost”), examine a criação não autorizada de contas de administrador e procure evidências de uploads de arquivos maliciosos, ferramentas de túnel inverso ou execução de processos incomuns a partir do serviço Triofox. Em seguida, reimagine ou restaure o host com a versão de software corrigida, redefina credenciais afetadas e rotacione credenciais em ferramentas auxiliares, e relate o incidente ao CERT nacional ou autoridade de segurança. Finalmente, atualize suas regras de caça a ameaças ou SIEM para detectar esta cadeia de ataque (bypass de autenticação → nova conta de administrador → abuso de caminho de antivírus → download de carga útil → instalação de ferramenta de acesso remoto) no futuro.

mermaid graph TB %% Class definitions classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef process fill:#ffdd99 classDef malware fill:#ff9999 classDef operator fill:#ff9900 %% Nodes action_exploit_cve[“<b>Ação</b> – <b>T1556.001 Modificar Processo de Autenticação: Autenticação do Controlador de Domínio</b><br />Explorar CVE‑2025‑12480 via injeção de cabeçalho hospedeiro para contornar autenticação e alcançar AdminDatabase.aspx”] class action_exploit_cve action action_create_admin[“<b>Ação</b> – <b>T1078.001 Contas Válidas: Contas Padrão</b><br />Usar fluxo de configuração para criar conta de administrador nativa “Cluster Admin” e fazer login”] class action_create_admin action action_av_path[“<b>Ação</b> – <b>T1574.007 Interceptação de Caminho</b> & <b>T1216 Execução de Proxy de Script do Sistema</b><br />Abusar do recurso AV para definir caminho de script arbitrário, causando execução de centre_report.bat como SYSTEM”] class action_av_path action process_batch[“<b>Processo</b> – centre_report.bat<br />Executado com privilégios SYSTEM”] class process_batch process process_cmd[“<b>Processo</b> – cmd.exe<br />Shell de Comando do Windows (T1059.003)”] class process_cmd process process_powershell[“<b>Processo</b> – PowerShell<br />Downloader do PowerShell (T1059.001) que busca o agente Zoho UEMS”] class process_powershell process malware_zoho_uems[“<b>Malware</b> – Agente Zoho UEMS<br />Instalado silenciosamente a partir de http://84.200.80.252”] class malware_zoho_uems malware tool_anydesk[“<b>Ferramenta</b> – AnyDesk<br />Utilitário de acesso remoto”] class tool_anydesk tool tool_zoho_assist[“<b>Ferramenta</b> – Zoho Assist<br />Utilitário de acesso remoto”] class tool_zoho_assist tool tool_sihosts[“<b>Ferramenta</b> – sihosts.exe (renomeado Plink)<br />Cria túnel SSH reverso”] class tool_sihosts tool tool_silcon[“<b>Ferramenta</b> – silcon.exe (renomeado PuTTY)<br />Suporta túnel SSH reverso”] class tool_silcon tool action_ssh_tunnel[“<b>Ação</b> – <b>T1021.004 Serviços Remotos: SSH</b> & <b>T1572 Tunelamento de Protocolo</b><br />Criar túnel SSH reverso encaminhando tráfego RDP”] class action_ssh_tunnel action action_rdp_access[“<b>Ação</b> – <b>T1021.001 Serviços Remotos: RDP</b><br />Acessar host comprometido via RDP através do túnel”] class action_rdp_access action action_lateral_move[“<b>Ação</b> – Movimentação lateral via RDP”] class action_lateral_move action action_add_admin_groups[“<b>Ação</b> – <b>T1098.007 Manipulação de Conta: Grupos Locais ou de Domínio Adicionais</b><br />Enumerar sessões SMB e adicionar contas aos grupos de Administradores locais e de domínio”] class action_add_admin_groups action %% Connections action_exploit_cve u002du002d>|leads_to| action_create_admin action_create_admin u002du002d>|leads_to| action_av_path action_av_path u002du002d>|executes| process_batch process_batch u002du002d>|launches| process_cmd process_cmd u002du002d>|runs| process_powershell process_powershell u002du002d>|downloads| malware_zoho_uems malware_zoho_uems u002du002d>|enables| tool_anydesk malware_zoho_uems u002du002d>|enables| tool_zoho_assist tool_anydesk u002du002d>|supports| action_ssh_tunnel tool_zoho_assist u002du002d>|supports| action_ssh_tunnel action_ssh_tunnel u002du002d>|uses| tool_sihosts action_ssh_tunnel u002du002d>|uses| tool_silcon action_ssh_tunnel u002du002d>|enables| action_rdp_access action_rdp_access u002du002d>|enables| action_lateral_move action_lateral_move u002du002d>|enables| action_add_admin_groups

Fluxo de Ataque

Regras de Detecção

Ataque de Cabeçalho Host HTTP Suspeito no Triofox [Servidor Web]

Ver

Execução de Script em Lote Malicioso via Abuso de Caminho de Anti-Vírus do Triofox [Criação de Processo do Windows]

Ver

IOCs (ip) para detectar: Sem Local Como Localhost: Acesso Remoto Não Autenticado via Vulnerabilidade do Triofox CVE-2025-12480

Ver

IOCs (hash) para detectar: Sem Local Como Localhost: Acesso Remoto Não Autenticado via Vulnerabilidade do Triofox CVE-2025-12480

Ver

Instruções de Simulação

-

Narrativa & Comandos de Ataque:

Um atacante, tendo identificado o ponto de extremidade vulnerávelAdminDatabase.aspx, elabora uma solicitação HTTP GET que define o cabeçalhoHostcomolocalhost. Isso engana o aplicativo fazendo-o tratar a solicitação como uma chamada interna, potencialmente desviando controles de acesso e habilitando explorações adicionais (por exemplo, carregamento de uma web-shell). O atacante também envia uma solicitação secundária onde o cabeçalhoReferercontémhttp://localhost/para satisfazer a condição alternativa de detecção. Ambas as solicitações são emitidas usandocurlpara garantir o controle bruto do cabeçalho. -

Script de Teste de Regressão:

#!/usr/bin/env bash # ------------------------------------------------- # Simulate Host Header attack against AdminDatabase.aspx # ------------------------------------------------- TARGET="http://vulnerable-webapp.example.com" ENDPOINT="/AdminDatabase.aspx" echo "[*] Sending GET request with malicious Host header (selection2)..." curl -s -o /dev/null -w "%{http_code}n" -H "Host: localhost" -H "User-Agent: Mozilla/5.0" "${TARGET}${ENDPOINT}"