Atores Vinculados à China Mantêm Foco em Organizações que Influenciam a Política dos EUA

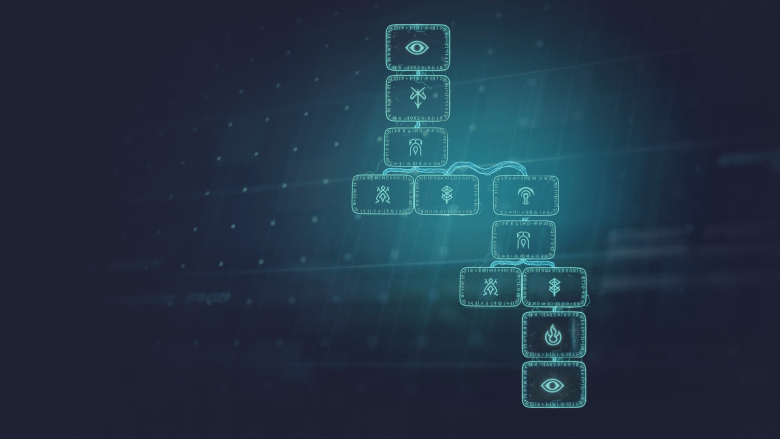

Detection stack

- AIDR

- Alert

- ETL

- Query

Análise

Grupos de ameaças ligados ao estado chinês, como APT41, Kelp (Salt Typhoon), Space Pirates e o subgrupo Earth Longzhi, conduziram uma intrusão em várias etapas contra uma organização sem fins lucrativos dos EUA que influencia a política governamental. Os atacantes realizaram uma varredura inicial para explorar vulnerabilidades conhecidas (e.g., CVE‑2022‑26134, CVE‑2021‑44228, CVE‑2017‑9805, CVE‑2017‑17562), usaram curl para testar conectividade, coletaram dados de rede com netstat, criaram tarefas agendadas para persistência, realizaram sideloading de DLLs por meio do componente legítimo VipreAV vetysafe.exe, e empregaram ferramentas como Dcsync e Imjpuexc. A campanha tinha como objetivo manter um acesso furtivo de longo prazo e potencialmente comprometer controladores de domínio.

Investigação

A investigação identificou uma série de técnicas ATT&CK: Reconhecimento (T1595) via varredura em massa para serviços vulneráveis; Acesso Inicial (T1190) usando explorações CVE‑2022‑26134, CVE‑2021‑44228, CVE‑2017‑9805, CVE‑2017‑17562; Teste de Comando e Controle com requisições curl para sites externos (https://www.google.com , https://www.microsoft.com , etc.); Descoberta (T1049) usando netstat para enumerar conexões de rede; Persistência (T1053) através de uma tarefa agendada criada com schtasks /create /tn MicrosoftWindowsRasOutbound; Evasão de Defesa (T1574.002) via sideloading de DLL de sbamres.dll através de vetysafe.exe; Acesso a Credenciais (T1003) usando Dcsync para replicar dados de diretório; Execução (T1059) de carregador personalizado e Imjpuexc. As ferramentas observadas incluíram utilitários legítimos do Windows (netstat, schtasks), curl, msbuild.exe, vetysafe.exe (VipreAV), sbamres.dll, Dcsync, Imjpuexc, e carregador criptografado personalizado. Indicadores de comprometimento (IOCs) como valores de hash para sbamres.dll, imjpuexc.exe, e tráfego de rede para hxxp://38.180.83[.]166/6CDF0FC26CDF0FC2 foram registrados.

Mitigação

- • Atualize imediatamente todos os softwares vulneráveis, especialmente produtos Atlassian (CVE‑2022‑26134), Log4j (CVE‑2021‑44228), Apache Struts (CVE‑2017‑9805) e GoAhead (CVE‑2017‑17562).

- • Implemente controle de aplicações (e.g., AppLocker, Controle de Aplicativos do Windows Defender) para bloquear a execução não autorizada de utilitários comuns como curl, msbuild.exe, e carregadores personalizados de diretórios não padronizados.

- • Imponha políticas rigorosas de menor privilégio; restrinja a criação de tarefas agendadas a administradores autorizados apenas. Implemente regras de detecção de sideloading de DLLs e monitore a execução de binários legítimos conhecidos carregando DLLs inesperadas (e.g., vetysafe.exe carregando sbamres.dll).

- • Habilite o monitoramento de atividades de Dcsync e solicitações de replicação anômalas em controladores de domínio.

- Segmente as redes para limitar o movimento lateral e isolar ativos críticos como controladores de domínio.

- • Realize varreduras regulares de vulnerabilidades e prevenção de exploração baseada em threat-intel dirigida por CVEs emergentes.

Resposta

- • Isole o(s) host(s) comprometido(s) e quaisquer sistemas que mostrem IOCs semelhantes.

- • Capture a memória volátil e imagens de disco para análise forense.

- • Remova as tarefas agendadas maliciosas e delete arquivos XML desconhecidos usados por msbuild.exe.

- • Substitua ou limpe binários comprometidos (vetysafe.exe, msbuild.exe) e verifique assinaturas.

- • Rotacione credenciais, especialmente para contas privilegiadas e contas de administrador de domínio; audite para despejo de credenciais.

- • Bloqueie o tráfego C2 de saída para o host malicioso (hxxp://38.180.83[.]166).

- • Conduza uma auditoria completa do controlador de domínio para garantir que não restem backdoors ou mecanismos de persistência.

- • Atualize assinaturas de detecção em ferramentas SIEM e de endpoint para as ferramentas e IOCs observados.

graph TB %% Definições de Classes classDef action fill:#99ccff classDef tool fill:#ffcc99 classDef file fill:#ccffcc %% Nós – Técnicas tech_exploit_pf[“<b>Ação</b> – <b>T1190 Explorar Aplicação Pública</b><br /><b>Descrição</b>: Explorar aplicações voltadas para o público para obter acesso inicial”] class tech_exploit_pf action tech_trusted_dev[“<b>Ação</b> – <b>T1127.001 Execução de Proxy com Utilitários de Desenvolvedor Confiáveis</b><br /><b>Descrição</b>: Usar utilitários legítimos de desenvolvedor (MSBuild) para executar código malicioso”] class tech_trusted_dev action tech_event_trigger[“<b>Ação</b> – <b>T1546.009 Execução Acionada por Evento</b><br /><b>Descrição</b>: DLL carregada via sideloading por um executável legítimo”] class tech_event_trigger action tech_scheduled_task[“<b>Ação</b> – <b>T1053 Tarefa/Job Agendado</b><br /><b>Descrição</b>: Criar uma tarefa agendada para executar periodicamente um processo malicioso”] class tech_scheduled_task action tech_credential_dump[“<b>Ação</b> – <b>T1003.006 Dump de Credenciais do SO</b><br /><b>Descrição</b>: Personificar um controlador de domínio para extrair credenciais do AD (DCSync)”] class tech_credential_dump action tech_net_discovery[“<b>Ação</b> – <b>T1049 Descoberta de Conexões de Rede do Sistema</b><br /><b>Descrição</b>: Enumerar conexões de rede ativas”] class tech_net_discovery action tech_remote_discovery[“<b>Ação</b> – <b>T1018 Descoberta de Sistema Remoto</b><br /><b>Descrição</b>: Identificar hosts internos para movimento lateral”] class tech_remote_discovery action tech_trust_discovery[“<b>Ação</b> – <b>T1482 Descoberta de Confiança de Domínio</b><br /><b>Descrição</b>: Coletar relações de confiança do Active Directory”] class tech_trust_discovery action tech_exploit_remote[“<b>Ação</b> – <b>T1210 Exploração de Serviços Remotos</b><br /><b>Descrição</b>: Aproveitar serviços descobertos para movimentação lateral”] class tech_exploit_remote action tech_app_layer[“<b>Ação</b> – <b>T1071.001 Protocolo da Camada de Aplicação</b><br /><b>Descrição</b>: Usar protocolos web para comunicação de comando e controle”] class tech_app_layer action tech_proxy[“<b>Ação</b> – <b>T1090.002 Proxy</b><br /><b>Descrição</b>: Roteia tráfego C2 através de um proxy externo para ocultar atividade”] class tech_proxy action %% Nós – Ferramentas / Arquivos tool_msbuild[“<b>Ferramenta</b> – <b>Nome</b>: MSBuild<br /><b>Propósito</b>: Executar scripts de build e pode rodar XML arbitrário”] class tool_msbuild tool file_outbound_xml[“<b>Arquivo</b> – <b>Nome</b>: outbound.xml<br /><b>Propósito</b>: Payload XML malicioso executado pelo MSBuild”] class file_outbound_xml file tool_vetysafe[“<b>Ferramenta</b> – <b>Nome</b>: vetysafe.exe<br /><b>Propósito</b>: Executável legítimo usado para DLL sideloading”] class tool_vetysafe tool file_sbamres[“<b>Arquivo</b> – <b>Nome</b>: sbamres.dll<br /><b>Propósito</b>: DLL maliciosa carregada pelo vetysafe”] class file_sbamres file tool_scheduled_msbuild[“<b>Ferramenta</b> – <b>Nome</b>: MSBuild (agendado)<br /><b>Propósito</b>: Executado via tarefa agendada a cada 60 minutos”] class tool_scheduled_msbuild tool tool_dcsync[“<b>Ferramenta</b> – <b>Nome</b>: DCSync<br /><b>Propósito</b>: Personifica um DC para extrair hashes de senha”] class tool_dcsync tool tool_netstat[“<b>Ferramenta</b> – <b>Nome</b>: netstat<br /><b>Propósito</b>: Lista conexões de rede ativas”] class tool_netstat tool %% Conexões – Fluxo de ataque tech_exploit_pf u002du002d>|leva_para| tech_trusted_dev tech_trusted_dev u002du002d>|usa| tool_msbuild tool_msbuild u002du002d>|executa| file_outbound_xml tech_trusted_dev u002du002d>|leva_para| tech_event_trigger tech_event_trigger u002du002d>|usa| tool_vetysafe tool_vetysafe u002du002d>|carrega| file_sbamres tech_event_trigger u002du002d>|leva_para| tech_scheduled_task tech_scheduled_task u002du002d>|cria| tool_scheduled_msbuild tech_scheduled_task u002du002d>|leva_para| tech_credential_dump tech_credential_dump u002du002d>|usa| tool_dcsync tech_credential_dump u002du002d>|leva_para| tech_net_discovery tech_net_discovery u002du002d>|usa| tool_netstat tech_net_discovery u002du002d>|leva_para| tech_remote_discovery tech_remote_discovery u002du002d>|leva_para| tech_trust_discovery tech_trust_discovery u002du002d>|leva_para| tech_exploit_remote tech_exploit_remote u002du002d>|leva_para| tech_app_layer tech_app_layer u002du002d>|comunica_com| tech_proxy %% Estilo class tech_exploit_pf,tech_trusted_dev,tech_event_trigger,tech_scheduled_task,tech_credential_dump,tech_net_discovery,tech_remote_discovery,tech_trust_discovery,tech_exploit_remote,tech_app_layer,tech_proxy action class tool_msbuild,tool_vetysafe,tool_scheduled_msbuild,tool_dcsync,tool_netstat tool class file_outbound_xml,file_sbamres file

Fluxo de Ataque

Instruções de Simulação

-

Narrativa de Ataque e Comandos:

- Persistência via msbuild.exe – O atacante cria um projeto XML malicioso (

evil.xml) que executa um payload PowerShell para baixar uma DLL de backdoor. - Sideloading de DLL com vetysafe.exe – Uma DLL maliciosa (

evil.dll) é colocada ao lado devetysafe.exe; ao executarvetysafe.execarrega a DLL, alcançando a execução de código (T1055.001/T1574.001). - Reconhecimento de rede com netstat.exe – O atacante executa

netstat -anopara enumerar conexões ativas, coletando dados para movimento lateral (T1049).

- Persistência via msbuild.exe – O atacante cria um projeto XML malicioso (

-

Script de Teste de Regressão:

# --------------------------------------------------------- # Simulação de Ataque – aciona regra Sigma para vetysafe, msbuild, netstat # --------------------------------------------------------- # 1. Prepare DLL maliciosa (alerta simples para demonstração) $dllPath = "$env:TEMPevil.dll" Set-Content -Path $dllPath -Value ([byte[]](0x4D,0x5A,0x90,0x00)) # Cabeçalho PE falso # 2. Copie vetysafe.exe (assuma presente em C:WindowsSystem32) para pasta temp $vetysafe = "$env:SystemRootSystem32vetysafe.exe"