소개

이것은 상식과 당사 회사의 Zoom 사용에 특정한 Zoom 및 CheckPoint 권장 사항을 바탕으로 작성된 실용적인 가이드입니다. 세계의 모든 회사가 그렇듯이 재택 근무(WFH) 활동 및 공급업체로서의 판매/예비 판매 활동과 관련이 있습니다.

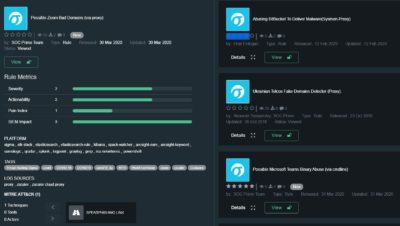

우리 사업의 특수한 성격으로 인해 강화 외에도 우리가 가장 잘 하는 일을 하면서, API를 통해 제공되는 Zoom 보고서, 프록시 로그 및 워크스테이션 로그를 기반으로 SIEM에 대한 위협 감지 분석 콘텐츠를 개발했습니다.

계층적 접근법

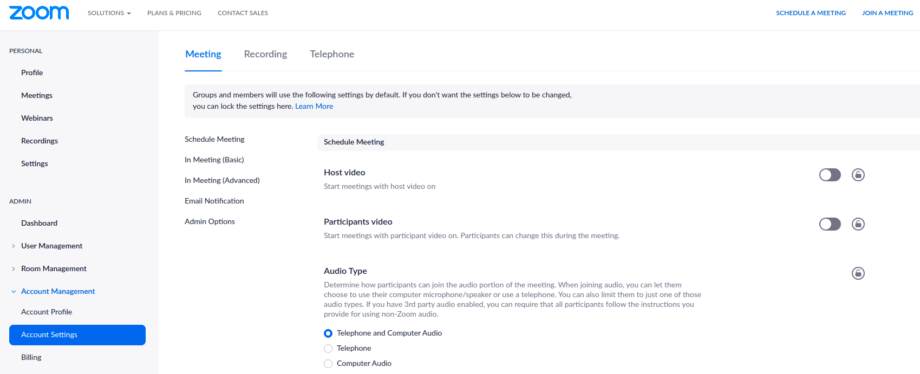

모든 구성 가능한 Zoom 설정은 3단계로 제어할 수 있습니다. 계층적인 상속이 적용됩니다:

- 계정 수준(“기본” 또는 “잠금” 상태)

- 그룹 수준(“기본” 또는 “잠금” 상태)

- 사용자 수준(“기본” 상태)

기본 설정 – 권장되나 사용자가 변경할 수 있습니다. 계정 수준에서 설정을 변경하면 해당 계정의 모든 그룹 및 사용자의 기본 설정이 됩니다. 단, 이미 그룹이나 사용자가 해당 설정을 변경했었다면 그렇지 않습니다.

잠금 설정 – 필수 사항이며 사용자가 변경할 수 없습니다. 각 설정은 계정 수준이나 그룹 수준에서 잠글 수 있습니다. 계정 수준에서 설정을 잠그면 사용자가 변경할 수 없습니다. 그룹 수준에서 설정을 잠그면 그룹의 구성원이 변경할 수 없습니다.

기술 팁

- 다른 설정이 필요한 각 그룹의 경우, 그룹 설정 > group_name > 설정으로 이동하십시오.

- 계정 또는 그룹 수준에서 설정을 잠그려면 옵션 이름 오른쪽의 잠금 아이콘을 클릭하십시오.

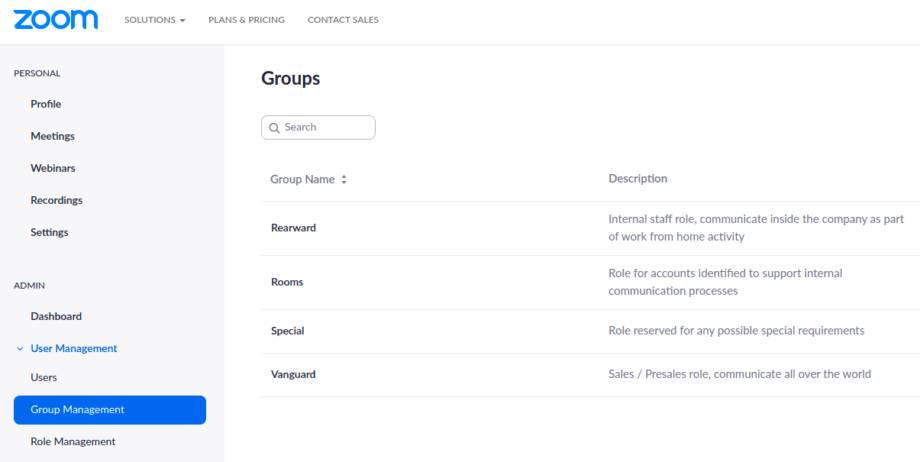

우선, 사용자 그룹은 작업 방식, 내부 통신 특성 및 회사 사업의 특성에 따라 식별되어야 합니다. 현재까지는 다음과 같은 분류가 있습니다(이것은 변동될 수 있으며, 우리는 성장하고 변화하고 있습니다):

- “선봉” – 판매 / 예비 판매 역할, 전 세계와 커뮤니케이션, 최대 권장 옵션, 가능한 모든 고객에게 접근하기 위해 최소한의 제한을 두고 있습니다. Zoom 회의 제어를 통해 사용자들이 방해 활동을 방지하는 방법에 대한 적절한 인식 활동과 훈련을 통해 모든 관련 위험이 커버됩니다.

- “후방” – 내부 직원 역할, 재택 근무 활동의 일환으로 회사 내부에서 커뮤니케이션, 일대일, 다대일, 즉시 회의, 예정된 스탠드업 등. 외부 세계와의 커뮤니케이션은 제한되어 있습니다. 최대한의 제한과 덜 광범위한 인식 활동.

- “룸” – 지속적으로 열려 있는 룸 등 내부 통신 프로세스를 지원하기 위해 식별된 계정에 대한 역할. 특정 제한 사항.

- “특수” – 특별 요구 사항을 위한 역할. 최소한의 제한. 지속적으로 사용해서는 안 됩니다.

계정 수준 설정

세부 사항:

- 호스트 이전 참가 허용 – 기본 비활성화

- 회의 예약 시 퍼스널 미팅 ID(PMI) 사용 – 비활성화됨

- 즉시 회의 시작 시 퍼스널 미팅 ID(PMI) 사용 – 비활성화됨

- 인증된 사용자만 회의 참가 가능 – 활성화됨 기본값

- 새로운 회의 예약 시 비밀번호 요구 – 활성화됨 잠금

- 회의/웨비나에서 손님 참가자 식별 – 활성화됨 잠금

- 즉석 회의에 비밀번호 요구 – 활성화됨 잠금

- 퍼스널 미팅 ID(PMI)에 비밀번호 요구 – 활성화됨 잠금

- 룸 미팅 ID(Zoom 룸 전용)에 비밀번호 요구 – 활성화됨 잠금

- 원클릭 참여를 위한 회의 링크에 비밀번호 포함 – 활성화됨 기본값

- 채팅 – 활성화됨 기본값

- 파일 전송 – 비활성화됨 잠금

- 호스트가 참석자를 대기 상태로 두는 것을 허용 – 활성화됨 잠금

-

화면 공유 – 활성화됨 기본값

- 누구나 공유할 수 있나요? – 모든 참가자

- 다른 사람이 공유하고 있을 때 공유 시작 가능 – 호스트만

- 주석 – 활성화됨 기본값

- 화이트보드 – 활성화됨 기본값

- 원격 제어 – 활성화됨 기본값

- 제거된 참가자 재참가 허용 – 비활성화됨 잠금

- 원격 지원 – 기본 비활성화

- 자막 – 기본 비활성화

- 자막 저장 – 기본 비활성화

- 원거리 카메라 제어 – 비활성화됨 잠금

- iOS 작업 전환기에서 스냅샷 흐리게 – 활성화됨 잠금

-

로컬 녹화 – 활성화됨 잠금

- 호스트가 참가자에게 로컬 녹화 권한 부여 – 꺼짐

- 자동 녹화 – 비활성화됨 잠금

- IP 주소 액세스 제어 – 활성화됨 잠금

- 인증된 사용자만 클라우드 녹화 보기 가능 – 활성화됨 잠금

- 녹화 면책 조항 – 활성화됨 잠금

그룹 수준 설정

“선봉” 그룹 수준 설정

- 호스트 이전 참가 허용 – 비활성화됨 잠금

- 회의 예약 시 퍼스널 미팅 ID(PMI) 사용 – 비활성화됨 잠금

-

개인 채팅 – 기본 비활성화

- 호스트, 공동 호스트 등의 기술적 통신을 위해 필요할 경우 활성화할 수 있습니다.

- 공동 호스트 – 활성화됨 기본값

- “브라우저에서 참여” 링크 표시 – 활성화됨 기본값

- 대기실 – 활성화됨 잠금

“후방” 그룹 수준 설정

- 호스트 이전 참가 허용 – 비활성화됨 잠금

- 회의 예약 시 퍼스널 미팅 ID(PMI) 사용 – 비활성화됨 잠금

- 인증된 사용자만 회의 참가 가능 – 활성화됨 잠금

- 개인 채팅 – 비활성화됨 잠금

- 원격 제어 – 비활성화됨 잠금

- 대기실 – 활성화됨 잠금

- 원격 지원 – 비활성화됨 잠금

“룸” 그룹 수준 설정

- 호스트 이전 참가 허용 – 활성화됨 기본값

- 대기실 – 기본 비활성화

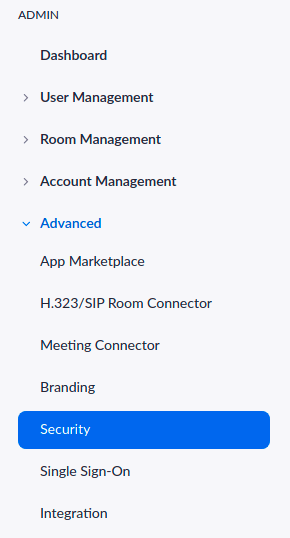

계정 보안 설정

우리는 이미 비밀번호 강제 조치, 2FA 및 추가 제어를 시행하고 있는 Google을 인증에 사용하기로 결정했습니다.

|

로그인 방법

보안

사용자가 호스트 역할을 주장하려면 다음 길이로 호스트 키를 입력해야 합니다: 10 |

일반 및 상식 권장 사항

- 소셜 미디어나 다른 공개 포럼에 회의 링크를 공유하면, 이벤트를 극도로 공개적으로 만듭니다. 링크를 가진 누구든지 회의에 참여할 수 있습니다.

- 공개 이벤트를 주최할 때 개인 미팅 ID(PMI)를 사용하지 마십시오. PMI는 기본적으로 한 번의 지속적인 회의이며, 파티가 끝난 후 무작위로 누구든지 개인 가상 공간에 침투하는 것을 원하지 않을 것입니다. 가능한 경우 회의에 대해 랜덤한 회의 ID를 생성하십시오.

- 연구에 따르면(5), Zoom 회의 호스트는 사용자들이 회의에 참여하기 위해 공개 링크를 보낼 필요조차 없습니다. 참여를 위해 항상 비밀번호가 요구되도록 하십시오.

- 정말 필요하다면, 소셜 네트워크를 통해 랜덤 회의 ID는 공유하되 비밀번호는 직접 메시지로 보내십시오.

- 절대로 채팅을 통해 전송된 URL 링크나 사진을 열려고 하지 마십시오.

- 계정 수준에서 적절한 인증을 설정하십시오. Google, 로컬 비밀번호로 적절한 제어를 설정하고, SAML, 2FA를 사용하여 회사 보안 정책에 관련된 인증을 사용하십시오.

- Zoom의 설정과 기능에 익숙해져야 필요할 때 가상의 공간을 보호하는 방법을 이해할 수 있습니다. 참가자의 음소거 방법, 비디오 끄기, 참석자를 대기 상태로 두는 등의 방법을 알아두십시오.

- Zoom 계정에서 SIEM으로 로그 수집을 구성하고 경고/모니터링 메커니즘을 설정하십시오.

- 현재의 위협 환경에서는 프록시 서버와 EDR에서 로그 수집이 필수적입니다. 이러한 로그를 통해 Zoom 특정 공격을 감지하십시오.

Zoom 관련 공격을 감지할 분석 콘텐츠

가능한 Zoom 악성 도메인(프록시를 통해) – https://tdm.socprime.com/tdm/info/MrDuoDkETUIP/

가능한 Zoom 악성 도메인(DNS를 통해) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

가능한 Zoom 악성 도메인(DNS를 통해) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

가능한 Zoom 바이너리 악용(cmdline 통해) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

가능한 Zoom 바이너리 악용(cmdline 통해) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

원치 않는 외부 UNC 경로를 통한 NTLM 자격 증명 누출 가능(cmdline 통해) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

원치 않는 외부 UNC 경로를 통한 NTLM 자격 증명 누출 가능(cmdline 통해) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

참조 문헌

———————————-

- https://blog.zoom.us/wordpress/2020/03/20/keep-the-party-crashers-from-crashing-your-zoom-event/

- https://threatpost.com/as-zoom-booms-incidents-of-zoombombing-become-a-growing-nuisance/154187/

- https://support.zoom.us/hc/en-us/articles/115005269866-Using-Tiered-Settings

- https://blog.checkpoint.com/2020/03/26/whos-zooming-who-guidelines-on-how-to-use-zoom-safely/

- https://support.zoom.us/hc/en-us/articles/360034291052-Predicting-Zoom-Meeting-IDs

- https://support.zoom.us/hc/en-us/articles/360034675592-Advanced-security-settings

- https://support.zoom.us/hc/en-us/articles/360038247071-Setting-up-and-using-two-factor-authentication

- https://support.zoom.us/hc/en-us/articles/360032748331-Using-Operation-Logs

- https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/

- https://library.myguide.org/myguide-library/categories/zoom/zoom-web/zoom-web-guides