데이터를 훔치는 과정은 기업 시스템에서 정보 탈취로 알려져 있으며, 유출 (exfiltration)이라고도 합니다. MITRE ATT&CK®는 불법 복사, 다운로드, 조직의 내부 데이터 전송을 위해 전술적으로 민감한 전술을 마련했습니다. 데이터 유출 예시는 USB 드라이브에 파일을 복사하는 것처럼 매우 분명하거나 DNS over HTTPS 터널링 같은 아주 잠행적인 것 같을 수 있습니다. 데이터를 좀 더 자세히 살펴보고 이 전술을 예방하고 탐지하는 방법을 찾아봅시다.

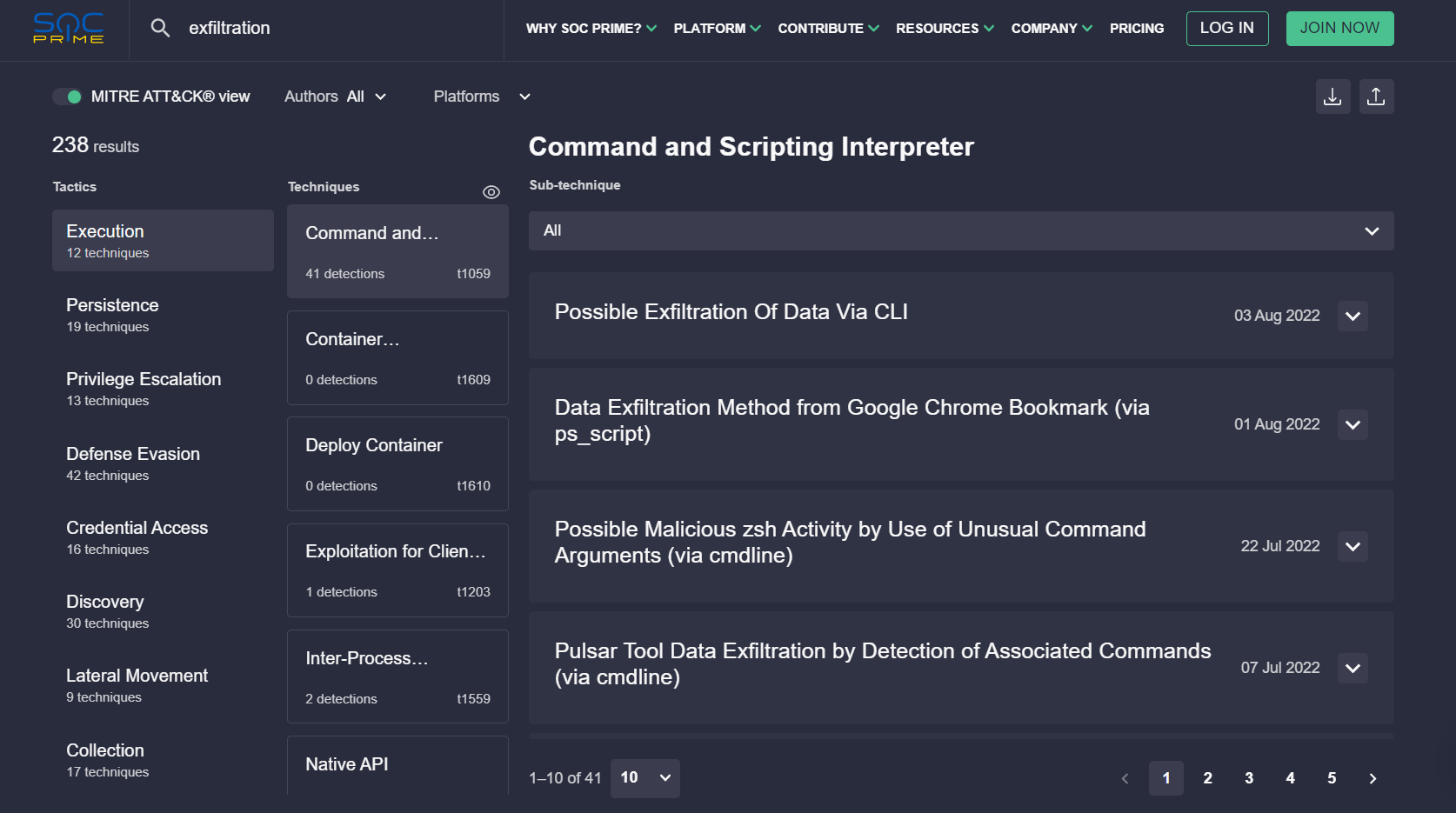

SOC Prime의 전담 보안 팀은 전 세계의 위협 헌터 및 탐지 엔지니어 커뮤니티와 협력하여 사이버 보안 위협을 탐지하는 새로운 방법을 지속적으로 찾고 있습니다. 우리의 사이버 위협 검색 엔진은 CTI 컨텍스트, MITRE ATT&CK 매핑 및 관련 Sigma 기반 탐지에 즉시 접근할 수 있게 해줍니다. Exfiltration (TA0010)을 탐지하는 Sigma 규칙에 대한 전체 컬렉션을 보려면 아래 버튼을 클릭하십시오.

MITRE ATT&CK 뷰로 전환하여 MITRE ATT&CK 프레임워크에 맞춰진 검색 결과를 탐색하고 Exfiltration 전술의 모든 사용 가능한 기술을 자세히 분석하세요.

데이터 유출은 어떻게 작동하나요?

가장 널리 사용되는 데이터 훔치는 방법 중 하나는 기업과 외부 세계를 연결하는 네트워크 채널을 통해 전송하는 것입니다. 이 경우 인터넷 트래픽은 여러 다른 방법으로 사용됩니다. 공격자는 보통 데이터를 모호하게 만들기 위해, 유출하기 전에 데이터를 압축하고 암호화하려고 시도합니다. 정보의 작은 조각은 스테가노그래피 이미지, DNS 쿼리, 패킷 메타데이터 등에 숨겨질 수 있습니다. 트래픽은 적대자에 의해 실시간으로 가로채고 분석될 수도 있습니다.

대부분의 경우, 사이버 공격은 피해자가 이미 가지고 있는 데이터를 유출하는 것을 목적으로 합니다 피해자는 이미 가지고 있습니다.하지만 몇몇 악성 소프트웨어 종류는 또한 기록하고 새로운 데이터를 수집하기도 합니다 이는 조직의 인프라 내에 저장되지 않은 것입니다. 예를 들어, 공격자는 오디오 및 비디오를 기록하는 장치와 애플리케이션, 키스트로크 및 클립보드 복사를 사용할 수 있습니다. 이러한 모든 작업은 원격 액세스 도구를 통해 자동 또는 수동으로 수행될 수 있습니다.

데이터 유출의 유형

이제 데이터가 소유자의 동의나 인식 없이 디지털 인프라에서 제3자 위치로 유출되는 특정 방법을 조금 더 깊이 탐구해 봅시다.

자동화된 유출

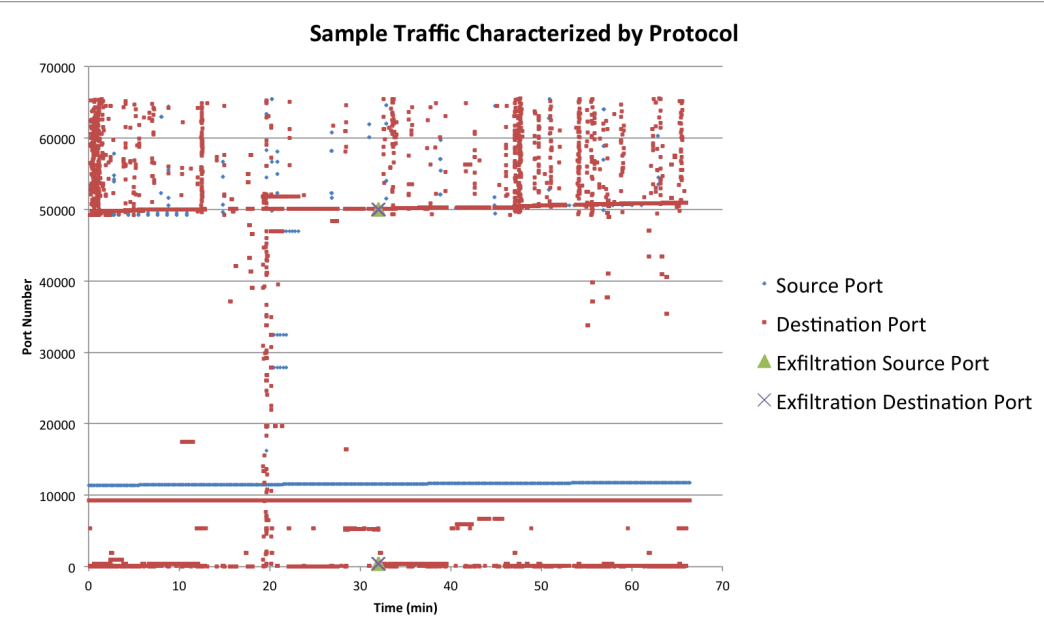

악성 데이터 유출은 요즘 망토와 단도로 이루어진 스파이 영화처럼 보이지 않습니다. 대신, 파일은 조용히 백그라운드에서 다운로드되고 정상적인 트래픽에 섞여 들어갑니다 . 또한 T1020.001 같은 하위 기술은 모니터된 트래픽을 미러링하는 데 사용됩니다. 이는 일부 네트워크 분석 도구와 장치에서 기본 기능입니다. 아래는 조용한 유출의 시각화된 예입니다.

이미지 출처: “유출 기술: 탐구 및 에뮬레이션” Ryan C. Van Antwerp, 2011 봄

적은 크기의 데이터 유출

당연히 엄청난 양의 데이터 전송은 보안 전문가에게 쉽게 감지될 것입니다. 적대자들은 이것을 알고 있습니다. 그래서 그들 중 일부는 데이터를 작은 조각으로 나누어 조용히 가지고 나갑니다 (T1030). 이렇게 하면 공격자들은 데이터 전송 임계값을 넘어뜨리지 않고도 경고를 발생시키지 않게 됩니다. 그 결과, 유출은 상당한 시간 동안 탐지되지 않을 수 있습니다.

예를 들어, 코발트 스트라이크 는 먼저 저속 통신을 위한 비콘을 C2 채널로 구축합니다. 그런 다음, 각 체크인 동안 비콘은 특정 파일을 다운로드하는 작업을 수행합니다. 파일을 세부 조각으로 나눈 후, 조금씩 다운로드합니다. 조각 크기는 현재 데이터 채널에 따라 달라집니다. HTTP/HTTPS의 경우 크기는 512KB입니다. 이것도 가장 작은 크기가 아닙니다. Helminth라는 백도어는 DNS 쿼리에서 23바이트 조각으로 데이터를 전송합니다. Helminth sends data in 23-byte pieces in DNS queries.

유출 채널: C2 대체 프로토콜

공격자는 이미 구축된 C&C 채널을 통해 데이터를 훔치려는 것이 합리적으로 보입니다. 그러나, 이는 항상 그런 것은 아닙니다.

다음은 다루어야 할 MITRE ATT&CK 기술입니다.

- T1041 – C2 채널을 통한 유출

- T1048 – 대체 프로토콜을 통한 유출

분석하는 동안, 유출된 파일의 목적지 위치가 다양할 수 있음이 밝혀질 수 있습니다. 그들의 흔적을 숨기기 위해, 적대자는 다양한 프로토콜을 사용할 수 있으며 (모두 C2 채널 통신에 사용되는 것과 다를 것입니다), FTP/S, SMTP, HTTP/S, DNS, 네트워크/SMB 등이 될 수 있습니다. 대체 프로토콜 대체 프로토콜 은 클라우드 스토리지 같은 웹 서비스 내에서 전송을 의미할 수도 있습니다. 트래픽은 대칭 암호화 알고리즘뿐만 아니라 비대칭 알고리즘으로 암호화될 수 있습니다. 데이터는 또한 암호화 없이 모호하게 될 수 있습니다: 이는 base64 같은 공개 인코딩 및 압축 알고리즘을 사용하거나 프로토콜 헤더/필드에 데이터를 삽입하여 (예를 들어 HTTP POST) 가능합니다. 여기에 내장 유틸리티도 사용할 수 있습니다. 예를 들어, WindTail 감시 임플란트는 macOS /usr/bin/curl.

을 오용합니다.

유출 수단 – 무선 및 물리적 무선 네트워크 채널

가장 널리 사용되는 것은 아닙니다 – MITRE ATT&CK는 아직 아무런 절차 예시도 제공하지 않습니다. 그러나, 만약 조직이 물리적으로 폐쇄된 경계가 있다면 그리고 BYOD가 아직 완전히 전환되지 않았다면, 이 시나리오는 여전히 가능성이 남아있습니다.

- Bluetooth

- 블루투스

- 모뎀

- 셀룰러 채널

- 와이파이

라디오 주파수 채널

대부분의 이러한 채널에서는 공격자가 그것을 작동시키기 위해 물리적으로 가까이 있어야 합니다. 또한 이 연결은 C2 통신의 인터넷 채널만큼 은밀하지 않습니다. 여기서 적대자는 자신의 트래픽을 숨길 필요가 없습니다. 피해자의 네트워크를 통해 보내지 않기 때문에 트래픽이 정책 제어 장치에 의해 식별되지 않을 것입니다. 따라서 이 트래픽은 방화벽이나 데이터 손실 방지를 위한 다른 방법으로 탐지되지 않습니다. 물리적 매체에 관해서는, 먼저 떠오르는 것은 USB입니다. 그리고 네, 공격자들은 여전히 사용합니다. 다른 방법으로는 외장 하드 드라이브, MP3 플레이어, 모바일 디바이스 등 물리적 저장소를 갖춘 모든 것이 될 수 있습니다. 대상 시스템이 인터넷 및 기타 네트워크와 연결되지 않았다면 물리적 유출이 아마도 유일한 방법일 것입니다. 스파이 영화 속의 서버룸에 몰래 들어가는 사람 같은 장면이 여기 적용될 수 있습니다.

웹 서비스는 유출을 위해 악용됨

합법적이고 손상되지 않은 웹 서비스도 몇 가지 이유로 유출의 좋은 채널이 될 수 있습니다 . 첫째, 조직의 방화벽은 그런 서비스 내에서 데이터 교환을 허용하는 규칙을 가지고 있을 수 있습니다. 예를 들어 Google Drive 같은 것으로, 직원들이 많이 사용합니다 (APT28은 이 채널을 유출에 사용했습니다). 둘째, 웹 서비스의 데이터 교환은 SSL/TLS로 암호화되는 경우가 많아서 공격자가 이를 다운로드하고 탐지되지 않을 수 있습니다.

코드 저장소 은 또 다른 유출 채널이 될 수 있습니다. 데이터는 API 과 HTTPS를 통해 덤프될 수 있습니다.

예약된 유출

데이터 유출은 일정에 따라 발생할 수 있으며 탐지를 피하기 위해. 적대자는 정상적인 트래픽과 섞이거나 아무도 보지 않을 때 작동하려고 합니다. 옵션은 다양합니다. 일정은 미리 정해지거나 사용자 지정될 수 있습니다. 여기엔 야생에서 관찰된 패턴이 포함되어 있습니다 야생에서:

- ADVSTORESHELL – 매 10분마다

- 코발트 스트라이크 – 임의 및 랜덤 간격

- LightNeuron – 야간이나 업무 시간

- ShimRat – 명령에 따라 슬립 모드

예약된 유출은 C2 또는 대체 연결을 사용할 수도 있습니다. 유출이 탐지되지 않도록 여러 경로를 혼합하여 사용할 수도 있습니다.

클라우드 내 유출

네트워크 트래픽 모니터링은 C2 서버와의 예약된 연결을 탐지할 수 있습니다. 이를 피하기 위해 공격자는 클라우드 제공자의 동일한 주소 공간 내에서 악성 클라우드 백업을 로우 계정으로 데이터를 전달하려고 할 수 있습니다. 이는 연구원들에 의해 관찰되었습니다. 그런 다음 API 연결을 통해 전송되었습니다. observed by the researchers which then were sent through API connections.

데이터 유출을 어떻게 탐지할 수 있을까요?

패턴의 대부분은 SIEM 로그를 수집하고 분석하여 탐지할 수 있습니다. 그러나 네트워크 트래픽에서는 어려울 수 있습니다. DNS 모니터링의 데이터 보존 기간은 그리 길지 않으며, 유출 자체는 몇 분 내에 발생할 수 있습니다. 공격자들은 네트워크 트래픽 모니터링의 어려움을 이용합니다. 그래서 그들은 신속하게 유출하려고 합니다. 트래픽 흐름과 SIEM 로그에서 유출을 탐지하는 몇 가지 방법을 살펴봅시다.

네트워크 트래픽 흐름

일부 보안 전문가는 이 채널의 본질이 매우 소란스럽기 때문에 DNS 터널링을 통한 유출을 간과할 수 있습니다. 여기에서 그들은 이상 활동을 찾기 위해 트래픽 패턴을 분석하고자 할 수 있습니다. 이는 다음과 같을 수 있습니다:

- 비정상적인 쿼리 기능, 예를 들어, 비정상적인 레코드 유형 또는 긴 문자 문자열

- 특정 요청/응답 채널을 통해 전송된 데이터의 지속 시간, 빈도 및 크기

- 새로운 네트워크 연결에서 이상한 호스트 및 장치

- 수립된 흐름에 속하지 않는 패킷 이상 값

- 의심스럽게 일정한 간격으로 전송되는 고정 크기의 패킷 데이터

- 애플리케이션 레이어 암호화된 채널의 비정상적인 패턴 (예: SSL/TLS) – 내부를 볼 수는 없지만, 행동을 분석할 수 있습니다

- 일반적이고 비일반적인 포트의 의심스러운 사용

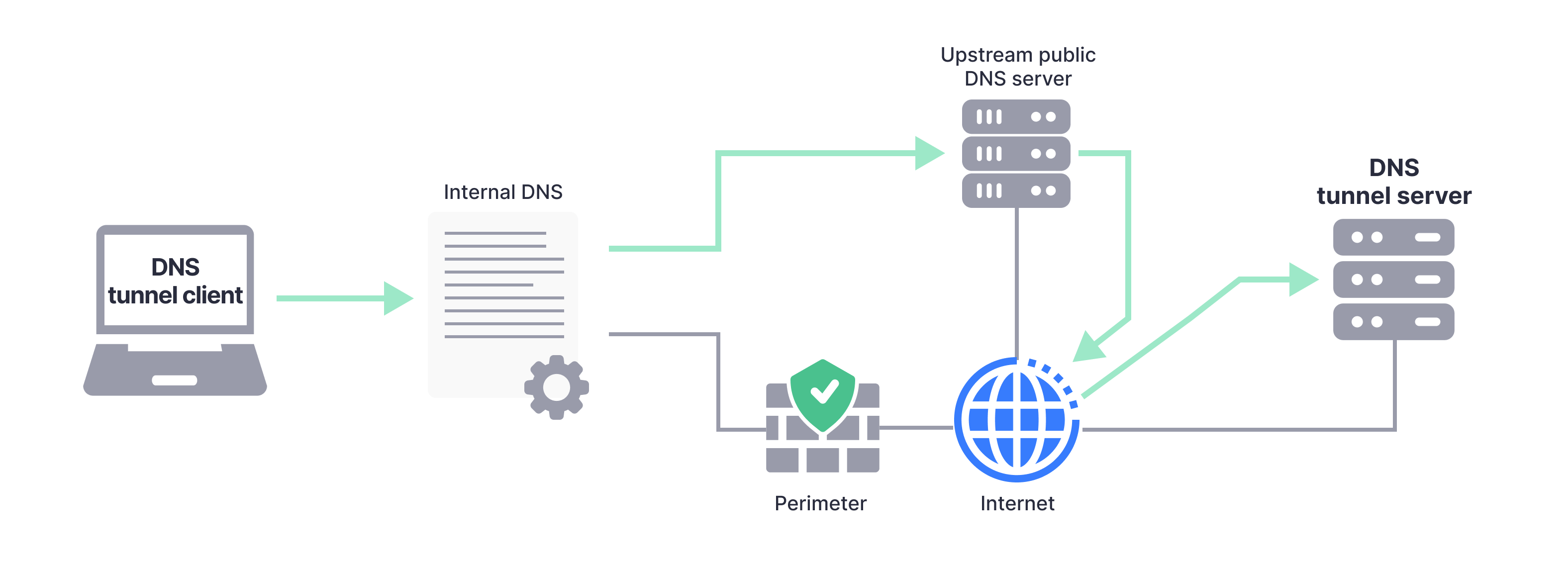

DNS over HTTPS (DoH) 채널은 프라이버시를 위해 트래픽을 암호화하며, 이는 종종 공격자에 의해 악용됩니다. DoH 터널링의 가능성을 탐지하는 것이 조직의 안전에 중요한 경우, 최신 과학적 연구 결과를 연구하는 것을 고려하십시오. 예를 들어, DoH 클라이언트의 TLS 지문을 분석하고 흐름 기반 기능을 가진 분류기를 구축하는 것이 가능하며, 이는 실험적으로 입증된 방법입니다.

이미지 아이디어: Al-kasassbeh Mouhammd, & Khairallah, T. (2019). DNS 터널링을 통한 승리의 전술. 네트워크 보안, 2019(12), 12–19. doi:10.1016/s1353-4858(19)30144-8

IDS에 대한 Snort 규칙도 DNS 터널링을 감지합니다. 연구에 따르면 다음 규칙이 정확한 경고를 생성합니다:

- 5초 내에 DNS 요청 빈도를 계산하는 규칙

- 패킷 흐름에서 발견할 수 있는 특정 바이트 내용 기반 규칙

- DNS 응답에 캡슐화된 IP 패킷을 목표로 하는 규칙 (발견된 포트 번호와 터널링 패킷의 목적지를 기반으로 0x4510으로 시작하는 IP 헤더를 찾음)

이 실험의 트래픽은 SSH 연결을 통해 캡처되었습니다. 분석가들은 패킷 바이트를 이진 파일로 내보내기 위해 Wireshark를 사용했으며, 그 내용을 조사했습니다.

로그

자연스럽게, 유출 과정은 더 초기 단계에서 시작될 수 있습니다 킬 체인의. 예를 들어, 이상한 위치에 배치된 실행 파일이나 PowerShell 스크립트에서 시작될 수 있습니다. 데이터는 나중에 유출되기 전에 미리 수집되고 패키지가될 수 있습니다. 파일은 공유되거나 복사될 수 있습니다. 네트워크에서 매일 수백만 건의 이러한 이벤트가 발생할 수 있기 때문에, 공격 수명 주기의 초기 단계에서 의심스러운 행동을 알아차리기는 꽤 어렵습니다.

대량으로 데이터를 유출할 가능성을 모니터링하는 것은 SIEM에 대한 특수 자동화 도구를 사용하여가능합니다. 예를 들어, IBM QRadar 안에 여러 확장이 있으며 SOC Prime의 Microsoft Sentinel 플레이북이 있습니다 AWS EC2 인스턴스에서 데이터를 유출하려는 웜을 격리하기 위해.

다음은 더 주목해야 할 몇 가지 탐지 팁입니다. MITRE ATT&CK에서 제공된 것으로는:

- 특히 의심스러운 파일 확장자와 비정상적인 위치에 있는 파일들이 네트워크 프로토콜을 통해 연결을 시도하는지 여부 점검

- 저장 장치 및 새로 할당된 드라이브 문자를 연결하는지 확인

- 이동식 미디어에 대한 액세스 및 새 프로세스 생성 모니터링

- 비정상적인 하드웨어 연결을 찾기 위한 로컬 네트워크 메타데이터 (예: MAC 주소) 및 네트워크 관리 프로토콜 (예: DHCP) 모니터링

마지막으로, 여러 공격자가 정확히 같은 악성 코드 샘플을 다른 피해자에게 사용할 수 있다는 것을 잊지 말아야 합니다. 따라서 쓸 수 있는 증거 (IOC)도 고려할 가치가 있습니다. 예를 들어 Google 위협 분석 그룹 (TAG)에 의해 설명된 HYPERSCRAPE의 경우, 이 악성 코드는 꽤 복잡한 행동을 보이지만 사용되는 파일은 매우 Google 위협 분석 그룹 (TAG) 탐지 가능합니다. 데이터 유출을 어떻게 예방할 수 있을까요?.

보안 팀은 데이터 보호를 위해 암호화, VPN 및 프록시, 보안 정보 회전 등 다양한 수준의 노력을 기울이고 있습니다.

그러나 공격자는 보안 연결을 통해 데이터를 유출하면서 바로 그 제어를 악용할 수 있습니다 . 그렇다면 데이터 유출을 최선으로 예방하는 방법은 무엇일까요?

데이터 손실 방지 (DLP)

DLP 는 데이터 유출, 파괴 및 무단 사용을 방지하는 복합적이고 전략적인 접근입니다. 이는 여러 기술 요소와 구체적인 프로세스 및 보안 인력이 포함될 수 있습니다.

보통 위험 관리 정책을 만드는 것으로 시작됩니다. 데이터 분류 및 규칙, 보존 요구 사항, 비즈니스 연속성 계획, 재해 복구 – 모든 필수 문서는 이 단계에서 작성됩니다. 기술 부분에는 하드웨어, 펌웨어 및 소프트웨어가 포함되며, 반복자부터 SIEM까지 전부 포함됩니다. 어떤 소프트웨어 공급업체는 이미 기본 기능으로 DLP를 제공한다는 점을 알게 되어 좋습니다. Microsoft 는 이미 기본 기능으로 DLP를 제공하고 있습니다. 마지막으로, 인적 감독 없이는 보안이 불가능하기 때문에, 자격 있는 전문가와 정기적인 교육이 DLP 전략을 유지하는 데 도움이 될 것입니다. 내부 팀의 한계를 넘어 확장하기 위해, 조직은 협력적 사이버 방어를 활용합니다. 사용자가 SOC Prime의 위협 현상금 프로그램 의 이점을 확인하여 독립 보안 연구자가 자신의 전문성을 통해 수익을 창출하는 방법을 확인하십시오.

ID 및 접근 관리

데이터를 유출하려면 공격자가 무단 변화를 원합니다. 그러나 종종 그들은 합법적인 사용자의 세션 및 계정을 탈취하고 거기서 행동하는 것이 더 쉬울 것입니다. 내부인을 가장하는 방법이 많지만, 접근 관리는 몇 가지 기본 개념적으로 간단한 방법으로 처리할 수 있습니다. 기존의 방법들: 최소 권한, 필요한 만큼만 알고, 역할의 분리를 통해 모든 것이 이루어집니다. 이것들은 합법적인 사용자 행동의 기준선을 정립하기 때문에 유용합니다. 보안 전문가들은 역할 분리가 혼동을 요구한다고 말합니다. 관리자들이 혼란시키고자 하지는 않지만, 이는 현명한 조치입니다. 예를 들어, 감시 파일 읽기와 아웃바운드 연결을 통한 커뮤니케이션 같은 일련의 행동은 한 계정 내에서 이루어질 수 없도록 합니다. 이는 악성 사용자가 흔적을 남기고 쉽게 탐지될 수 있도록 만듭니다.

기술적인 권한 제어 시스템인 Kerberos 티켓, Amazon IAM 등은 필드에서 많은 보안 취약점을 보여 왔고, 적대자에 의해 악용되었습니다. 이 경우, SOC 팀은 이 보안 제어를 계속 사용할지 여부에 대해 어려운 질문에 직면할 수 있습니다. 솔직히 말해서, 위험을 완전히 없애는 것은 불가능하므로, 종종 사용 가능한 최고의 기술로 인프라를 보호하고, 그 후 지속적으로 상황을 모니터링해야 합니다. 또한 하이브리드 암호화와 다중 인증 같은 것들은 어쨌든 구현되어야 합니다, “만약에 대비해”. 합법적인 사용자 행동의 기준선을 정립합니다

이미지 아이디어: Shutterstock

소프트웨어 정의 네트워킹 (SDN)

네트워크 트래픽을 모니터링하고 필터링하는 보안 장치는 유출을 방지하는 데 도움이 되며, 많은 공급업체들이 그 제조에 훌륭한 일을 하고 있습니다. 그러나 SOC 팀에서 이러한 장치를 구입하면 공급업체에 종속되게 될까요? 패치의 가용성에 제한받게 될까요? 그것이 가능한 최고의 것이며, 특정 버전에 완전히 의존하는 것일까요?

결국, 바람직하지 않은 종속성을

피할 방법이 있습니다 . SDN은 다양한 보안 레벨을 관리하고, 파일, 애플리케이션, 자산의 트래픽에 대한 가시성과 세밀한 제어를 제공하기 위해 소프트웨어 기반 컨트롤러와 API를 활용합니다. 그러나, 제어 플레인이 소프트웨어 기반이기 때문에 이에 대한 엄청난 보안 모니터링이 필요하다고 제안하는 것이 타당합니다.. SDN employs software-based controllers and APIs for managing different security levels, gaining visibility and granular control of traffic, files, applications, and assets. However, since the control plane is software-based, it’s fair to suggest that it requires a great deal of security monitoring for itself, too.

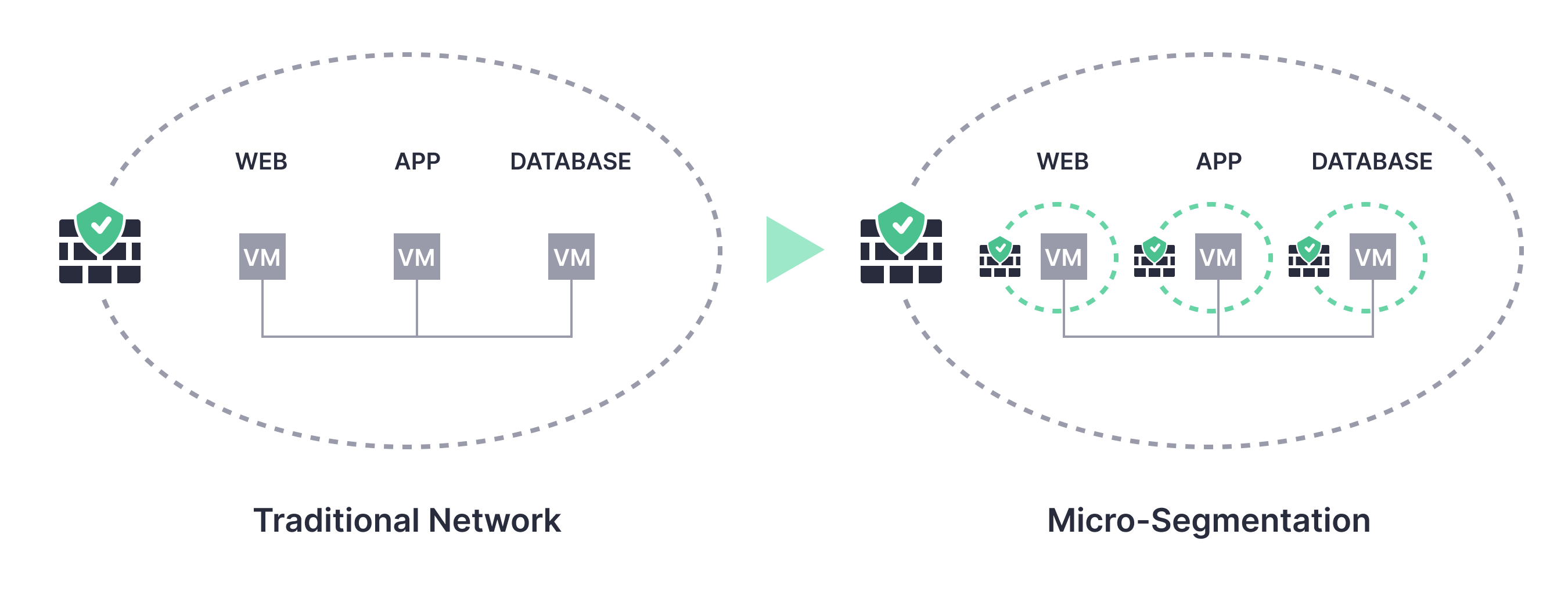

미세 분할화

이미지 아이디어: Vembu

최소 권한과 제로 트러스트 같은 것을 달성하는 실질적인 방법 중 하나는 미세 분할화입니다. 이름에서 알 수 있듯이, 네트워크를 작은 세그먼트로 나누고 (종종 워크로드로 정의됨) 각각을 개별적으로 보호합니다. 이를 통해 여러 접근 제어 목록 (ACL)을 구성하고 자산을 고립시켜 공격 표면을 줄일 수 있습니다. 말할 필요도 없이, 네트워크의 단일 모놀리식 구조는 재앙의 레시피일 수 있어, 미세 분할화를 실행 가능한 솔루션으로 고려할 수 있습니다. 또한 심층 방어 보안 계층이 직렬로 제한을 시행할 때 도 함께 구현하는 것이 좋습니다.

“전쟁의 기술”의 저자 손자병법은 이렇게 말했습니다: “우리가 가까울 때 우리가 멀리 있다고 믿게 해야 합니다.” 아마도 그는 지금 말하는 데이터 은닉의 주인이었을 것입니다. 간단히 말해, 특정 네트워크에 있는 매우 기밀한 데이터의 위치 및 존재 확인을 극도로 어렵게 만들어야 한다는 뜻입니다.

모든 예방 조치가 갖춰진 다음, 협력적 사이버 방어 접근을 활용하여 위협 탐지 일과를 간소화하십시오. SOC Prime의 사이버 위협 검색 엔진에서 236개 이상의 Sigma 탐지를 즉시 검색해 보세요 귀사 사양의 솔루션이 필요한 로그 관리 및 모니터링에 맞추어 다양한 벤더의 솔루션에서 규칙을 적용할 수 있게 할 수 있는 26개 이상의 형식으로 번역됩니다. 41개의 무료 규칙을 직접 사용해보시고 $5,500의 온디맨드 구독 플랜으로 전체 적용 범위를 받으세요.