증가하는 피싱 공격 으로 인해 방어자들의 즉각적인 주의가 필요하며, 사이버 보안 의식을 높이고 조직의 사이버 위생을 강화할 필요성을 강조하고 있습니다. UKR.NET 사용자들을 대상으로 한 UAC-0102 공격 이후, 또 다른 해킹 집단인 UAC-0198이 피싱 공격 벡터를 활용하여 우크라이나 국가 기관을 표적으로 삼고 ANONVNC (MESHAGENT) 악성코드를 대량으로 배포하여 손상된 장치에 무단으로 접근하고 있습니다.

UAC-0198 피싱 공격 탐지

우크라이나와 러시아 간의 전면전 3년째에 적대 세력은 악성 활동을 강화했으며, 피싱을 주요 공격 벡터로 자주 활용하고 있습니다. 최신 CERT-UA 경고 는 ANONVNC (MESHAGENT) 악성코드를 사용하여 우크라이나 국가 기관을 대상으로 피싱 전술을 사용하는 UAC-0198 공격을 강조합니다.

보안 전문가들이 최신 UAC-0198 공격을 식별할 수 있도록 지원하기 위해, SOC Prime 플랫폼은 집단 사이버 방어를 위한 특정 Sigma 규칙 모음을 아래와 같이 통합합니다:

SOC Prime 팀의 이 규칙은 단축 파일 이름(예: 1.doc, 1.dll, 12.exe)을 사용하여 악성 파일을 식별하는 데 도움이 됩니다. 이 탐지는 20개의 SIEM, EDR, 데이터 레이크 형식과 호환되며, MITRE ATT&CK® 프레임워크에 매핑되어 있으며, 은폐 (T1036)을 기본 기술로 하는 방어 회피 전술을 해결합니다.

자동 시작 위치의 의심스러운 바이너리 / 스크립트 (파일_이벤트 통해)

이 규칙은 시스템 부팅 또는 로그온 시 프로그램이나 스크립트가 자동으로 실행되도록 시스템 설정을 구성하여 지속성을 유지하거나 손상된 시스템에서 높은 권한을 획득하려는 악성 활동을 탐지하는 데 도움이 됩니다. 이 규칙은 24개의 SIEM, EDR, 데이터 레이크 기술과 호환되며 MITRE ATT&CK에 매핑되어 있습니다. 이는 부팅 또는 로그온 자동 시작 실행 기술과 레지스트리 실행 키 / 시작 폴더 (T1547.001)을 주요 하위 기술로 합니다.

비회사의 서비스 통한 가능한 데이터 침투 / 유출 (dns 통해)

적대 세력은 데이터를 이전하거나 클라우드 환경의 백업을 포함하여 그들이 제어하는 다른 클라우드 계정으로 전송하여 데이터를 유출할 수 있습니다. 주변 환경에 대한 의존은 잘못된 긍정을 방지하기 위해 추가 필터링 조치의 구현을 필요로 할 수 있습니다. 이 Sigma 규칙은 비회사의 서비스를 통한 가능한 데이터 침투 또는 유출을 탐지하는 데 방어자들을 지원합니다. 이 탐지는 20개의 클라우드 네이티브 및 온프레미스 SIEM, EDR, 데이터 레이크 기술 전반에서 사용하여 크로스 플랫폼 위협 탐지를 용이하게 합니다. 이 규칙은 명령 및 제어 전술을 다루며, 수입 도구 전송 (T1105)과 웹 서비스 통한 유출 (T1567)을 주요 기술로 합니다.

전용 콘텐츠 스택을 검토하기 위해, 보안 전문가들은 아래의 탐지 탐색 버튼을 눌러 규칙 리스트로 즉시 확인할 수 있습니다. 또한, 사이버 방어자들은 “CERT-UA#10647” 및 “UAC-0198” 태그를 사용하여 위협 탐지 마켓플레이스를 통해 보다 맞춤화된 탐지 콘텐츠에 접근할 수 있습니다.

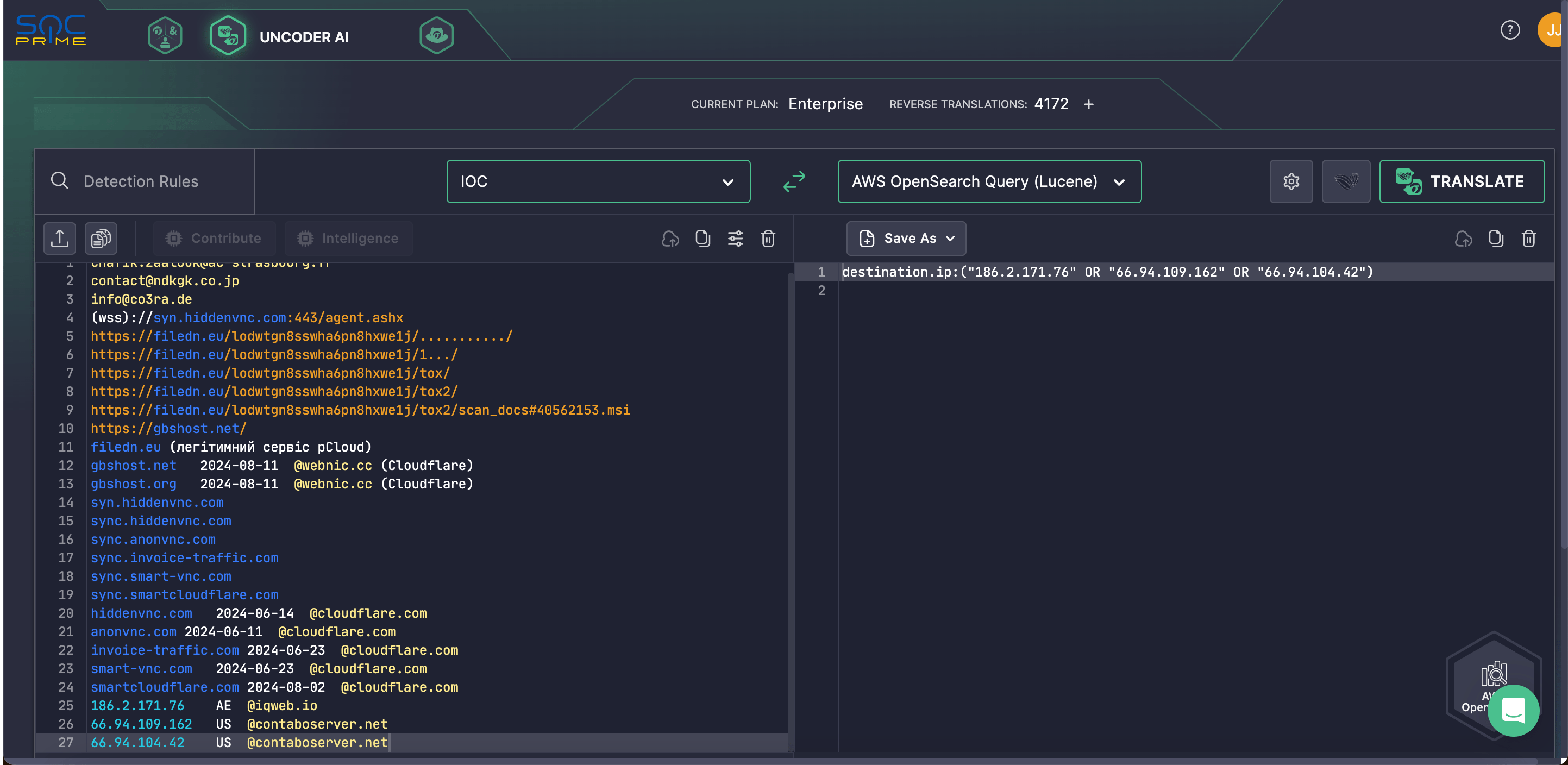

보안 팀은 Uncoder AI 를 통해 제시된 IOC를 디별로 최적화된 성능의 쿼리로 전환하여 선택한 탐색 환경에서 실행할 준비가 된 성능 최적화된 쿼리로 매끄럽게 변환할 수 있습니다. CERT-UA#10647 alert to seamlessly convert provided IOCs into performance-optimized queries that are ready to run in the selected hunting environment.

ANONVNC (MESHAGENT) 악성코드 전파 UAC-0198 공격 분석

2024년 8월 12일, CERT-UA는 새로운 CERT-UA#10647 경고 를 통해 전 세계 사이버 방어 커뮤니티에 우크라이나 국가 기관을 표적으로 하는 진행 중인 피싱 공격을 알렸습니다. 이 캠페인 뒤에 있는 UAC-0198 해킹 집단은 우크라이나 보안 서비스를 사칭하여 창피싱 이메일을 대량으로 전파합니다. CERT-UA는 우크라이나 내의 국가 및 지방 정부 기관에서 운영되는 컴퓨터를 포함하여 100대 이상의 손상된 컴퓨터를 이미 식별했습니다.

악성 이메일에는 “Documents.zip”이라는 파일을 다운로드할 수 있는 링크가 포함되어 있습니다. 이 링크를 클릭하면 MSI 파일이 다운로드되고, 이는 악성 ANONVNC (MESHAGENT) 소프트웨어 설치를 유발합니다. 후자는 대상 시스템에 무단으로 숨겨진 접근을 가능하게 하여 감염을 더욱 확산시킵니다.

ANONVNC는 MESHAGENT 악성코드와 동일한 구성 파일을 특징으로 합니다. MESHAGENT의 소스 코드는 GitHub에서 공개적으로 제공 되어 있어, 이 공격에 사용된 코드가 그것에서 개조되었을 가능성을 시사합니다. 따라서, CERT-UA 연구원은 발견된 악성코드를 일시적으로 ANONVNC로 지칭하고 “MESHAGENT”를 괄호 안에 넣어 해당 악성 샘플과의 유사성을 강조합니다.

최근 식별된 피싱 공격은 적어도 2024년 7월부터 사이버 위협 분야에서 소란을 일으키고 있으며, 더 광범위한 지리적 확장을 가질 수 있습니다. 2024년 8월 1일 기준으로, 1000개 이상의 EXE 및 MSI 파일이 UAC-0198에 의한 진행 중인 캠페인과 관련된 pCloud 파일 서비스 디렉토리에서 발견되었습니다.

우크라이나를 넘어 확장될 수 있는 UAC-0198의 악성 활동에 기인한 피싱 공격의 커져가는 위험은 보다 대규모의 사이버 방어 능력을 강화할 필요성을 강조합니다. SOC Prime은 세계 최대이자 최고의 플랫폼 으로 위협 인텔리전스, 크라우드소싱, 제로 트러스트 및 AI를 기반으로 보안 팀이 어떠한 규모와 정교함의 새로운 위협에도 신속히 대응할 수 있도록 자원을 최대한 효과적으로 활용하여 사전적으로 방어할 수 있도록 합니다.