10년 넘게, 악명 높은 러시아 지원 Sandworm APT 그룹 (일명 UAC-0133, UAC-0002, APT44, 혹은 FROZENBARENTS)은 우크라이나 조직, 특히 공공 부문과 중요 기반 시설을 지속적으로 공격해 왔습니다. CERT-UA는 최근 약 20개의 중요 기반 시설 조직의 정보 및 통신 시스템을 방해하려는 그룹의 악의적인 의도를 공개했습니다.

UAC-0133 (Sandworm) 활동 분석

2024년 4월 19일, CERT-UA는 공개했습니다 우크라이나를 대상으로 정보 및 통신 기술(ICT) 시스템을 마비시키려는 사이버 파괴 계획의 흔적을 발견했습니다. 이는 에너지, 물, 그리고 난방 공급 부문 조직을 대상으로 하며, 국가 10개 지역에 걸쳐 있습니다. 이 공격은 악명 높은 러시아의 Sandworm APT 그룹~과 관련이 있습니다.

QUEUESEED 백도어, 일명 KNUCKLETOUCH, ICYWELL, WRONGSENS, 혹은 KAPEKA라고도 알려진 것 외에도, 이 그룹은 새로운 공격 도구 세트를 실험하고 있습니다. 최신 공격에서 Sandworm은 LOADGRIP 그리고 BIASBOAT 악성코드를 활용했으며, 이는 국내 생산 소프트웨어를 통해 기술 프로세스 관리 시스템을 자동화하기 위한 Linux 기반 컴퓨터에 설치되었습니다. 특히, BIASBOAT 악성코드는 특정 서버에 암호화된 파일의 형태로 적용되었으며, 공격자는 사전에 수신한 “machine-id” 값을 사용했습니다.

CERT-UA 조사에 따르면 적어도 세 가지 공급망이 드러났습니다. 초기 무단 접근은 백도어와 취약점이 포함된 공격자의 맞춤 소프트웨어 설치로 이루어질 수 있습니다. 시스템 침해로 이어지는 또 다른 초기 공격 벡터는 유지 관리 및 기술 지원을 위해 조직의 ICT 시스템에 접근할 수 있는 공급업체 직원의 표준 기술 능력에 의해 발생할 수 있습니다.

공격자들은 맞춤형 소프트웨어를 사용하여 조직의 기업 네트워크에 대한 공격을 위한 측면 이동 및 추가 개발을 수행했습니다. 예를 들어, 영향을 받은 컴퓨터는 WEEVELY로 알려진 사전 생성된 PHP 웹 쉘과 REGEORG.NEO 또는 PIVOTNACCI PHP 터널이 포함된 디렉토리를 포함하고 있었습니다.

특히 윈도우 OS를 실행하는 손상된 컴퓨터는 QUEUESEED 및 GOSSIPFLOW 악성코드에 감염되었습니다. 이러한 악성 소프트웨어는 2022년부터 UAC-0133 그룹의 공격 도구로 주목받았으며, 물 공급 시설을 대상으로 파괴적인 사이버 공격에 이용되었습니다. SDELETE 유틸리티와 함께 사용되었습니다. 공통 공격 도구 세트와 유사한 행동 패턴은 연구자들이 UAC-0133을 UAC-0002 (Sandworm/APT44) 하위 클러스터로 고려하게 만듭니다.

우크라이나에 대한 대규모 예정 공격 캠페인에 사용된 공격자 도구에는 QUEUESEED 악성코드가 포함되어 있으며, 이는 타겟 컴퓨터에 대한 기본 정보를 수집하고 C2 서버에서 받은 명령을 실행하며 결과를 되돌려 보냅니다. 이 악성코드는 윈도우 레지스트리에 해당 예약 작업이나 레지스트리 ‘실행’ 항목을 생성하는 드로퍼를 통해 지속성을 달성합니다.

다른 주요 도구로는 QUEUESEED Linux 기반 반복 버전인 BIASBOAT 악성코드, ptrace API를 통해 페이로드를 주입하여 시작하는 데 사용되는 LOADGRIP, SOCKS5 프록시 역할을 하며 Yamux 멀티플렉서 라이브러리를 통해 터널을 설정하는 GOSSIPFLOW가 있습니다. 위에 언급된 악성코드 외에도 UAC-0133 그룹은 CHISEL, LIBPROCESSHIDER, JUICYPOTATONG, 그리고 ROTTENPOTATONG을 사용하여 타겟 공격을 진행했습니다.

연구자들에 따르면 적절한 서버 구획화 부족, 공급업체 시스템과 조직 네트워크 간 접근 허용, 소프트웨어 보안을 적절히 보장하지 않는 공급업체의 부주의 등을 포함해 공격 개발을 촉진할 수 있는 여러 요인이 있습니다. 후자는 RCE를 유도할 수 있는 기본 취약점의 악용으로 이어질 수도 있습니다.

CERT-UA는 또한 2024년 봄 우크라이나 기반 시설에 대한 미사일 공격의 영향을 증대시키기 위해 다수의 에너지, 물, 그리고 난방 공급 기업의 ICT 시스템에 무단 접근이 시도되었다고 의심하고 있습니다.

CERT-UA에서 다룬 UAC-0133 (Sandworm) 공격 탐지

UAC-0133으로 추적되고 하위 클러스터 Sandworm APT(일명 UAC-0002)로 간주되는 러시아 지원 해킹 집단의 악의적인 활동 급증은 중요 기반 시설 부문을 대상으로 하는 파괴적 공격을 시기 적절하게 식별하고 저지하기 위한 사전 사이버 방어를 강화할 필요성을 부추깁니다. SOC Prime Platform은 우크라이나 중요 기반 시설 부문에 대한 대대적인 사이버 파괴 의도를 포함한 최신 활동을 탐지하기 위한 관련 Sigma 규칙을 큐레이팅합니다. CERT-UA 연구에 포함되었습니다. 전용 탐지 알고리즘에 액세스하려면 플랫폼에 로그인이 필요하며, 적절한 메타데이터로 강화되어 관련 MITRE ATT&CK® 프레임워크에 매핑되었습니다. 아래의 탐지 탐색 버튼을 통해 사용 가능한 모든 탐지는 다수의 SIEM, EDR 및 데이터 레이크 솔루션에서 사용 가능하며 탐지 엔지니어링 운영을 가속화합니다.

위협 탐지 역량을 높이기 위해 조직은 대응자 식별자를 기반으로 한 해당 맞춤 태그를 사용하여 추가 SOC 콘텐츠에 의존할 수 있습니다: UAC-0133, Sandworm, UAC-0002, APT44, FROZENBARENTS.

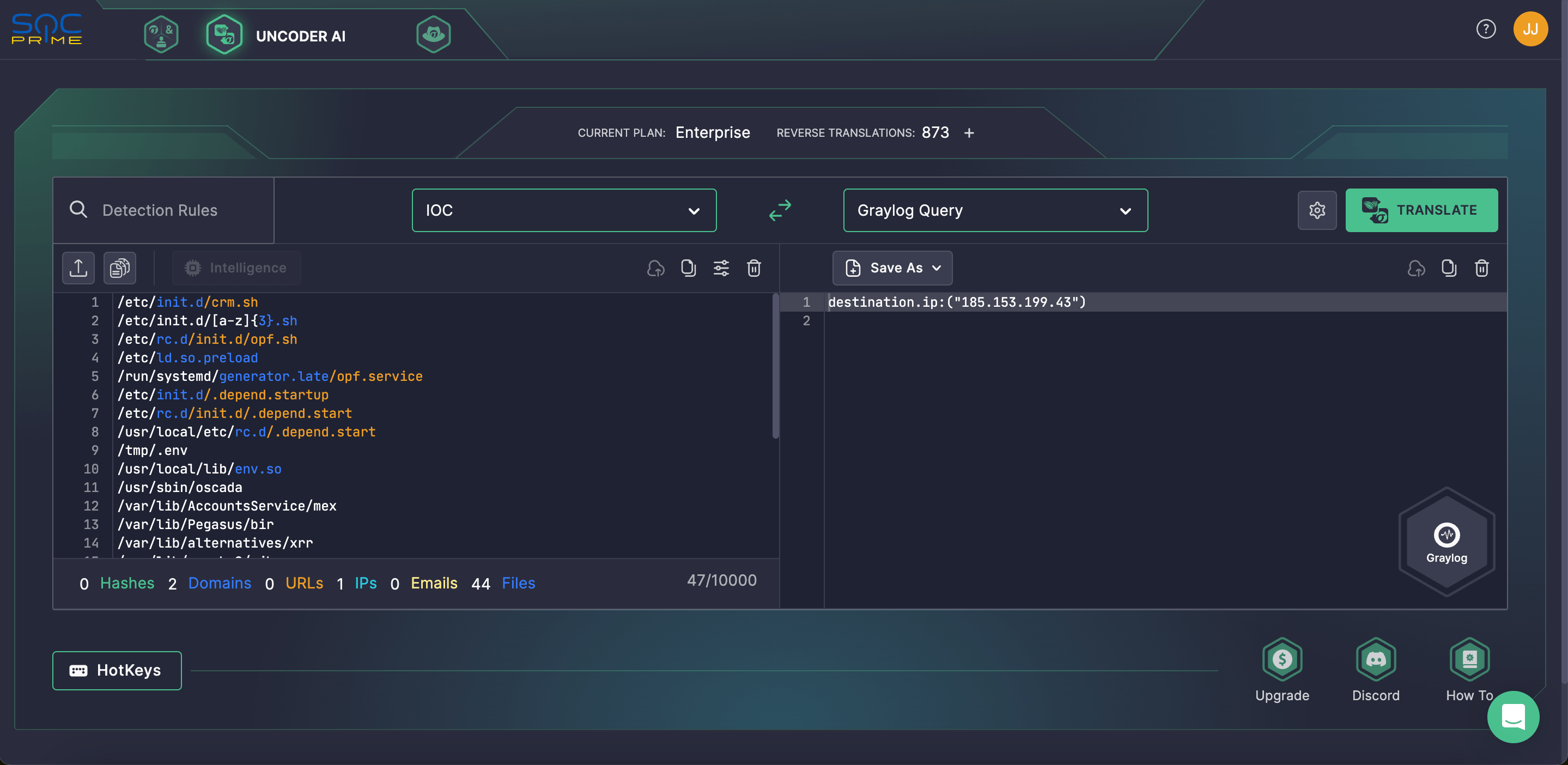

IOC 기반 위협 사냥을 간소화할 방법을 찾는 방어자들은 SOC Prime의 Uncoder AI 고급 IOC 패키징을 제공합니다. 관련 CERT-UA 보고서에서 IOC를 붙여넣고 원하는 SIEM 또는 EDR 형식으로 즉시 맞춤 쿼리로 변환하여 환경에서 위협을 원활하게 사냥할 수 있습니다.

MITRE ATT&CK 컨텍스트

MITRE ATT&CK을 활용하면 UAC-0133에 속한 공격 작전의 컨텍스트에 대한 세부 조망을 제공합니다. 아래 표를 살펴보면 해당 ATT&CK 전술, 기술, 하위 기술에 맞는 전용 Sigma 규칙의 전체 목록을 볼 수 있습니다.

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |