정부 직원, 군 관계자, 기타 우크라이나 기업 및 조직의 직원들이 공용 이메일 서비스와 기업 이메일 계정을 함께 사용하는 것은 일반적인 관행입니다. 그러나 적들은 이러한 서비스를 악용하여 피싱 공격을시작할 수 있습니다. 최근 방어자들은 인기 있는 UKR.NET 서비스를 가장한 가짜 웹 리소스를 사용하게 하여 피해자들을 유도함으로써 사용자 인증 데이터를 탈취하려는 새로운 공격 활동을 발견했습니다.

UAC-0102 피싱 공격 분석

2024년 7월 24일, CERT-UA 연구원들은 새로운 경고를 발행하여, CERT-UA#10381을 통해 UKR.NET 사용자를 겨냥한 지속적인 피싱 공격에 대해 방어자들에게 통보했습니다. 2024년 7월 내내 UAC-0102 그룹은 HTML 파일이 포함된 아카이브 첨부 파일과 함께 이메일을 배포했습니다. 이러한 파일을 열면 피해자는 UKR.NET 서비스를 사칭한 사기 웹사이트로 리디렉션되어, 인증 데이터 탈취가 가능해집니다.

대상 사용자가 인증 정보를 해당 가짜 웹 서비스를 통해 입력할 경우, 인증 데이터는 공격자에게 전송되며, 피해자는 감염된 컴퓨터에 로드된 미끼 파일을 보게 됩니다.

진행 중인 UAC-0102 피싱 공격의 위험을 최소화하고 조직이 공격 표면을 줄이는 데 도움을 주기 위해, CERT-UA는 다음을 권장합니다. 이중 인증을 활성화하고, 공식 컴퓨터에서 공용 이메일 서비스를 사용하지 않으며, 들어오는 이메일 사본을 회사 이메일 주소로 포워드하기 위해 필터를 설정하고, 기존 보안 도구를 사용하여 이메일의 회고 분석을 활성화하는 것입니다.

우크라이나 비즈니스를 대상으로 UKR.NET을 사칭한 UAC-0102 피싱 공격 탐지

우크라이나에서 전면전 3년차에, 공격 세력은 침투를 지속하기 위해 종종 피싱 공격 벡터를 의존하며 악의적인 활동을 지속적으로 증가시키고 있습니다. 예를 들어, 2024년 7월 17일, CERT-UA는 UAC-0180의 악의적인 캠페인을 보고하면서 우크라이나 방산업체의 네트워크에 GLUEEGG, DROPCLUE 및 ATERA를 배치하기 위해 피싱 이메일을 사용했다고 언급했습니다. 가장 최근의 CERT-UA 경고는 우크라이나의 기업에서 민감한 데이터를 탈취하기 위해 피싱을 활용하는 UAC-0102 공격을 경고하고 있습니다.

사이버 방어자들이 UAC-0102 공격으로부터 인프라를 식별하고 보호할 수 있도록 SOC Prime의 집단 사이버 방어 플랫폼은 적들의 최신 피싱 캠페인을 감지하는 Sigma 규칙 세트에 접근할 수 있도록 지원합니다.

메일 클라이언트에서의 직접적인 아카이브 추출 (process_creation을 통해)

SOC Prime 팀의 이 규칙은 아카이브가 첨부 파일일 때 메일 클라이언트를 통해 아카이브 추출을 감지하는 데 도움이 되며, 27개의 SIEM, EDR, 데이터 레이크 기술과 호환됩니다. 이 감지는 초기 접근 전술을 다루는 MITRE ATT&CK®에 매핑되어 있으며, Spearphishing Attachment (T1566.001)을 주요 하위 기술로 사용하고 있습니다.

SOC Prime 팀의 또 다른 규칙은 드물게 사용되는 IPv4 주소에서 직접 다운로드된 의심스러운 실행 파일, 스크립트, 바이너리 또는 기타 파일 유형을 식별하는 데 도움이 됩니다. 이 탐지 알고리즘은 22개 SIEM, EDR 및 데이터 레이크 솔루션과 호환되며, 명령 및 제어 전술을 다루는 MITRE ATT&CK에 매핑되어 있으며, Ingress Tool Transfer (T1105) 웹 프로토콜 (T1071.001)을 관련 기술 및 하위 기술로 사용합니다.

보안 팀은 또한 적의 식별자에 기반하여 ‘UAC-0102’ 태그를 사용하여 관련 탐지 콘텐츠를 검색할 수 있습니다. 드릴 다운하여 UAC-0102 공격과 관련된 Sigma 규칙을 탐색하고 악의적인 활동의 포괄적 위협 맥락, CTI, ATT&CK 참고 자료 및 기타 관련 메타데이터를 파악하세요. Explore Detections button to drill down to Sigma rules associated with the UAC-0102 attacks and dive into the comprehensive threat context behind the malicious activity, including CTI, ATT&CK references, and other relevant metadata.

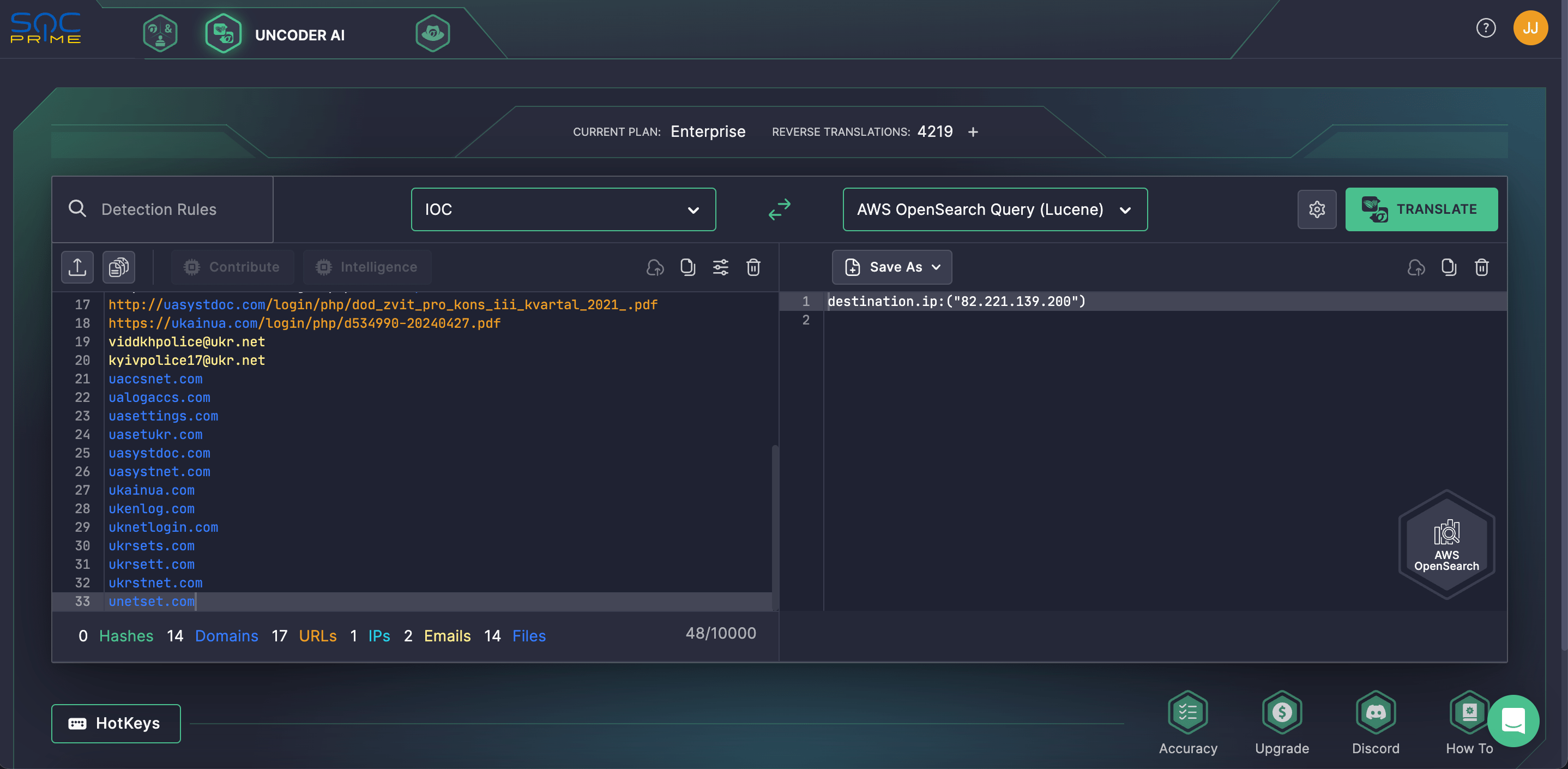

또한, 방어자들은 최신 UAC-0102 피싱 공격과 관련된 IOC를 CERT-UA#10381 경고에서 제공된 내용을 활용할 수 있습니다. 신뢰할 수 있는 Uncoder AI 를 사용하여 위협 인텔을 맞춤형 IOC 쿼리로 즉시 변환하고 선택한 SIEM 또는 EDR 환경에서 UAC-0102 활동을 추적하세요.

규모와 복잡성이 어떤 수준이든지간에, 떠오르는 위협 및 사이버 공격에 앞서 대응하기 위해, SOC Prime의 플랫폼 을 기반으로 글로벌 위협 인텔리전스, 크라우드소싱, 제로 트러스트 및 AI를 활용하여 집단 사이버 방어를 수행하세요.