악명 높은 UAC-0050 그룹에 의해 우크라이나를 대상으로 한 사이버 공격의 빈도가 증가함에 따라, 다른 해킹 집단은 우크라이나 조직의 시스템과 네트워크에 침투하려고 적극적으로 시도하고 있습니다. 2024년 2월 초, 수비자들은 우크라이나에 대한 대규모 사이버 공격의 결과로 DIRTYMOE(PURPLEFOX) 악성코드에 감염된 2,000대 이상의 컴퓨터를 확인했습니다. 조사에 따르면 최신 악의적 캠페인은 UAC-0027 해킹 그룹이 주도했습니다.

UAC-0027 공격 분석

2023년 1월 31일, CERT-UA는 경고를 발행했습니다 우크라이나를 대상으로 한 최신 사이버 공격에 대해 상세히 알리며 DIRTYMOE(PURPLEFOX) 악성코드를 대량 배포하는 내용을 포함했습니다. C2 서버 인프라의 운영적 특성에 대한 심층적인 연구 결과, UAC-0027 적대자 활동에 기인한 공격 작전 전반에 걸쳐 우크라이나 인터넷 세그먼트 내 2,000개 이상의 사용자 인스턴스가 영향을 받았습니다.

잠재적 공격 표면을 줄이기 위해, 수비자들은 VLAN 및/또는 물리적 분할을 통해 구형 운영체제가 설치된 컴퓨터를 별도의 네트워크 세그먼트로 분리하고, 필수적으로 들어오고 나가는 정보 흐름을 필터링할 것을 권장합니다.

DIRTYMOE는 또 다른 PURPLEFOX(또는 퍼플 폭스)로 알려진 모듈형 악성코드로, 사이버 위협 영역에서 지난 5년 반 동안 주목받아온 것입니다. 이 악성코드는 대상 시스템에 원격 접근을 설정하는 데 사용되며 주로 DDoS 공격 및 암호화폐 채굴을 수행하는 데 적용됩니다. 일반적으로 초기 감염은 MSI 인스톨러가 포함된 인기 있는 소프트웨어를 실행함으로써 발생합니다. DIRTYMOE 백도어는 파일 시스템과 운영체제 레지스트리에서 구성 요소를 제거하는 것을 방해하는 루트킷 장착이 되어 있습니다.

DIRTYMOE는 brute-forcing 인증 자격 증명이나 취약점 악용을 통해 퍼질 수 있는 자가전파 악성코드입니다. C2 인프라와의 통신의 지속성을 보장하기 위해 적어도 세 가지 방법이 사용되며, 이 중 하나는 로컬 및 외부 DNS 서버를 사용하여 정적 정의된 도메인 이름에 대한 A-레코드 값을 얻는 것을 포함합니다. 또한, 운영체제 레지스트리에 저장된 IP 주소와 DNS 쿼리에서 얻은 IP 주소는 난독화됩니다.

현재 진행 중인 조사 중, 수비자들은 중간 제어 서버의 486개 IP 주소를 확인했으며, 대부분은 중국에 있는 손상된 장비에 속하며, 매일 20개의 새로운 IP 주소가 추가됩니다.

CERT-UA는 감염의 잠재적 징후를 탐지하기 위한 다음 단계를 권고합니다:

-

네트워크 연결 조사

CERT-UA 연구에서 제공된 IP 주소 목록을 기반으로 네트워크 연결을 조사하세요 . 일반적으로, 아웃바운드 연결은 “고위” (10,000+) 네트워크 포트에서 이루어집니다.. Typically, outbound connections are made on “high” (10,000+) network ports.

- regedit.exe를 사용한 레지스트리 확인

표준 유틸리티 regedit.exe를 사용하여 운영체제 레지스트리 아래의 다음 키에서 값을 확인하세요:

Windows XP의 경우: HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Windows 7의 경우: HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- 이벤트 뷰어 분석

“애플리케이션” 로그에서 표준 이벤트 뷰어 유틸리티를 활용 (출처: “MsiInstaller”)하여 이벤트 ID 1040 및 1042와 관련된 항목을 조사합니다.

- “C:Program Files” 디렉토리 분석

임의로 생성된 이름의 폴더가 존재하는지 확인하기 위해 “C:Program Files” 디렉토리를 검사합니다. 예를 들어, “C:Program FilesdvhvA.”

- 지속적 실행 확인

서비스 생성을 조사하여 악성 프로그램의 지속성을 확인하세요. 또한, 백도어와 모듈의 파일은 다음에 제공된 표준 디렉토리에 저장됩니다. 그러나 루트킷을 사용하면 손상된 컴퓨터에서 직접 악성코드를 탐지하고/또는 제거하는 것이 어려워집니다.

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

위협을 완화하기 위해, CERT-UA는 다음 방법 중 하나 이상을 적용할 것을 제안합니다:

- 제조사의 공식 웹사이트에서 소프트웨어 제품 ‘Avast Free Antivirus’를 다운로드하여 컴퓨터에 설치한 후, ‘SMART’ 모드에서 스캔을 시작하세요. 이 과정은 컴퓨터 재부팅이 필요하며, 스캐닝 과정을 계속 진행하고 모듈이 탐지되고 제거되는 동안 수행됩니다.

- LiveUSB에서 감염된 컴퓨터를 다운로드하거나 감염된 컴퓨터의 하드 드라이브를 다른 컴퓨터에 연결하여 ‘MsXXXXXXXXApp.dll’ 및 ‘.sdb’ 모듈을 수동으로 삭제합니다. 그 후, 컴퓨터를 일반 모드로 부팅하여 레지스트리에서 서비스를 제거합니다.

주목할 점으로, 백도어의 자가전파 기능을 통한 이후 감염을 방지하기 위해, 위의 작업을 수행하기 전에 운영체제의 내장 방화벽(“Firewall”)을 활성화해야 합니다. 또한, 특정 네트워크 포트(135, 137, 139, 445)에 대한 인바운드 정보 흐름을 차단하는 규칙을 만들어야 합니다.

DIRTYMOE (PURPLEFOX) 악성코드를 활용한 UAC-0027 공격 탐지

우크라이나 사이버 위협 환경에서 UAC-0027 그룹의 출현은 그룹의 성공적인 2,000개 이상의 장치 컴프로마이즈 시도로 인해 수비자들에게 극도의 대응을 요구합니다. SOC Prime Platform은 보안 팀에게 DIRTYMOE (PURPLEFOX) 악성코드를 활용한 UAC-0027 적대자 활동에 대한 능동적인 사이버 방어를 강화하기 위한 많은 벤더 비종속 탐지 알고리즘을 제공합니다. 플랫폼에 로그인하고 아래 링크를 따라가 CERT-UA 경고에 언급된 최신 공격들을 탐지하기 위한 그룹 관련 태그 ‘UAC-0027’로 필터링된 전 Sigma 규칙 컬렉션을 확인하세요.

DIRTYMOE (PURPLEFOX) 악성코드를 사용하여 UAC-0027 공격 탐지를 위한 Sigma 규칙

탐지 스택은 MITRE ATT&CK® 에 매핑되어 있으며, 일상적인 탐지 엔지니어링 절차에서 수비자들을 지원하기 위해 수십 개의 보안 분석 플랫폼 전반에 걸쳐 사용할 수 있습니다.

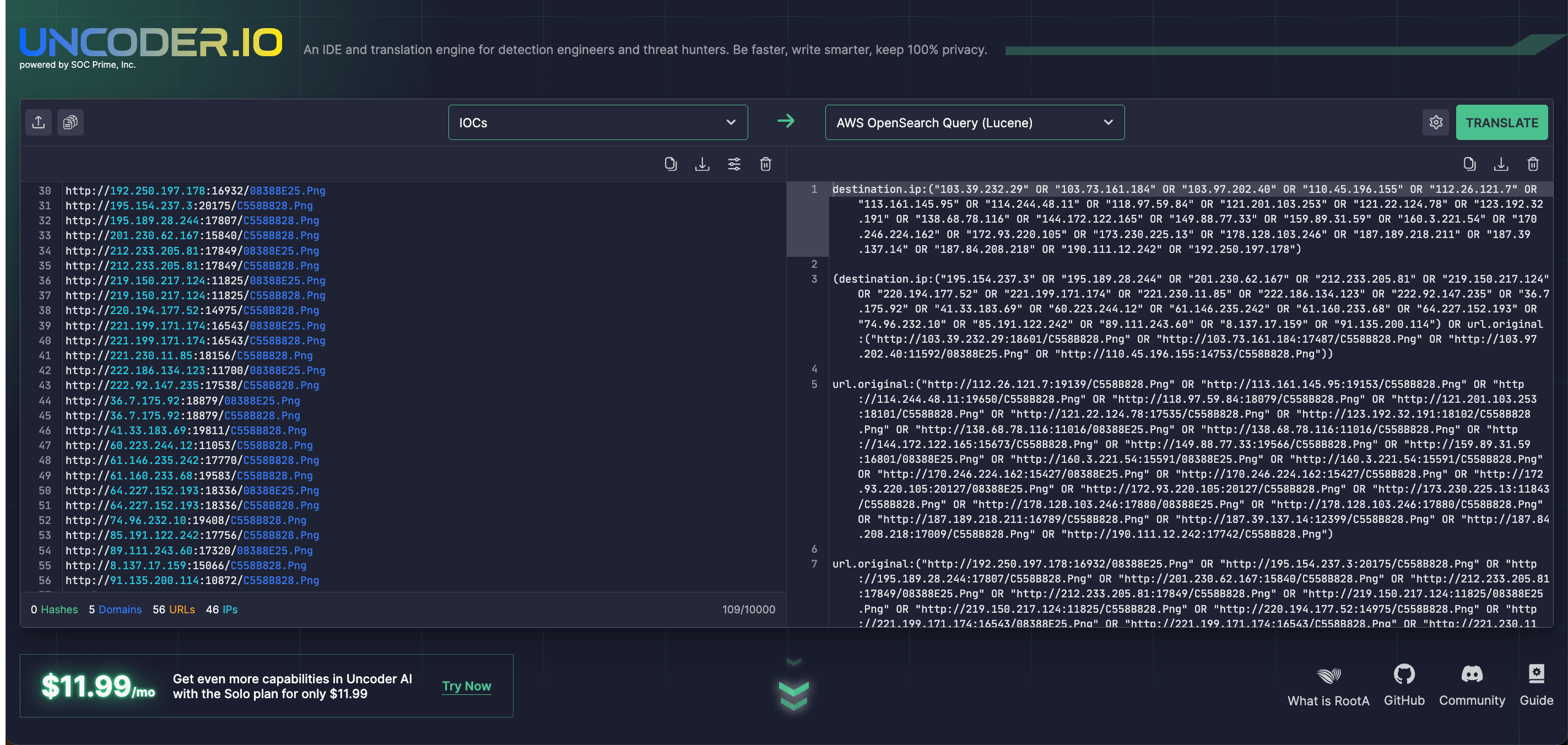

보안 엔지니어들은 또한 Uncoder IO 에 의존하여 자동으로 패키지화할 수 있습니다 CERT-UA 보고서의 위협 인텔 을 여러 SIEM 및 EDR 환경에 맞춰진 맞춤형 IOC 쿼리로 변환합니다, 단순화된 위협 조사용으로.

DIRTYMOE (PURPLEFOX) 악성 샘플을 사용하는 모든 종류의 공격을 사전에 방어하기 위해, 사이버 보안 전문가들은 세계 최대 SOC 콘텐츠 라이브러리에서 더 많은 탐지 알고리즘을 이용할 수 있습니다. 아래의 탐지 탐색 버튼을 클릭하여 CTI 및 관련 메타데이터로 내용을 풍부하게 한 DIRTYMOE (PURPLEFOX) 탐지를 위한 Sigma 규칙을 얻으세요.

MITRE ATT&CK 컨텍스트

보안 엔지니어들은 또한 최신 CERT-UA 경고에 제공된 UAC-0027 공격 세부 정보를 확인할 수 있습니다. 관련 Sigma 규칙에 연결된 적대자 TTP의 포괄적인 목록에 접근하기 위해 아래 표를 탐색하여 철저한 분석을 지원하세요: