먼저, 이전 기사에 대한피드백과 댓글에 감사드립니다. 이론이 실제로 어떻게 적용되는지를 보는 것은 매우 흥미로웠습니다.기사 게재 후, 탈로스의 동료들이 서명 적용 결과를 공유했습니다. 모든 샘플은 VirusTotal에서 테스트되었으며, 다음 표에 기록되어 있습니다:

| # | 해시 | 평가 |

| 1 | 해시: b13c462151177a1ef112ae938ed6a52f26195d9759017cce1c82840069fb9ba6 이름: Win32/TrojanDropper.Binder.NBH파일 제출: 21.12.2013 20:30 |

43 / 54 |

| 2 | 해시: 03c4ca20c96633f5e9b53026cb737bd9befa2f8701b057a4abf06d180de3c356 이름: Win32/Adware.Virtumonde파일 제출: 24.03.2014 3:43 |

51 / 56 |

| 3 | 해시: 3bf213c1e8ec915cf5bca3ab97158337832cb6dd66438e22650d9e7825fc0d33 이름: Gen:Variant.Graftor.161021파일 제출:07.03.2016 20:56 |

11 / 53 |

| 4 | 해시: 3e69db57ebbd14115ce2371527d4da503854ef55b9898547a50be2b90140c811 이름: Win32/TrojanDropper.Agent.DGO파일 제출: 31.10.2011 16:20 |

52 / 56 |

| 5 | 해시: 04b1059085af0a345ffbe3cb110a910e1f92ad586c63f078bb0555e7c2cbcc4f 이름: Win32/Dumaru.AF파일 제출: 08.06.2009 20:37흥미로운 샘플 이름: 장민 웜/Sramota.akb |

49 / 56 |

| 6 | 해시: 8b6ba59b291826109e76757a87b52c8499ab250f0bc18de81117ff816b0bc732 이름: Win32/Dumaru.Y파일 제출: 10.04.2009 19:02 |

46 / 56 |

| 7 | 해시: 9ec01dab187f3578a42b0a2317e1927d311a0d7b958bfb999d6413fd70f786fa 이름: a variant of Win32/Kryptik.AXDV파일 제출: 07.03.2016 15:58 행동: 175.41.29.181:80 |

45 / 56 |

| 8 | 해시: 9f3d6ac4bddec3f9b568147ce8430daa75417c0ea6741dcd24664838de81b222 이름: a variant of Win32/Alinaos.B파일 제출: 07.03.2016 8:40 흥미로운 샘플 이름: Kaspersky Trojan.Win32.Bublik.drvb |

37 / 54 |

| 9 | 해시: b0d6e3a685e6e004087b1306c60aea544d333bf1c9d6454e22e98ef05097ed64 이름: Win32/AutoRun.Agent.AFJ파일 제출: 14.05.2012 7:42흥미로운 샘플 이름: Baidu-International Trojan.Win32.Zapchast.aews |

51 / 54 |

| 10 | 해시: 7568e3e71607e2b2c76ac4836c4284fe8561388b335442f4a5ecbae78ea48079 이름: Trojan.Win32.Monderb.bifs파일 제출: 18.06.2011 8:17 |

40 / 56 |

| 11 | 해시: 425336c65bd42720330c09f1ae8128ac9120257032db51bbd7f900f419c5d14a 이름: Win32/Dumaru.Z파일 제출: 10.04.2009 18:56 |

48 / 56 |

| 12 | 해시: 555928dddb20eab93858a2d815ce50a9315444be0c938cc4d7e8cc7ee3df18d3 이름: Win32/TrojanDownloader.Small.OC파일 제출: 10.12.2007 3:54 |

46 / 55 |

| 13 | 해시: a0acc7a856dfec11d4f89dc42a46661d01006dc2e0fdbb20e82d00aeba3c3160 이름: Win32/TrojanDownloader.FakeAlert.AQI파일 제출: 04.07.2011 11:45 |

50 / 56 |

| 14 | 해시: b3546dc1244113cd5c14ba99aa2b98f2476fdfbddb36482ed624641b4b83d4ef 이름: Win32/Agent.QXQ파일 제출: 07.03.2016 17:20 |

20 / 55 |

| 15 | 해시: cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 이름: Win32:Blackenergy-N Drp파일 제출: 07.03.2016 20:53 |

3 / 54 |

| 16 | 해시: f85e08a0d957be9eeb1d133e5a6c08a8c648c9310b9060ba7a986bb4e8d246f7 이름: Trojan.Win32.Generic!BT파일 제출: 07.03.2016 22:29 |

20 / 56 |

| 17 | 해시: ffc0e20dee78732ca31069738217a3aa5e9559a349fdf8f62325c3cec54e9171 이름: Win32/PolyCrypt파일 제출: 08.03.2016 13:06 |

29 / 57 |

As you can see from the table, we have 7 samples that had first appeared on the VirusTotal in the last couple of days.

The oldest sample is more than 8 years old.

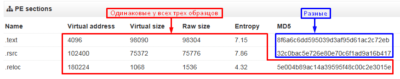

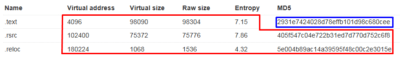

There is one sample that is identified only by three anti-virus solutions – cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 – and one of those solutions classifies it as BlackEnergy:

하루 전 나타났습니다:

하루 전 나타났습니다:

나는 당신에게 이 테이블에 당신의 샘플을 채워넣고 사냥에 참여하라고 제안합니다. 가장 오래된 샘플과 얼마나 다른 샘플을 “잡을” 수 있는지 보는 것이 흥미로울 것입니다. 해시는 댓글에 바로 쓸 수 있습니다. 나는 새로운 샘플에 대한 “사냥”이 더 흥미로운 패턴을 드러낼 것을 희망합니다.

3월 11일 업데이트

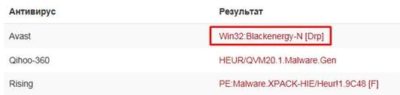

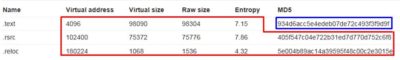

우리는 세 개의 샘플을 더 받았습니다. 바이러스 이름, 파일 크기 및 다른 매개변수를 기반으로 보면 같은 소스 코드의 변형을 다루고 있다는 것이 확실합니다. 비록 앞서 언급했듯이 기사에 대한 이 샘플들의 공통 속성은 동일한 해시(8 바이트)입니다. 따라서 우리는 이것이 단순한 서명이 어떻게 세 개의 샘플을 코드 무기화 단계에서 타겟에 전달되기 전에 처리하는 도구와 연결시키는데 도움을 줄 수 있는 또 다른 예시라는 것을 관찰할 수 있습니다. 그래서 코드 변형에도 불구하고 이것은 초기 분석 단계에서 더 일찍 감지될 수 있습니다.

| # | 해시 | 평가 |

| 1 | 해시: 3b69f60d97f9363c0b14edbd33adddc387d78064700c1d13fbdd68f7267e5020 이름: Win32/AutoRun.Agent.AFJ파일 제출: 06.03.2016 11:22:44 흥미로운 샘플 이름: Kaspersky Trojan.Win32.Zapchast.aews |

42 / 53 |

| 2 | 해시: 045f1df82f5e3dd04337edc87a5795645a2598b7f8410c59330d02b18404e4ac 이름: Win32/AutoRun.Agent.AFJ파일 제출: 06.03.2016 22:38:02 흥미로운 샘플 이름: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

| 3 | 해시: cf29a099172755733aeb7a0b9eeeacb3f5b02ea833c5010c2ee2ed85fa07e698 이름: Win32/AutoRun.Agent.AFJ파일 제출: 07.03.2016 20:31:02 흥미로운 샘플 이름: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

물론, 내가 개발한 Yara 서명이 마법 같은 역할을 하지는 않지만, 그러한 간단한 방법으로 전체 패턴을 드러내는 흥미로운 관찰을 수행하는 데 도움이 됩니다, 일종의 리트머스 검사와 같은 것입니다.

물론, 내가 개발한 Yara 서명이 마법 같은 역할을 하지는 않지만, 그러한 간단한 방법으로 전체 패턴을 드러내는 흥미로운 관찰을 수행하는 데 도움이 됩니다, 일종의 리트머스 검사와 같은 것입니다.