SOC Prime에서는 더 많은 보안 전문가들이 Threat Detection Marketplace에 참여할 수 있도록 하여 SaaS 콘텐츠 커뮤니티의 성장을 촉진하기 위한 방법을 끊임없이 모색하고 있습니다: https://tdm.socprime.com/

전 세계 5,000개 조직에서 거의 10,000명 이상의 보안 전문가와 연결되는 커뮤니티의 힘을 믿으며, 사이버 공격에 대항하는 막대한 자원으로서 역동적으로 확장되고 있습니다.

SOC Prime의 새로운 소식을 확인하세요.

개인 이메일을 이용한 간소화된 등록 절차 및 무료 접속

효율적인 Threat Detection Marketplace 경험을 위해 간소화된 등록 절차를 소개하게 되어 기쁩니다. 이제 이메일 주소로 전송된 OTP를 이용하여 플랫폼에 가입하여 비밀번호 수고를 덜고 플랫폼 시작 경험을 더욱 빠르게 할 수 있습니다.

대다수의 플랫폼 기능에 대한 유연성을 늘려 더 개인화된 Threat Detection Marketplace 경험을 제공하고 있습니다. 로그인 절차를 위한 보안 비밀번호를 설정하고 싶은 사용자는 프로필 설정에서 바로 설정하거나 새로운 비밀번호로 변경할 수 있습니다.

더불어 Threat Detection Marketplace에 대한 무료 접근 기회를 더 많이 공개하게 되어 기쁩니다. 최근에 기업 이메일 대신 개인 이메일을 사용하여 커뮤니티에 가입할 수 있는 기능을 도입했습니다. 개인 이메일로 등록한 무료 사용자는 Threat Detection Marketplace 기능 및 콘텐츠 보기에는 일정한 제한이 있으나, 플랫폼 능력을 살펴보기에 적합한 Limited Community Access 구독을 받게 됩니다. 언제든지 클릭 몇 번만으로 기업 이메일 주소로 변경하고 무료로 Community 구독으로 업그레이드 할 수 있습니다.

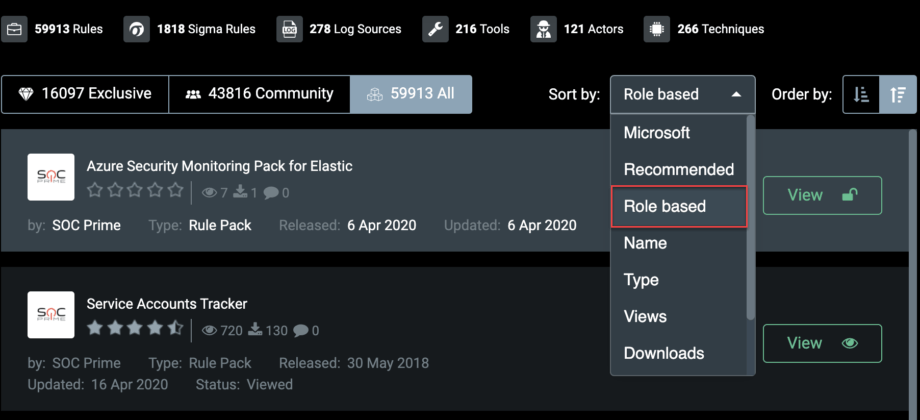

역할 기반 플랫폼 경험

이번 달에는 보안 전문가들이 자신들의 역할에 적합한 특정 콘텐츠를 얻는 데 도움이 될 개선 사항을 도입했습니다. 새로 출시된 향상된 등록 절차를 통해 사이버 보안 분야에서 가장 일반적인 15개의 직무 중 자신의 직무를 지정할 수 있게 되었으며, 여기에는 CISO, SOC 매니저, 정보 보안/사이버 팀 리드, 레드 팀 전문가, 위협 헌터, 취약성 관리 전문가, SOC 분석가, SIEM 콘텐츠 개발자 등이 포함됩니다.

사용 가능한 역할 및 역할 기반 Threat Detection Marketplace 경험에 더할 수 있는 활용 사례 및 플랫폼 기능을 명확하게 이해하기 위해, 여기를 확인하세요.

이 전문 프로필을 기반으로 Threat Detection Marketplace의 콘텐츠 부스팅 기능을 향상시켰습니다. 사이버 위협 인텔리전스 분석가로 자신을 정의한 사용자는 과거 IOC 매칭 및 TTP 기반 탐지를 위한 쿼리와 같은 전문 필요에 따라 콘텐츠가 부스트된 것을 보게 됩니다. 선택된 정렬 옵션은 검색 페이지에서 역할 기반.

로 표시됩니다. 더욱 개인화된 검색 경험을 위해, 업데이트된 부스팅 기능은 등록 과정에서 지정된 사용자의 플랫폼 선호도에 따라 정렬된 콘텐츠도 표시합니다.

Threat Detection Marketplace의 새로운 통합 및 통합 강화

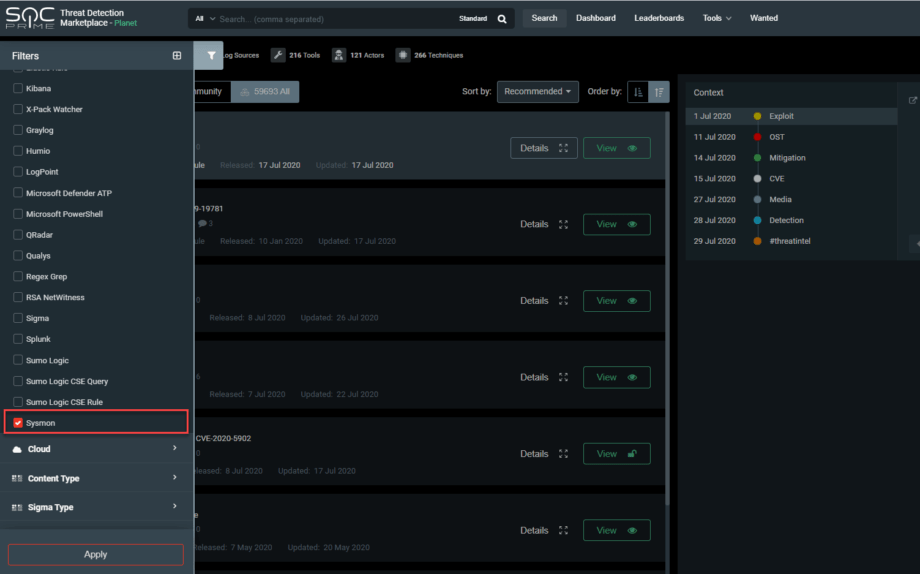

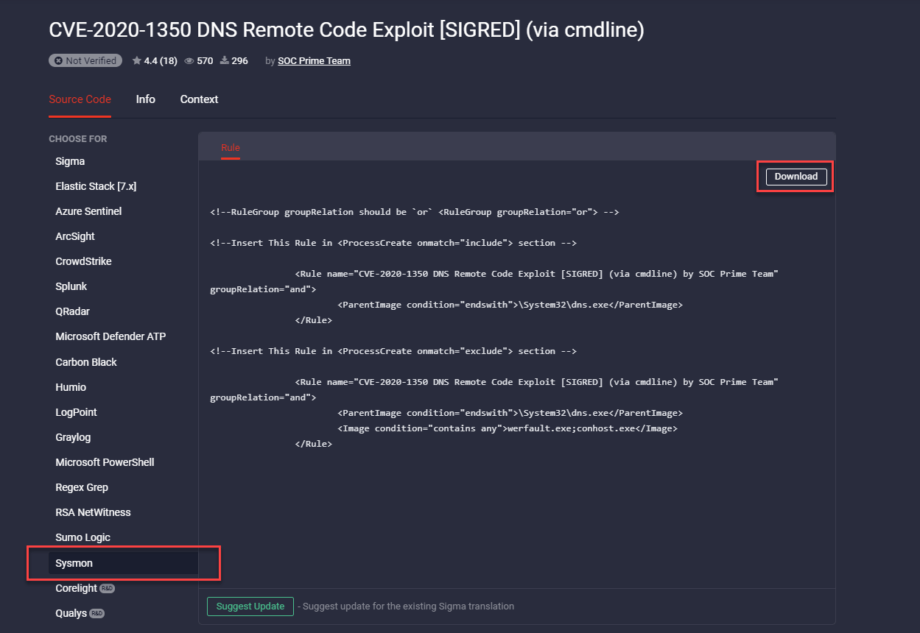

Sysmon 통합

SOC Prime은 Threat Detection Marketplace 플랫폼에 더 많은 유연성을 추가하기 위해 다양한 SIEM, EDR, NSM 솔루션에 대한 지원을 지속적으로 확장하고 있습니다. 최근 Sysmon에 대한 지원이 추가되어 보안 전문가들이 이 플랫폼을 위한 위협 탐지 콘텐츠를 활용할 수 있습니다. 이제 Sysmon 을 플랫폼 필터 패널에서 선택하고 적용 버튼을 클릭하여 직접 Sysmon 구성 파일에 적용할 수 있는 플랫폼 전용 위협 탐지 콘텐츠를 즐기세요. button, and enjoy your platform-specific threat detection content that you can apply directly to your Sysmon configuration file.

규칙 페이지에 다운로드 버튼을 추가하여 플랫폼 전용 위협 탐지 콘텐츠의 효율적인 배포를 Sysmon 구성 파일에 추가했습니다.

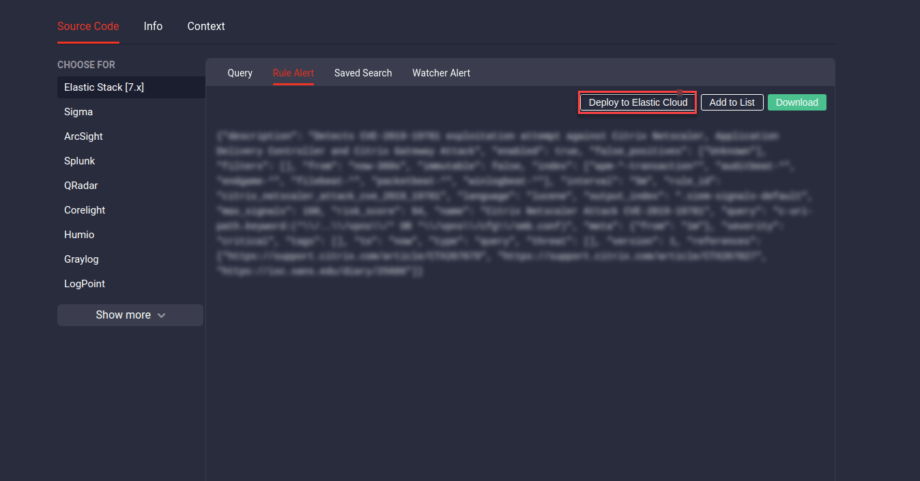

Elastic Cloud 통합

8월에 Threat Detection Marketplace 플랫폼을 Elastic Cloud 통합으로 풍부하게 개선했습니다. 이제 Kibana와 Elasticsearch 통합을 한 곳에서 구성하여 Elastic Cloud 구현 워크플로를 간소화하고 단일 클릭으로 Threat Detection Marketplace 규칙을 환경에 배포할 수 있습니다. Elastic Cloud 프로필을 구성하려면 플랫폼 통합 구성 설정에서 해당 탭을 선택하세요.

더 효율적인 위협 탐지 경험을 위해, 다음 콘텐츠 유형에 대해 규칙 페이지에서 바로 Elastic Cluster에 콘텐츠를 한 번의 클릭으로 배포할 수 있습니다:

- 규칙 알림

- 저장된 검색

- Watcher 알림

플랫폼 통합 구성: Azure Sentinel, Elastic Cloud, Sumo Logic의 API 프로필 공유 설정

또한, 플랫폼 통합 구성 Azure Sentinel, Elastic Cloud, Sumo Logic 플랫폼의 설정을 확장했습니다. 새로 추가된 공유 설정을 통해 설정된 API 프로필의 기업 전반 및 개별 접근 수준 간 전환을 할 수 있습니다. 기본적으로 API 구성 프로필은 작성자에게만 보이나, 이제 이 설정을 통해 구성된 프로필에 대한 기업 전반의 접근을 사용할 수 있습니다. ” 내 회사의 사람들과 공유 ” 체크박스를 선택하면 API 구성 프로필이 회사 전체에 사용 가능하게 됩니다.

SOC Prime Threat Detection Marketplace에 지금 참여하여 적극적인 익스플로잇 탐지를 촉진하고 최신 사이버 보안 뉴스를 따라잡으세요: https://tdm.socprime.com/