프로액티브 랜섬웨어 탐지는 방어자들의 최우선 과제 중 하나로 남아있습니다, 침투 복잡성 증가로 표시된 계속 증가하고 있는 고성능 랜섬웨어 공격으로. FBI와 CISA는 방어자에게 알립니다 스내치 랜섬웨어를 퍼뜨리는 사이버 공격의 증가하는 양에 대해. 스내치 랜섬웨어 운영자들은 약 5년 동안 사이버 위협 환경에서 주목을 받아왔으며, 최신 사이버 범죄 동향을 최대한 활용하기 위해 지속적으로 그들의 TTP를 업그레이드하고, 다른 악성 캠페인에서 활용된 여러 랜섬웨어 변종을 실험하고 있습니다.

스내치 랜섬웨어 탐지

최근 AA23-263A 경보로 다루어진 스내치 위협 활동자들의 지속적인 랜섬웨어 공격은 사이버 방어자들이 잠재적인 적대 활동을 방어하고 그들의 사이버 복원력을 향상시키도록 격려합니다. SOC Prime 플랫폼은 AA23-263A 경보에 나열된 공격 작전과 직접적으로 관련된 스내치 랜섬웨어 탐지를 위한 선별된 시그마 규칙 목록을 제공합니다. 해당 “AA23-263A” 태그로 필터링된 관련 시그마 규칙 전체 컬렉션을 자세히 드릴 다운하기 위해 아래 링크를 따르십시오:

지속성을 위한 수동 서비스 설치 가능성 (cmdline 통해서)

안전 모드 남용 가능성 (registry_event 통해서)

시스템 정지 또는 재부팅을 위한 강제 사용 셧다운 (cmdline 통해서)

의심스러운 Svchost 프로세스 (process_creation 통해서)

의심스러운 Bcdedit 실행 (cmdline 통해서)

의심스러운 VSSADMIN 활동 (cmdline 통해서)

모든 탐지 알고리즘은 MITRE ATT&CK 프레임워크, 맞춤형 인텔리전스로 강화되어 있으며, 업계를 선도하는 클라우드 및 온프레미스 언어 형식으로 자동 변환됩니다.

계속해서 사이버 보안 자세를 개선하고자 하는 진보적인 조직은 스내치 랜섬웨어 공격 탐지를 위한 시그마 규칙 전체 컬렉션도 탐색을 환영합니다. 해당 그룹의 몇 년간의 공격 작전을 다루고 있습니다. 탐지 탐색 버튼을 클릭하여 관련 SOC 콘텐츠에 접근하고 그와 연결된 CTI를 깊이 탐구하십시오.

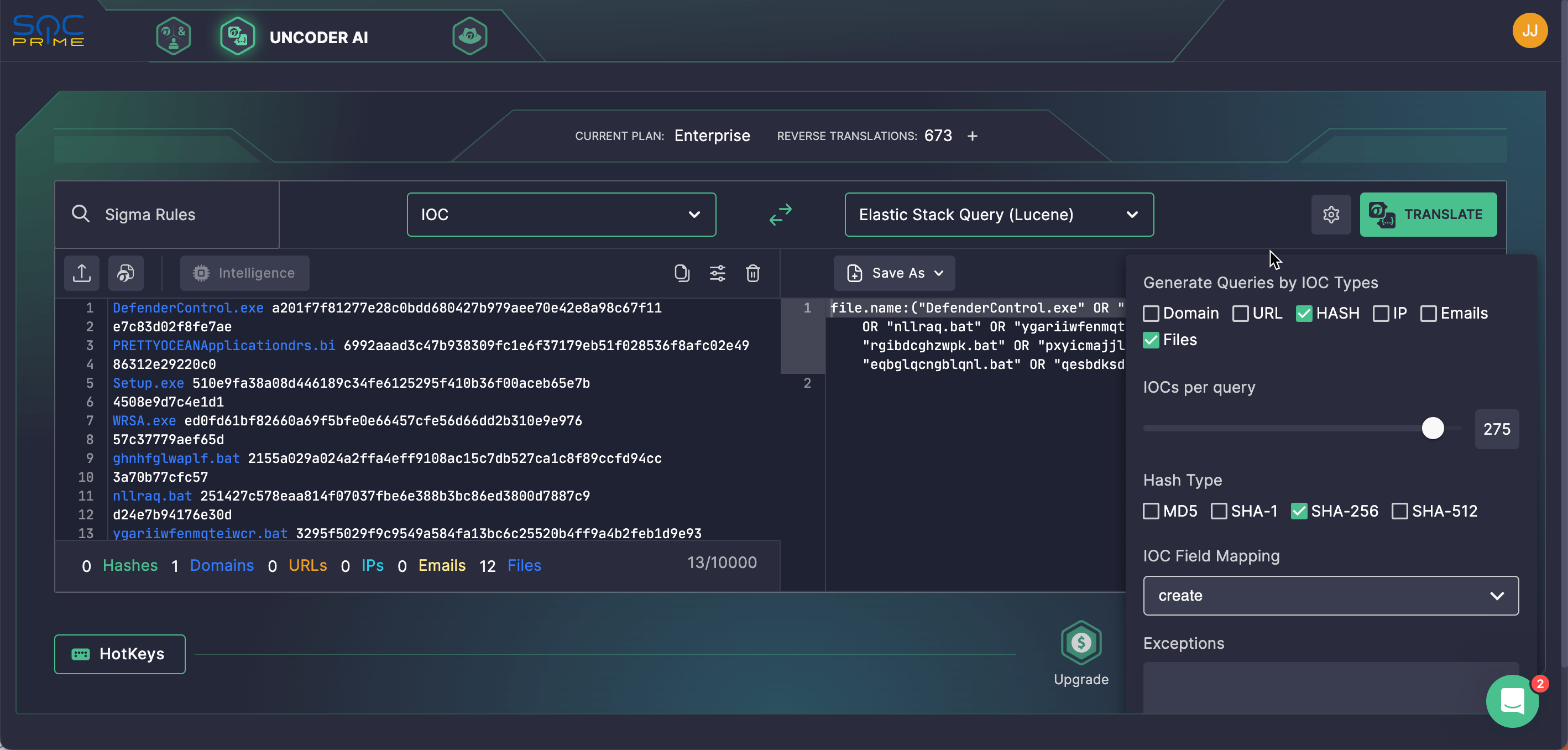

보안 엔지니어들은 FBI 연구를 통해 얻은 и Snatch IOCs를 사냥할 수도 있습니다. 공동 CSA을 활용하세요 Uncoder AI 를 파일, 도메인 및 기타 관련 IOCs를 환경에서 즉시 실행할 수 있는 성능 최적화된 검색 쿼리로 자동 파싱하십시오.

스내치 랜섬웨어 설명

2023년 9월 20일에, FBI와 CISA는 공동 사이버 보안 경고를 발표했습니다 증가하는 스내치 랜섬웨어 배포 위험에 대해 전 세계 사이버 방어자 커뮤니티를 경고하며.

이 악성 활동과 연관된 해킹 그룹은 2018년 사이버 위협 분야에 모습을 드러냈으며, 스내치 랜섬웨어 공격의 첫 번째 피해자는 미국의 조직이었습니다. 초기에는, 해킹 집단은 그 지도자 중 한 명에게 주어진 별명에 기반하여 “Team Truniger”로 알려져 있었으며, 이 지도자는 이전에 GandCrab RaaS와 협력자로서 일한 적이 있었습니다. 스내치 랜섬웨어 운영자들은 기기를 안전 모드로 재부팅할 수 있는 능력으로 돋보이는 맞춤형 랜섬웨어 반복을 적용합니다. 이는 활성화된 서비스의 수가 제한될 때 파일을 암호화할 수 있게 함으로써 탐지를 피할 수 있게 합니다.

2021년 중반부터, RaaS 비즈니스 모델을 이용하는 적들은 지속적으로 상대 툴킷과 여러 산업 부문을 겨냥한 공격의 범위를 확장해왔습니다. 사이버 보안 연구자들은 2023년 초여름부터 스내치 랜섬웨어 공격의 최근 급증을 모니터링해왔습니다.

스내치 위협 행위자들은 방위 산업 기지, 식품 및 농업, IT 분야를 포함한 여러 산업 벡터를 타겟팅하며, 중요한 인프라를 무력화하려고 합니다. 적들은 데이터를 탈취하고 타겟으로 한 사용자에게 협박 블로그를 통해 훔친 데이터를 공개하겠다고 위협하며 몸값을 요구합니다. 또한, Nokoyawa 및 Conti.

같은 다른 랜섬웨어 계열과 연관된 유출 데이터도 활용합니다. 적들은 원격 데스크톱 프로토콜(RDP)에서 보안 결함을 악용하고, 브루트 포스를 활용하며, 초기 접근을 얻기 위해 관리 자격 증명을 획득함으로써 피해자 네트워크에 접근하고 그들 내에 존재를 유지하는 데 여러 전술을 사용합니다. 손상된 환경 내에서 지속성을 유지하기 위해, 해커들은 관리자 계정을 악용하고 포트 443을 통해 C2 러시아와 관련된 서버와 연결을 구축합니다.

스내치 랜섬웨어 계열들은 데이터 탐색, 횡적 이동, 데이터 탈취 같은 여러 공격자 TTP를 활용합니다. 그들은 불법 작업을 수행하기 위해 “sc.exe” 도구를 윈도우 명령줄을 통해 시스템 서비스를 구성하고 관리하며, Metasploit 과 Cobalt Strike를 사용합니다.

랜섬웨어 배포의 초기 단계에서, 스내치 위협 행위자들은 탐지를 피하고 랜섬웨어를 떨어뜨리기 위해 악성 실행 파일을 실행하려고 보안 보호를 비활성화하는 단계를 밟습니다. 일단 실행되면, 스내치 랜섬웨어는 레지스트리 키를 수정하고, 시스템에 대한 정보를 수집하기 위해 다양한 내장 윈도우 도구를 적용하며, 실행중인 프로세스를 식별하고, 윈도우 배치 파일을 실행하기 위해 정상적인 프로세스를 생성합니다. 그리고 이러한 BAT 파일을 실행한 후, 적들은 그들을 영향을 받은 시스템에서 제거합니다. 스내치 해커들은 일반적으로 이메일 및 ID가 협박 블로그를 통해 제공된 Tox 플랫폼을 통해 피해자와 소통합니다.

스내치 랜섬웨어 침입 가능성을 줄이기 위해, 방어자들은 최신 공동 조언에서 제공된 완화 지침을 따르고, 원격 데스크탑 프로토콜 활동을 면밀히 모니터링하고, 데이터 백업을 보호하고, 피싱 공격에 대해 다단 인증을 활성화하는 등 기타 최상의 보안 관행을 권장합니다.

SOC Prime에서 여러분의 팀을 위해 800개 이상의 탐지 알고리즘 을 최신 및 기존 랜섬웨어 공격에 대비하여 활용하며 집단적 산업 전문 지식으로 뒷받침하여 조직을 보호하고 악성 사이버 활동을 적시에 식별하십시오.

MITRE ATT&CK 컨텍스트

위협 헌팅 절차를 간소화하고 스내치 랜섬웨어 공격에 대한 추가 컨텍스트를 얻기 위해, 연관된 ATT&CK 전술, 기술 및 하위 기술을 나열한 아래 표에 들어가세요:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter (T1059) | |

System Services: Service Execution (T1569.002) | ||

Defense Evasion | Masquerading: Masquerade Task or Service (T1036.004) | |

Impair Defenses: Safe Mode Boot (T1562.009) | ||

Credential Access | OS Credential Dumping: NTDS (T1003.003) | |

Impact | System Shutdown/Reboot (T1529) | |

Inhibit System Recovery (T1490) | ||