Sysmon 로그를 분석하는 더 일반적인 탐지 콘텐츠 외에도 기능이 있는 규칙에 계속 주목하고 있습니다. 오늘의 다이제스트에는 웹 서버 공격을 탐지하기 위한 두 개의 규칙, Outlaw 해킹 그룹 공격의 흔적을 발견하기 위한 규칙(1, 2)의 계속과 GRIFFON 백도어와 Qulab 트로이 목마를 발견할 수 있는 탐지 콘텐츠가 있습니다.

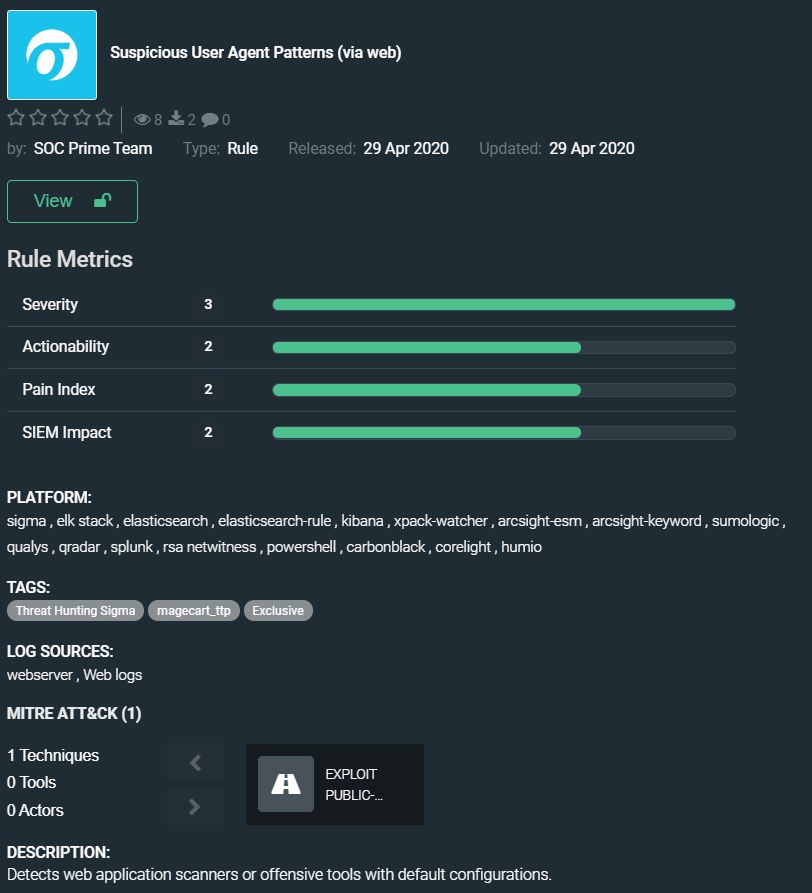

의심스러운 사용자 에이전트 패턴(via web) SOC Prime 팀에 의해

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

이 규칙은 웹 로그에서 의심스러운 사용자 에이전트를 찾아 기본 설정이 되어 있는 웹 애플리케이션 스캐너나 공격 도구를 탐지하는 데 도움이 됩니다.

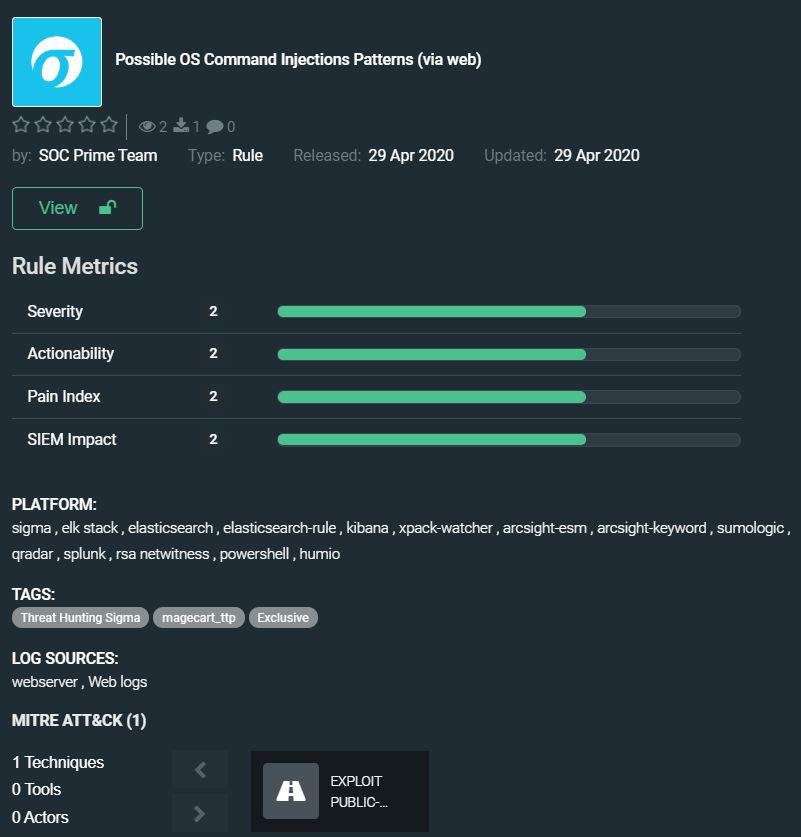

가능한 OS 명령어 삽입 패턴(via web) SOC Prime 팀에 의해

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

이 규칙은 악성 봇보다 훨씬 더 위협적인 위협으로부터 웹 서버를 보호하는 데 도움이 됩니다. 이를 통해 웹 서버에서 임의로 운영 체제 명령을 실행할 수 있는 쉘 삽입을 탐지할 수 있습니다. 쉘 삽입은 호스팅 인프라의 다른 부분을 손상시키고 조직의 네트워크 내의 다른 시스템까지 횡적 이동을 초래할 수 있습니다.

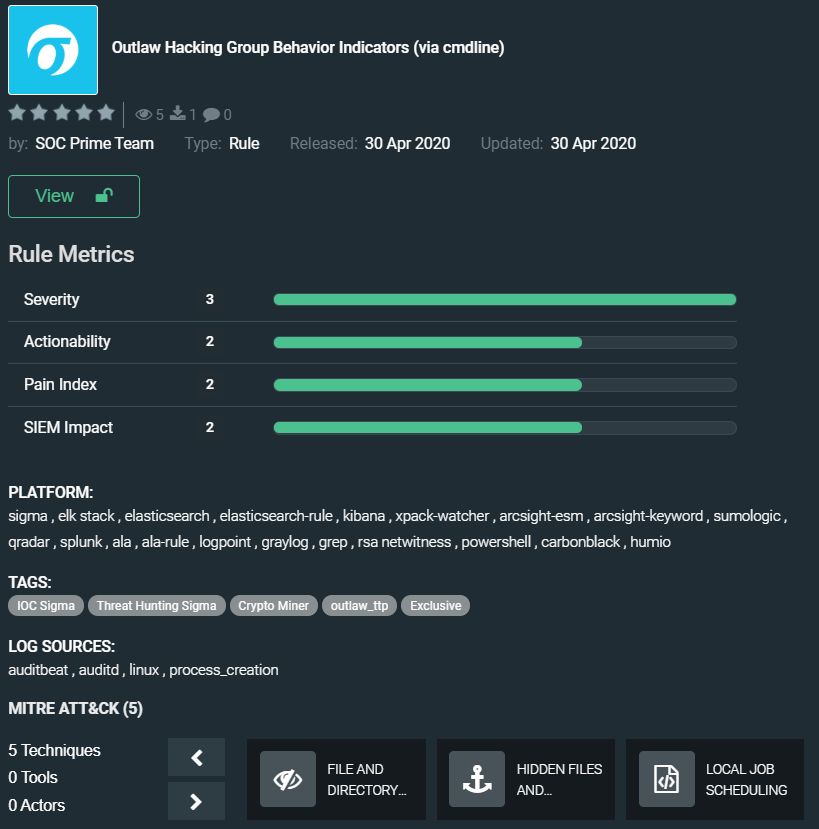

Outlaw 해킹 그룹 행동 지표(via cmdline) SOC Prime 팀에 의해

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

우리는 커뮤니티 시그마 규칙에 관한 게시물에서 이 그룹에 대해 자세히 썼습니다. Outlaw 해킹 그룹 행동 지표 규칙은 다른 규칙에서 감지되지 않는 악성 행동을 탐지하는 데 도움이 됩니다. 이 내용은 또한 더 많은 플랫폼에 번역되었습니다 범용 위협 사냥 시그마.

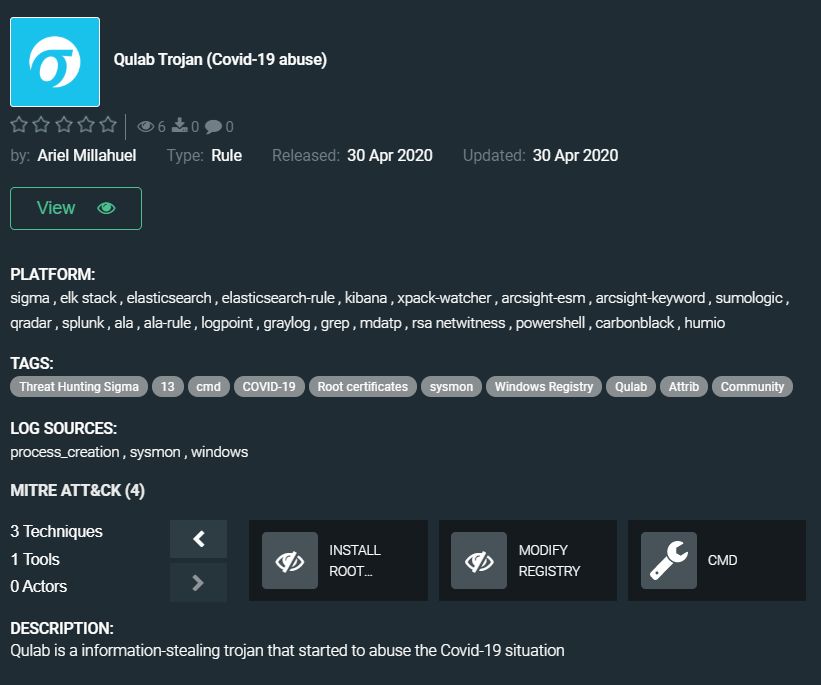

Qulab 트로이 목마 (Covid-19 악용) 아리엘 밀라휠 작성

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

아리엘의 새로운 규칙은 감염된 컴퓨터의 클립보드를 모니터하고 디지털 통화 거래와 관련된 정보를 교체하는 데 사용되는 Qulab 클리퍼 트로이 목마를 탐지하는 데 도움이 됩니다. 트로이 목마는 또한 공격받은 시스템에서 개인 데이터를 모으고 유출할 수 있습니다. Qulab 클리퍼는 해킹 포럼에서 배포되고 있으며, 연구자들은 COVID-19 대유행 중에 등장한 새로운 버전의 악성코드를 발견했습니다

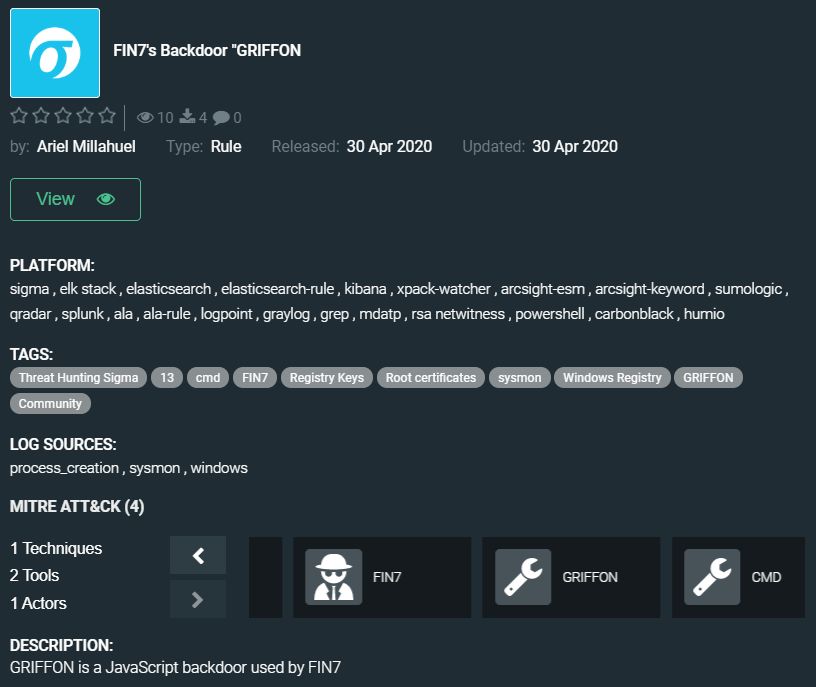

FIN7의 백도어 “GRIFFON 아리엘 밀라휠 작성

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The FIN7 그룹은 특별한 소개가 필요 없으며, 6년 넘게 전 세계 금융 기관을 공격해 왔으며, 그 지도자의 체포가 그룹의 해체로 이어지지 않았습니다. GRIFFON 자바스크립트 배포 백도어는 최근 공격에서 포착되었으며, 사이버 범죄자들은 활성 X 컨트롤을 악용하여 문서 내용이 활성화된 후 악성 매크로가 자동으로 실행되도록 합니다. 아리엘 밀라휠이 작성한 커뮤니티 위협 사냥 시그마 규칙은 해당 그룹이 사용하는 도구를 다운로드하고 정보를 수집하는 데 사용되는 GRIFFON 백도어의 특성을 포착합니다.

이 컬렉션의 규칙은 다음 플랫폼에 대한 번역을 포함하고 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: 코어라이트

MITRE ATT&CK:

전술: 초기 접근, 실행, 지속성, 방어 회피

기술: 공개 웹 애플리케이션 익스플로잇 (T1190), 명령 줄 인터페이스 (T1059), 파일 및 디렉터리 권한 수정 (T1222), 숨겨진 파일 및 디렉터리 (T1158), 로컬 작업 예약 (T1168), 스크립팅 (T1064), 루트 인증서 설치 (T1130), 레지스트리 수정 (T1112)

위협 보상 프로그램에 참여하여 유용한 탐지 콘텐츠를 작성 및 게시하고, 다음 주에 당신의 규칙이 다이제스트에 나타나고 인터뷰가 우리 블로그에 게시될 수 있습니다.

프로그램에 대해 더 알아보기: https://my.socprime.com/en/tdm-developers

우리의 최고 개발자와의 인터뷰 읽기: https://socprime.com/en/tag/interview/