이 요약에는 Threat Bounty Program 멤버와 SOC 프라임 팀의 규칙이 포함되어 있습니다.

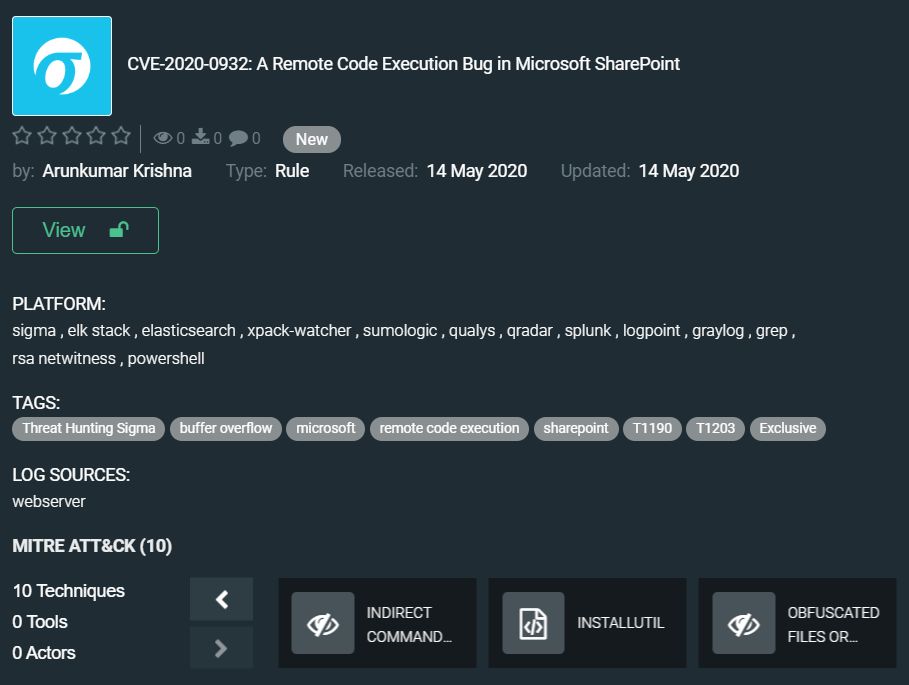

Arunkumar Krishna의 규칙으로 시작합시다. 이는 우리 규칙 요약에 처음 등장하는 것이며 CVE-2020-0932: Microsoft SharePoint의 원격 코드 실행 문제.

CVE-2020-0932는 4월에 패치되었으며, 인증된 사용자가 SharePoint 서버에서 임의의 코드를 실행할 수 있도록 합니다. SharePoint의 기본 설정은 모든 인증된 사용자가 이 취약점을 악용할 수 있도록 허용합니다. 이러한 문제들은 과거에 공격자들에게 인기가 있었기 때문에, 악용 시도를 발견할 수 있는 규칙이 유용할 것입니다: https://tdm.socprime.com/tdm/info/zzrJT94vXLN2/4iG6EnIBjwDfaYjKDnwP/

Arunkumar는 또한 이 취약점의 악용을 추적하는 YARA 규칙을 게시했습니다: https://tdm.socprime.com/tdm/info/vMZFVxJCHsrf/2uapEnIBv8lhbg_iH76X/

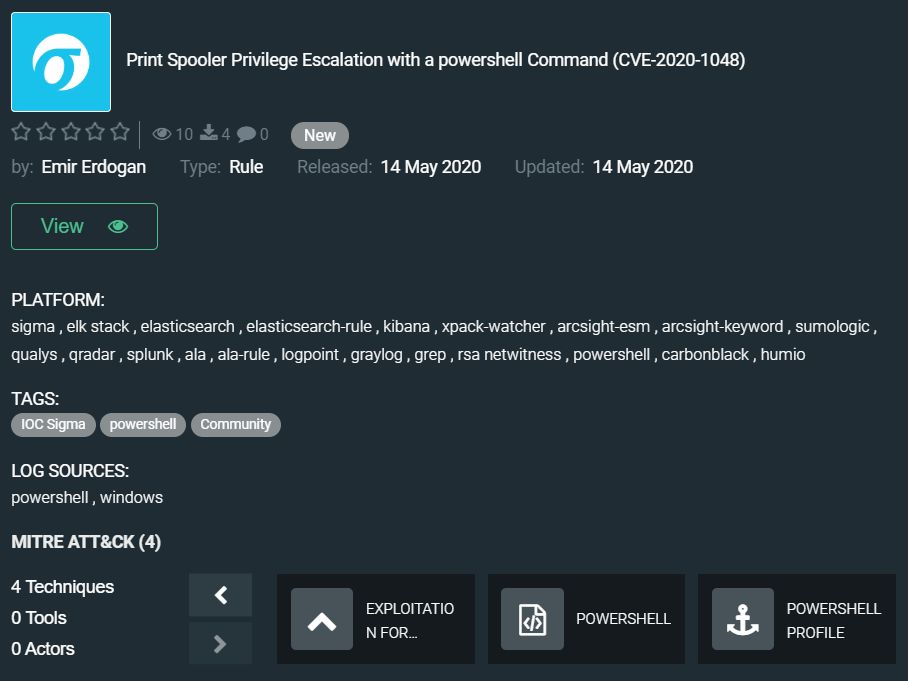

Emir Erdogan은 이번 주에 패치된 매우 새롭고 신선한 취약점에 대한 규칙을 발표했습니다 – Print Spooler 권한 상승과 파워셸 명령 (CVE-2020-1048). 공격자들은 이 취약점을 악용하여 악성 코드를 설치하거나, 데이터를 수정하거나, 전체 권한을 가진 새 계정을 만들 수 있습니다. 또한, 권한을 상승시키거나, EDR 규칙을 우회하거나, 지속성을 얻는 데 사용할 수 있습니다. 이 보안 결함에 대한 PoC 익스플로잇도 제공됩니다.

Emir Erdogan의 규칙은 커뮤니티 규칙이며 모든 등록된 TDM 사용자에게 제공됩니다. 확인해보세요: https://tdm.socprime.com/tdm/info/durVnL5VeTW2/d4y1EnIB1-hfOQirFzA6/

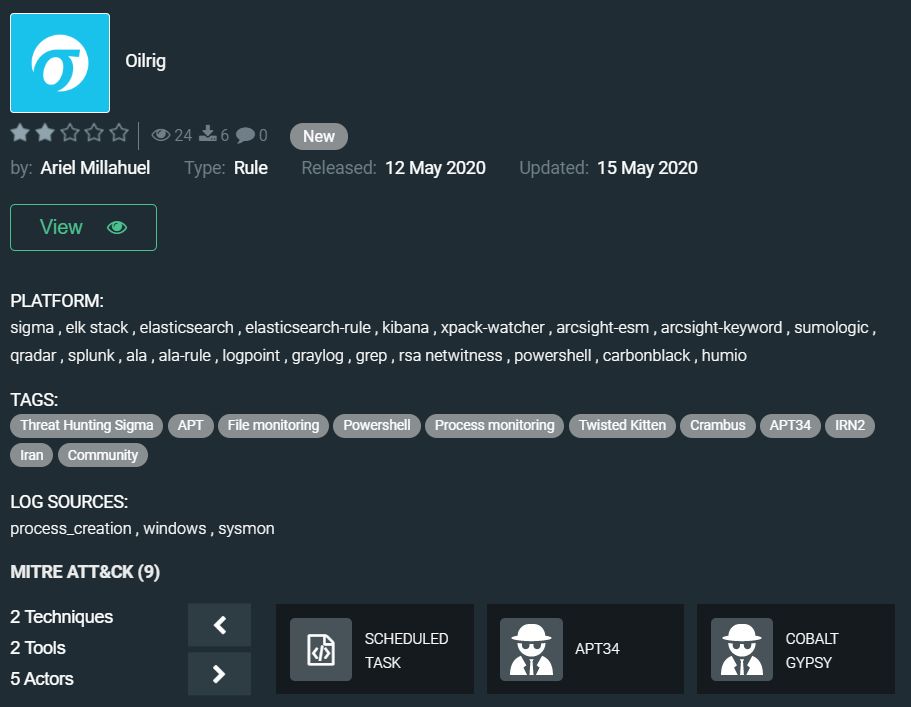

우리 요약의 다음 규칙은 가장 활발한 Threat Bounty Program 멤버 중 한 명에 의해 제출된 것으로, 그의 규칙은 매주 블로그에 나타납니다. 그의 인터뷰를 읽을 수 있습니다 여기. Ariel Millahuel의 새로운 커뮤니티 규칙은 Oilrig 사이버 스파이 활동을 발견합니다.

Oilrig 그룹은 APT34와 Helix Kitten으로도 알려져 있으며 2014년부터 이란 정부의 이익을 위해 사이버 공격을 수행해왔습니다. 그들은 중동에서 가장 활발하지만 올해 그들의 무기를 업데이트하여 미국 정부 기관을 공격합니다. 보안 연구자들은 이 APT 그룹과 관련된 새로운 도구를 정기적으로 발견하고 있습니다. Ariel이 발표한 규칙은 최신 발견을 기반으로 하며 귀하의 조직 네트워크에서 Oilrig 그룹 활동을 탐지할 수 있습니다: https://tdm.socprime.com/tdm/info/Nvw0NkZgaA6d/JCEsoXEBjwDfaYjK9SI6/

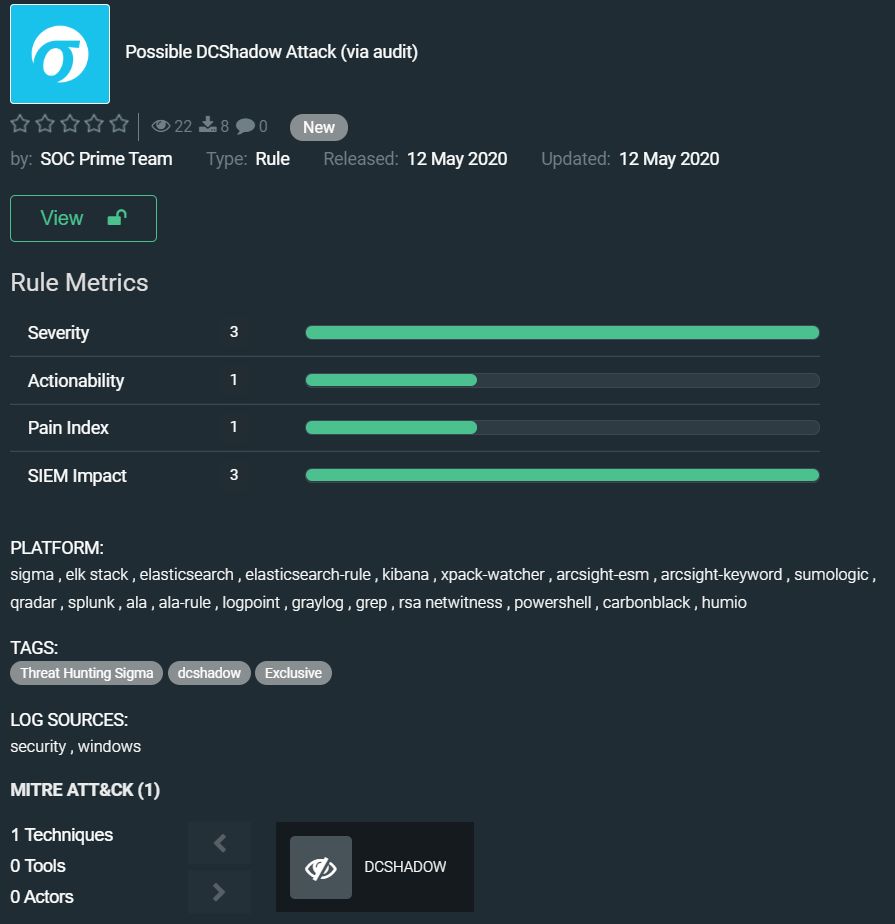

SOC 프라임 팀의 규칙은 Domain Controller(DC)에서 DCShadow 공격을 탐지합니다. 적대자는 Mimikatz 기능을 사용하여 가짜 Active Directory DC를 만들고 복제를 통해 정식 DC에 변경을 가할 수 있습니다. 이 공격에 대한 자세한 내용을 읽을 수 있습니다: https://attack.stealthbits.com/how-dcshadow-persistence-attack-works

다운로드 링크 가능한 DCShadow 공격 (감사를 통한) 여기에서 독점 규칙: https://tdm.socprime.com/tdm/info/i7cPkU1ko5H7/ATk-0G0BLQqskxffBI6L/

오늘 요약의 마지막 규칙은 지속성을 위한 REG.EXE 사용 가능성 (cmdline 통해) SOC 프라임 팀에 의해 만들어졌습니다. 현대 고급 악성 소프트웨어는 종종 Windows 레지스트리 를 사용하여 지속성과 파일 없는 실행을 수행합니다. 이 규칙은 감염된 호스트에서 발판을 마련하려는 시도를 탐지합니다: https://tdm.socprime.com/tdm/info/eri0Ie3zVuoB/hSGzwXEBjwDfaYjKpEI5/?p=1

이 컬렉션의 규칙은 다음 플랫폼에 대한 번역을 포함합니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

전술: 방어회피, 횡적 이동, 제어 및 명령, 초기 접근, 자격 증명 접근, 권한 상승, 실행

기법: 애플리케이션 액세스 토큰 (T1527) 데이터 난독화 (T1001), 공개 애플리케이션 악용 (T1190), 자격 증명 접근을 위한 악용 (T1212), 권한 상승을 위한 악용 (T1068), 원격 서비스 악용 (T1210), 파일 및 디렉터리 권한 수정 (T1222), 간접 명령 실행 (T1202), InstallUtil (T1118), 난독화된 파일 또는 정보 (T1027)