안녕하세요 여러분, 이번 주에도 다시 돌아와서 참가자들이 제출한 다섯 가지 새로운 규칙을 소개합니다. 위협 현상금 프로그램. 이전 요약본은 여기에서 확인할 수 있으며, 질문이 있으면 채팅으로 환영합니다.

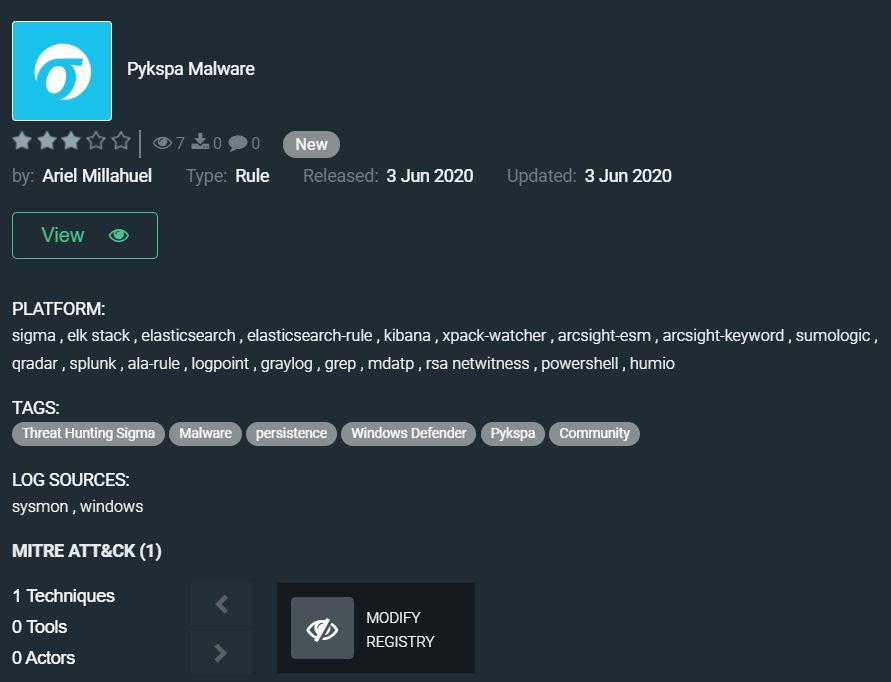

Pykspa 웜형 악성코드는 지속성을 유지하기 위해 스스로 설치될 수 있으며, 추가 명령을 위한 포트를 듣고, 시스템에 추가 악성 도구를 떨어뜨릴 수 있습니다. 이 악성코드는 대체 데이터 스트림에 파일을 생성하고, 클립보드 데이터 및 눌린 키보드를 읽는 등 탐색 작업을 수행할 수 있습니다. Pykspa는 또한 커서 이동 감지와 같은 회피 메커니즘을 포함하며 Windows Defender를 비활성화할 수 있습니다. Ariel Millahuel의 커뮤니티 위협 탐지 규칙은 악성코드를 탐지할 수 있도록 보안 솔루션을 지원합니다: https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1 https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

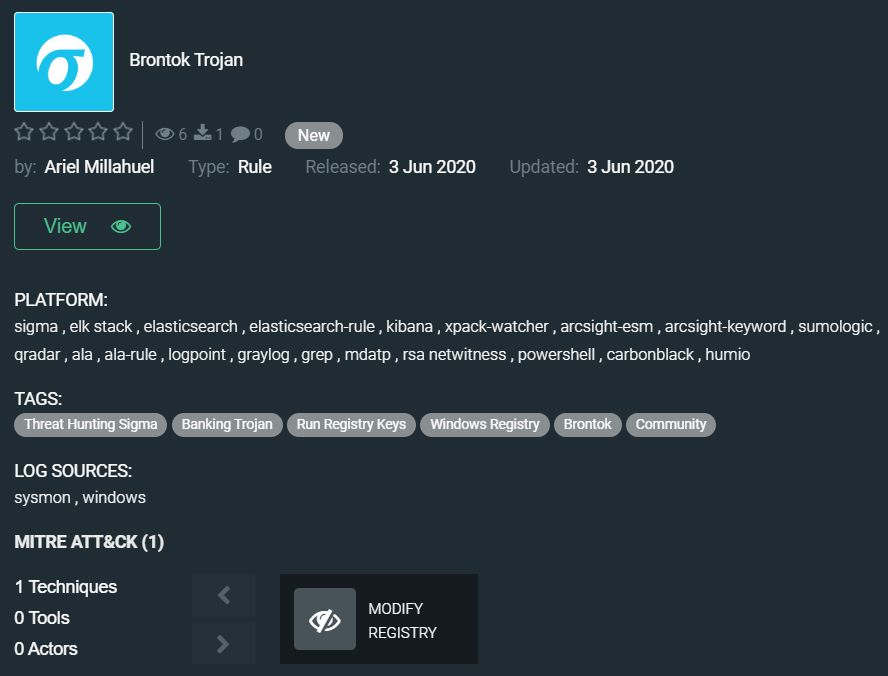

다음에 제시된 규칙은 또한 Ariel에 의해 제공되었습니다. 이 규칙은 아직 잘 알려진 사이버 범죄 조직과의 연결이 발견되지 않았지만, 올해 처음 등장한 Brontok 트로이목마를 탐지할 수 있습니다. 비록 미디어의 주목을 받지 못했지만, Brontok 트로이목마는 적극적으로 개발되어 실제 환경에서 사용되고 있습니다: https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

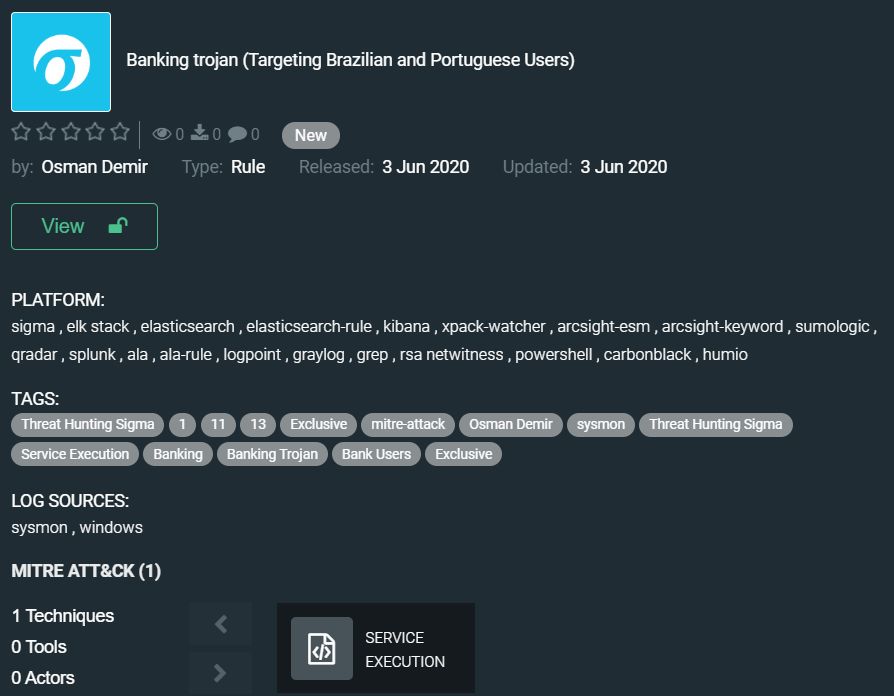

Osman Demir의 다음 규칙은 포르투갈 및 브라질의 특정 은행 조직 사용자에게 영향을 주기 위해 생성된 아직 이름 없는 뱅킹 트로이목마를 탐지하는 데 도움이 됩니다. 초기 설치 프로그램의 URL은 포르투갈 시민만을 대상으로 하는 피싱 및 악성 캠페인을 모으는 피드인 0xSI_f33d에서 처음 수집되었습니다. 이 트로이목마는 강력한 AntiVM 메커니즘과 ‘디바이스 소독’ 기능을 가지고 있으며 C2에서 수신한 명령을 통해 수행될 수 있습니다. OS 버전을 감지하고, 실행 중인 보안 프로그램(AV 등)을 수집하며, 실행 중인 프로세스에서 자체를 종료하고, 어떤 브라우저가 실행 중인지 확인하며, 은행 세부 정보를 수집하여 C2 서버로 보내기 위해 오버레이 창을 생성할 수 있습니다. 규칙을 확인하려면 여기로 이동하십시오: helps to detect the still unnamed banking Trojan that was created to impact users of a particular banking organizations in Portugal and Brazil. The URL of the initial installer was initially collected from the 0xSI_f33d – a feed that compiles phishing and malware campaigns targeting only Portuguese citizens. The Trojan has a strong AntiVM mechanism and a feature to “disinfect” the device (after a command probably received from C2). It can detect SO version, grab security programs that are running (AVs, etc), kill the Trojan itself from the running processes, check which browser is running, and create overlay windows to collect banking details and send them to the C2 server. Check the rule here: https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

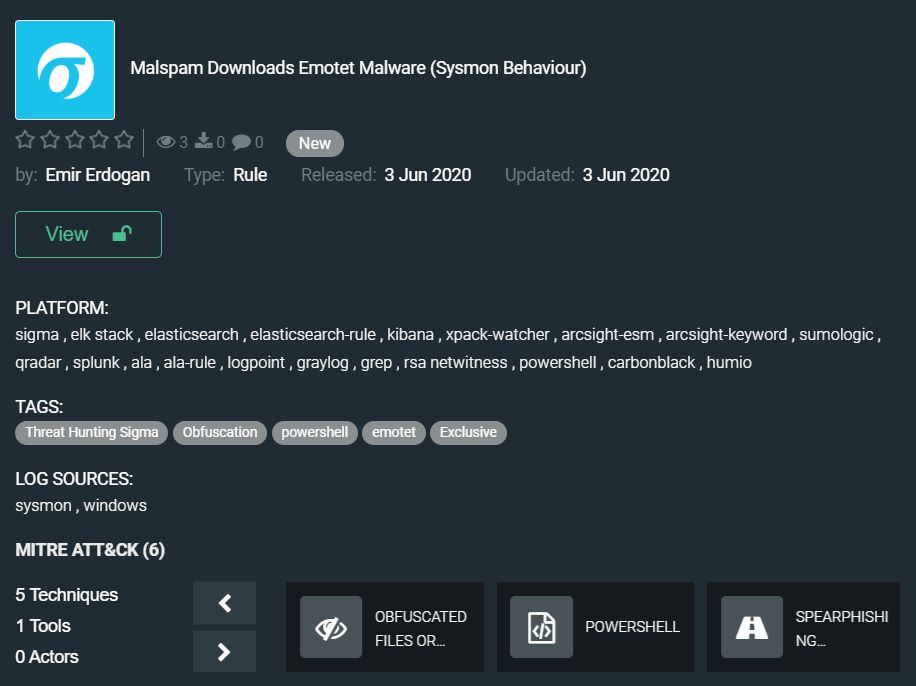

Emotet 악성코드는 비즈니스에 대한 가장 심각한 위협 중 하나이며, 이를 탐지하기 위한 규칙은 아무리 많아도 지나치지 않습니다. Emir Erdogan의 또 다른 위협 탐지 규칙은 이 위협을 공격 초기 단계에서 탐지하고 Emotet이 다음 단계의 페이로드를 전달하기 전에 손상된 시스템을 식별하는 데 도움을 줍니다: https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1 https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

이번 여름 휴가를 Emotet 봇넷의 제작자들이 무시하지 않기를 바랍니다. 여름 휴가 을 기대합니다. Emotet 악성코드를 탐지하기 위한 더 많은 규칙은 위협 탐지 마켓플레이스를 참조하세요.

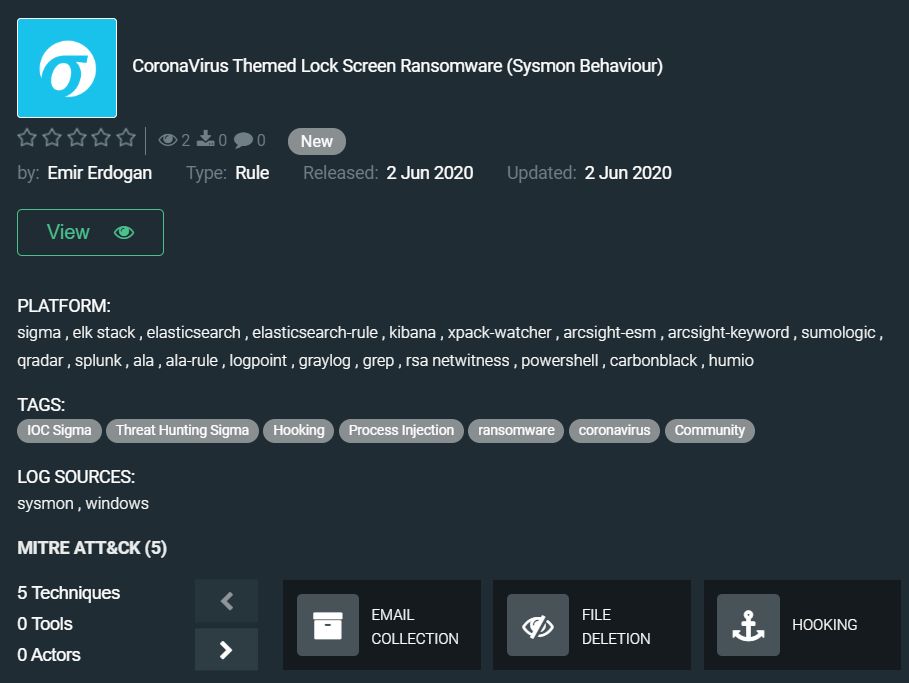

우리 컬렉션의 마지막 규칙은 또한 Emir Erdogan에 의해 출판되었습니다. 이 규칙은 한동안 사용되지 않았던 후 화면 잠금 랜섬웨어를 탐지합니다: https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

잠금 화면 랜섬웨어가 대부분의 랜섬웨어가 선택된 몇 가지 파일만 잠그는 대신 운영 체제를 잠그기 때문에 잠금 화면 랜섬웨어는 더 골치 아픕니다. 좋은 소식은 이 랜섬웨어의 운영자는 피해자에게 압박을 가하기 위해 데이터를 훔치지 않는다는 것입니다.

이 규칙들은 다음 플랫폼을 위한 번역본을 가지고 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

전술: 수집, 방어 회피, 지속성, 권한 상승, 자격 증명 액세스, 실행, 초기 접근

기법:

이메일 수집 (T1114), 파일 삭제 (T1107), 후킹 (T1179), 레지스트리 수정 (T1112), 프로세스 주입 (T1055), 명령줄 인터페이스 (T1059), 모호화된 파일 또는 정보 (T1406), PowerShell (T1086), 스피어 피싱 첨부 파일 (T1193), 스피어 피싱 링크 (T1192), 서비스 실행 (T1035)

다음 주에 다시 요약문을 기다려 주십시오.

PS

사이버 보안의 핫 뉴스에 대한 주간 토크를 놓치지 마세요: https://my.socprime.com/en/weekly-talks/

SOC Prime 팀의 주간 토크를 Andrii Bezverkhyi가 호스트하고, 우리 솔루션 아키텍트 Nate Guagenti 및 수석 위협 사냥 엔지니어 Adam Swan과 함께 시청하세요. 최신 TTP, APT 활동, 원격 근무 보안 과제와 관련된 현대적인 사이버 위협을 다루기 위한 실용적인 팁과 트릭을 논의할 예정입니다. 채팅하고 싶으신가요? 이 세션 동안 실시간 채팅을 통해 질문을 할 수 있습니다.

안전하게 지내세요!