최신 Rule Digest를 여러분께 소개하게 되어 기쁩니다. 이번에는 이전 다이제스트와는 달리, SOC Prime 팀만의 규칙으로 구성되어 있습니다. 이 주제는 cmdline을 통해 sysmon 로그를 분석하여 악의적인 활동을 찾는 데 도움이 되는 모든 규칙을 포함하고 있습니다.

그러나 Rule Digest로 직접 이동하기 전에, SOC Prime Threat Bounty Program 멤버들의 규칙들이 이번 주 우리 블로그에 게시되었습니다.

이번 주의 규칙: Turla Group 아리엘 밀라훌: https://socprime.com/blog/rule-of-the-week-turla-group/

탐지 콘텐츠: Scarab 랜섬웨어 아리엘 밀라훌: https://socprime.com/blog/detection-content-scarab-ransomware/

위협 사냥 콘텐츠: PipeMon 악성코드 탐지 아리엘 밀라훌: https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC 시그마: GreenBug APT 그룹의 활동 에미르 에르도안: https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

탐지 콘텐츠: Malspam이 Zloader 악성코드를 다운로드함 에미르 에르도안: https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

이제 이번 주의 다이제스트에 포함된 규칙을 살펴보겠습니다.

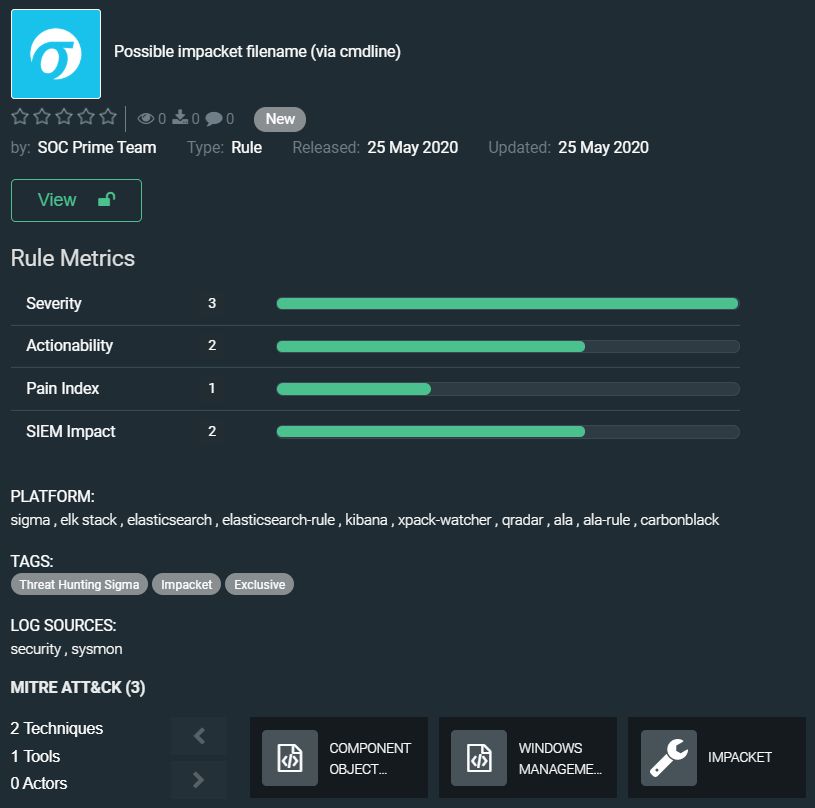

Impacket 파일 이름 가능성 (cmdline 활용) SOC Prime 팀

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacket은 프로그램적으로 네트워크 프로토콜을 구성하고 조작하기 위해 Python으로 작성된 오픈 소스 모듈 모음입니다. Impacket은 원격 서비스 실행, Kerberos 조작, Windows 자격 증명 덤핑, 패킷 스니핑 및 중계 공격 등을 위한 여러 도구를 포함합니다. 기본 파일 이름은 Windows 디렉터리(예: C:windows)에 있으며 __ + str(time.time())의 결과로 패턴 __#####를 포함합니다. 발견 항목은 비어 있을 수도 있으며 명령 결과(예: net/ipconfig/etc와 같은 발견 명령의 출력)를 포함할 수도 있습니다.

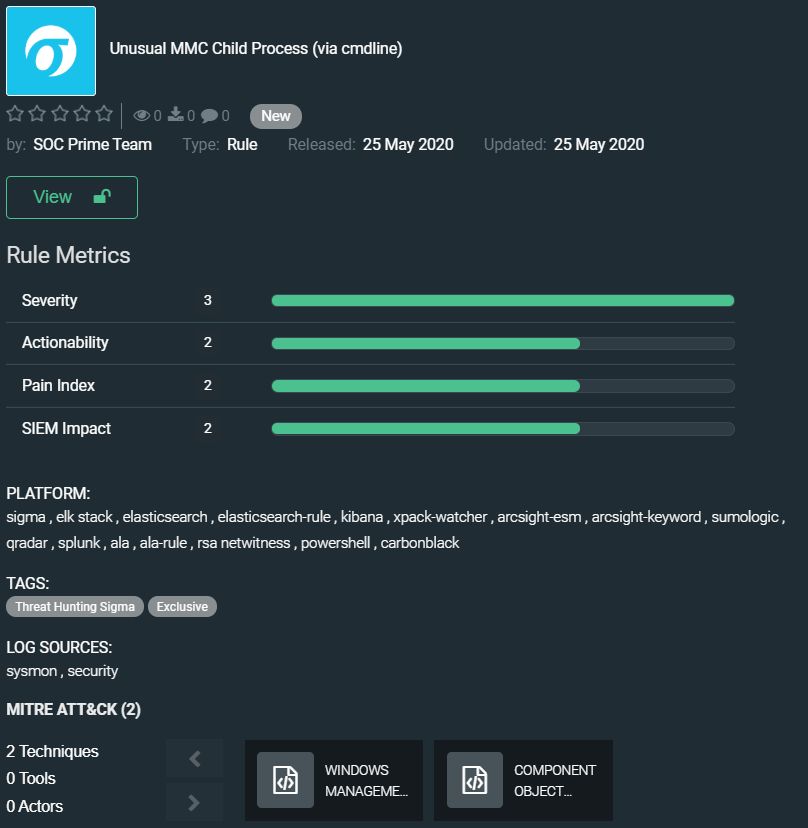

비정상적인 MMC 자식 프로세스 (cmdline 활용) SOC Prime 팀

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

Microsoft Management Console (MMC)는 시스템 관리자와 고급 사용자가 시스템을 구성하고 모니터링할 수 있는 인터페이스를 제공하는 Windows 운영 체제의 구성 요소입니다. MMC는 com/dcom을 통해 횡적 이동이나 프로세스 체인을 가장하는 데 악용될 수 있습니다.

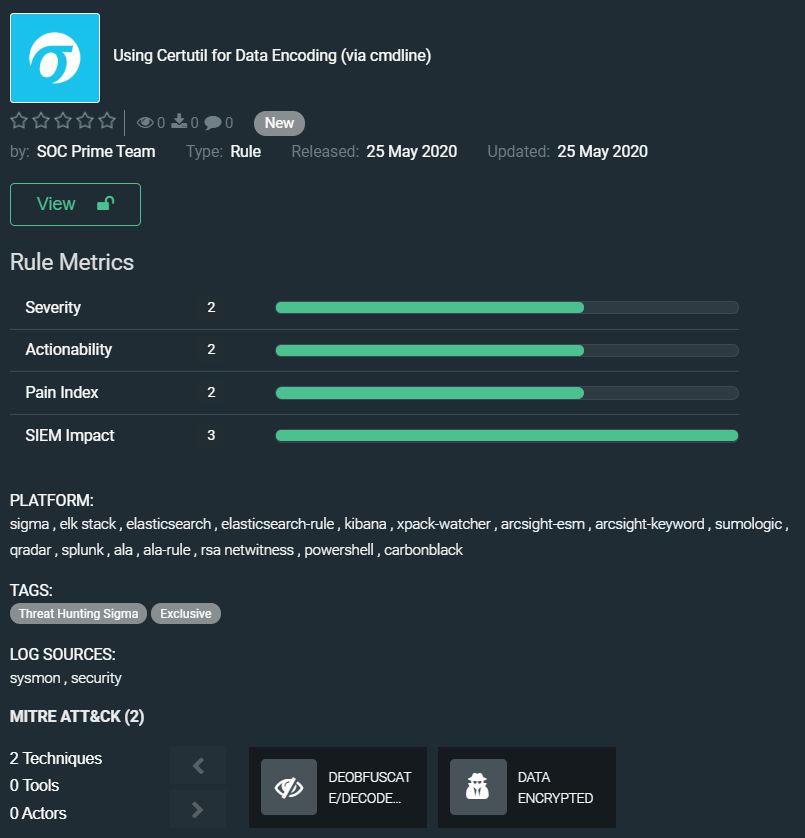

Certutil을 사용한 데이터 인코딩 (cmdline 활용) SOC Prime 팀

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exe는 Microsoft에서 인증 기관(CA) 데이터와 구성 요소를 조작하기 위한 관리자 명령줄 도구입니다. 여기에는 인증서와 인증서 체인의 검증, CA 설정 정보의 덤프 및 디스플레이, 인증 서비스 구성 등이 포함됩니다. CertUtil을 실행하려면 항상 최소 하나의 명령 옵션이 필요합니다. 이 옵션은 일반적으로 인증서에 수행할 작업 유형을 지정합니다. 이 규칙은 생활 환경을 악용하는 기법으로서 certutil의 사용을 탐지합니다.

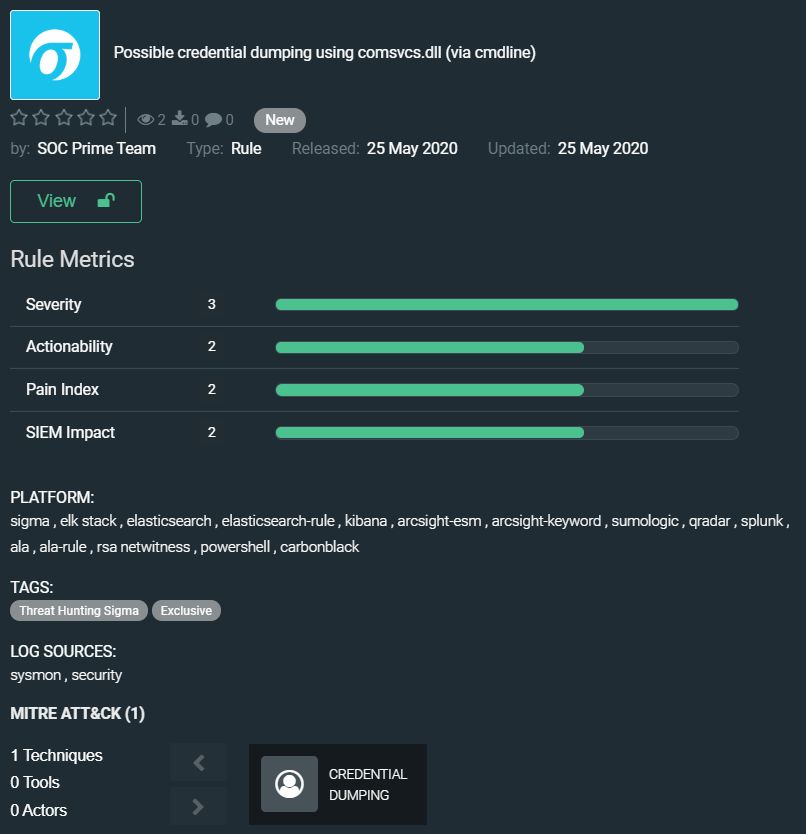

comsvcs.dll을 사용한 자격 증명 덤핑 가능성 (cmdline 활용) SOC Prime 팀

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

comsvcs.dll은 Microsoft Windows 운영 체제의 일부입니다. 악의적 사용자는 MiniDumpW라는 함수를 내보내는 이 Windows 기본 DLL을 악용할 수 있습니다. 따라서 rundll32.exe를 사용하여 LSASS를 포함한 프로세스의 MiniDump를 생성하는 것이 가능합니다. 이 규칙은 손상된 호스트에서 ‘comsvcs.dll’ 라이브러리를 사용하여 자격 증명을 덤핑할 때 이를 탐지합니다.

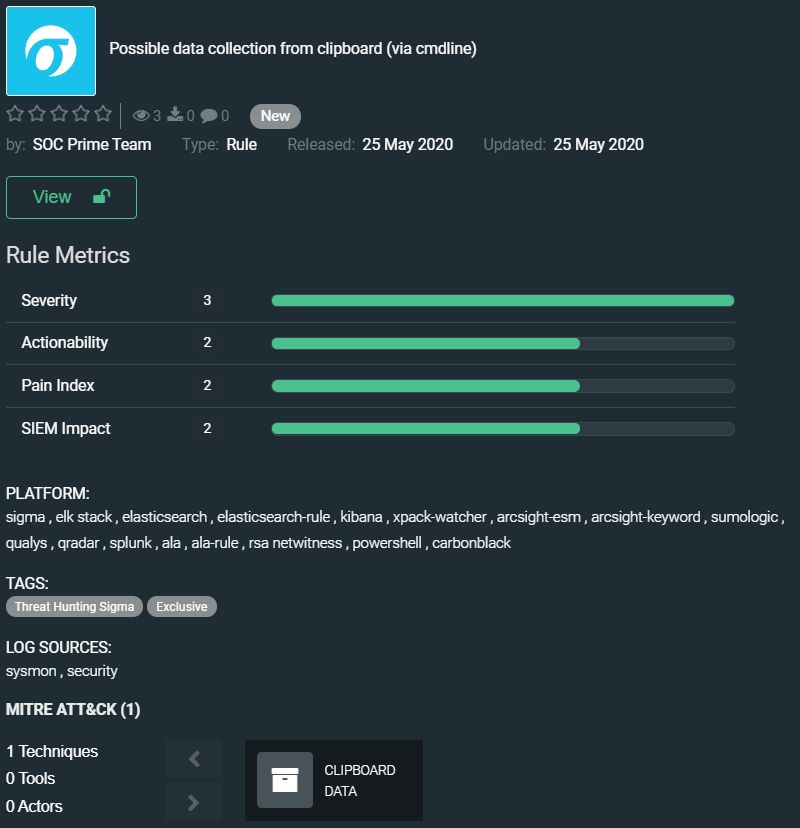

클립보드에서 데이터 수집 가능성 (cmdline 활용) SOC Prime 팀

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

적은 파워셸 cmdlet을 사용하여 타겟 호스트의 클립보드 내부 데이터를 수집할 수 있습니다. 이 규칙은 손상된 시스템을 나타내는 이러한 악의적인 활동을 탐지합니다.

이 컬렉션의 규칙은 다음 플랫폼에 대한 번역이 포함되어 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

전술: 방어회피, 실행, 지속성, 권한 상승, 발견, 횡적 이동, 데이터 유출, 자격 증명 접근

기술: Regsvr32 (T1117), Rundll32 (T1085), 소프트웨어 패킹 (T1027.002), 스크립팅 (T1064), 명령줄 인터페이스 (T1059), 레지스트리 실행 키 / 시작 폴더 (T1060), 프로세스 인젝션 (1055), 루트 인증서 설치 (T1130), 레지스트리 수정 (T1112), 레지스트리 조회 (T1012), 컴포넌트 객체 모델 및 분산 COM (T1175), Windows 관리 계측 (T1047), 파일 또는 정보의 난독화/디코드 (T1140), 데이터 암호화 (T1022), 자격증명 덤핑 (T1003)

다음 주에 있을 다이제스트를 기다려 주십시오.

PS

다음 웹 세미나를 놓치지 마세요 MITRE ATT&CK™ 및 시그마 규칙을 사용하여 적극적인 위협 사냥 활성화: https://my.socprime.com/en/webinar-using-mitre-att/

안전하게 지내세요!