SOC Prime의 Detection as Code 플랫폼은 협력적인 사이버 방어, 위협 탐지 및 발견을 위한 것으로, 더 간편하고 효율적인 사이버 방어 역량을 글로벌 커뮤니티에 제공하기 위해 지속적으로 발전하고 있습니다. 더욱 넓은 사이버 보안 대중에게 위협 탐지를 선보이기 위해 SOC Prime은 Quick Hunt를 도입했습니다. 이 최첨단 모듈은 초보자와 숙련자 모두가 세 단계로 최근 위협을 SIEM 및 EDR 환경에서 검색할 수 있도록 합니다.

한 번의 설정으로 원클릭 탐색 경험 활성화

SOC Prime 모듈의 초기 사용은 선택한 SIEM 또는 EDR에서 탐색 환경을 설정해야 합니다. 일회성 설정을 완료하면 Quick Hunt 사용자는 사전 구성된 환경에서 통합 장애와 구문 분석 문제 없이 사용 가능한 로그 데이터를 단일 클릭으로 탐색할 수 있습니다.

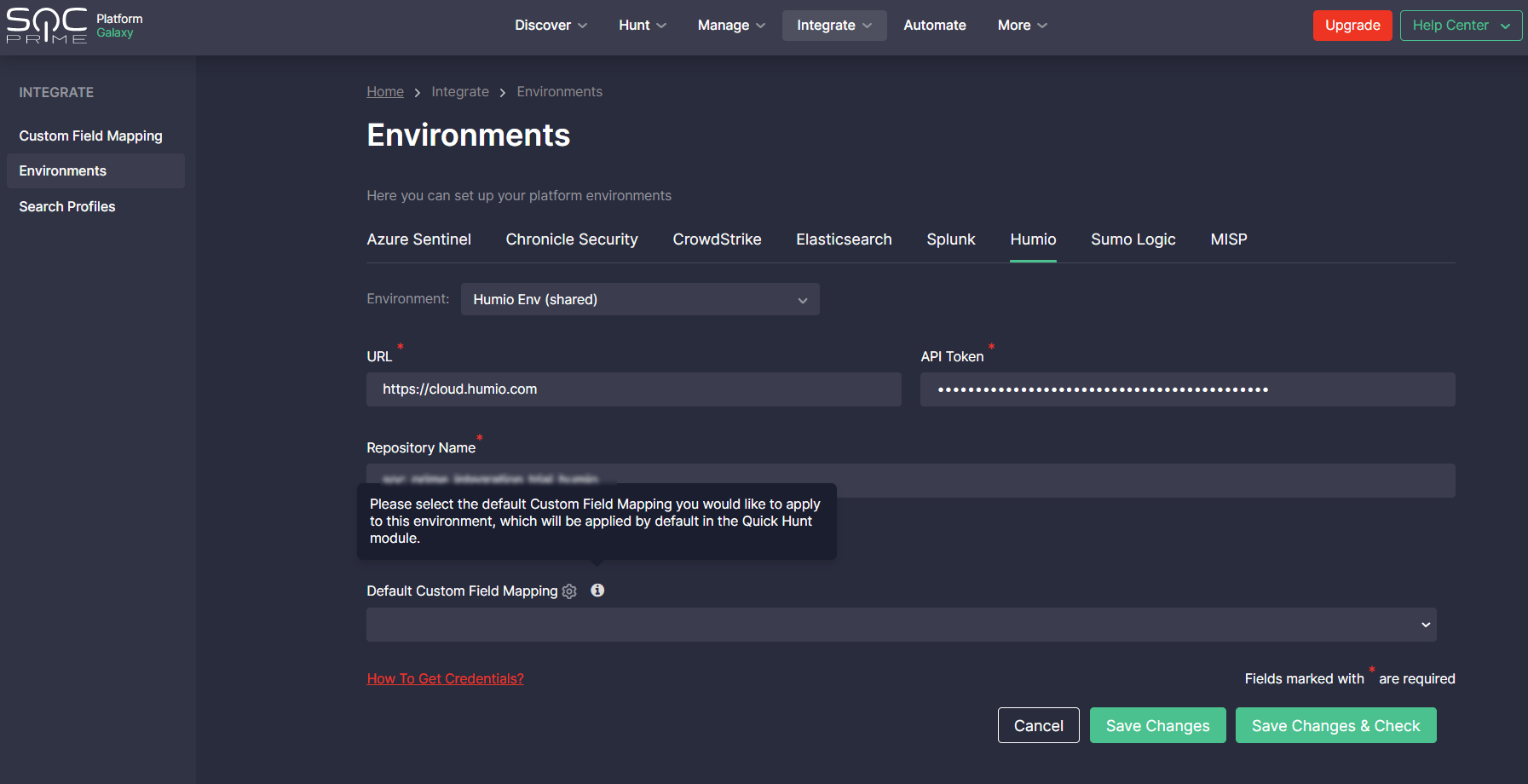

초기 설정을 위해, 통합 > 환경 으로 이동하여 SOC Prime의 Detection as Code 플랫폼에서 플랫폼 탭과 환경을 선택한 다음 다른 필수 필드와 함께 탐색을 위한 URL을 입력하십시오.

사용자 정의 로그 데이터에서 데이터 스키마 복잡성을 해결하기 위해 기본 사용자 정의 필드 매핑 프로필을 적용하거나 선택한 환경에 대해 새로 설정하십시오.

세 단계로 가장 관련 있는 위협 검색

Quick Hunt는 세 단계로 위협 조사를 그 어느 때보다 효율적으로 만듭니다:

- 가장 기대되는 위협에 대해 정보를 얻음

- 선택한 SIEM 또는 XDR에서 탐색 수행

- 동료와 피드백 공유

비즈니스에 가장 관련 있는 위협에 대한 정보 얻기

위협 탐지 마켓플레이스와 SOC Prime의 크라우드소싱 이니셔티브로 강화된 Quick Hunt는 최신 MITRE ATT&CK® 프레임워크 버전 10에 따라 연간 기하급수적으로 증가하는 130,000개 이상의 탐지와 함께 IT 위협, 엣지, 클라우드, SaaS, IaaS 및 PaaS 활용 사례를 다룹니다.

20,000명 이상의 사이버 보안 전문가와 SOC Prime의 추천 엔진에 의해 지원되며, 보안 팀은 즉시 비즈니스 요구 사항 및 사용 플랫폼에 가장 관련 있는 위협을 식별할 수 있습니다.

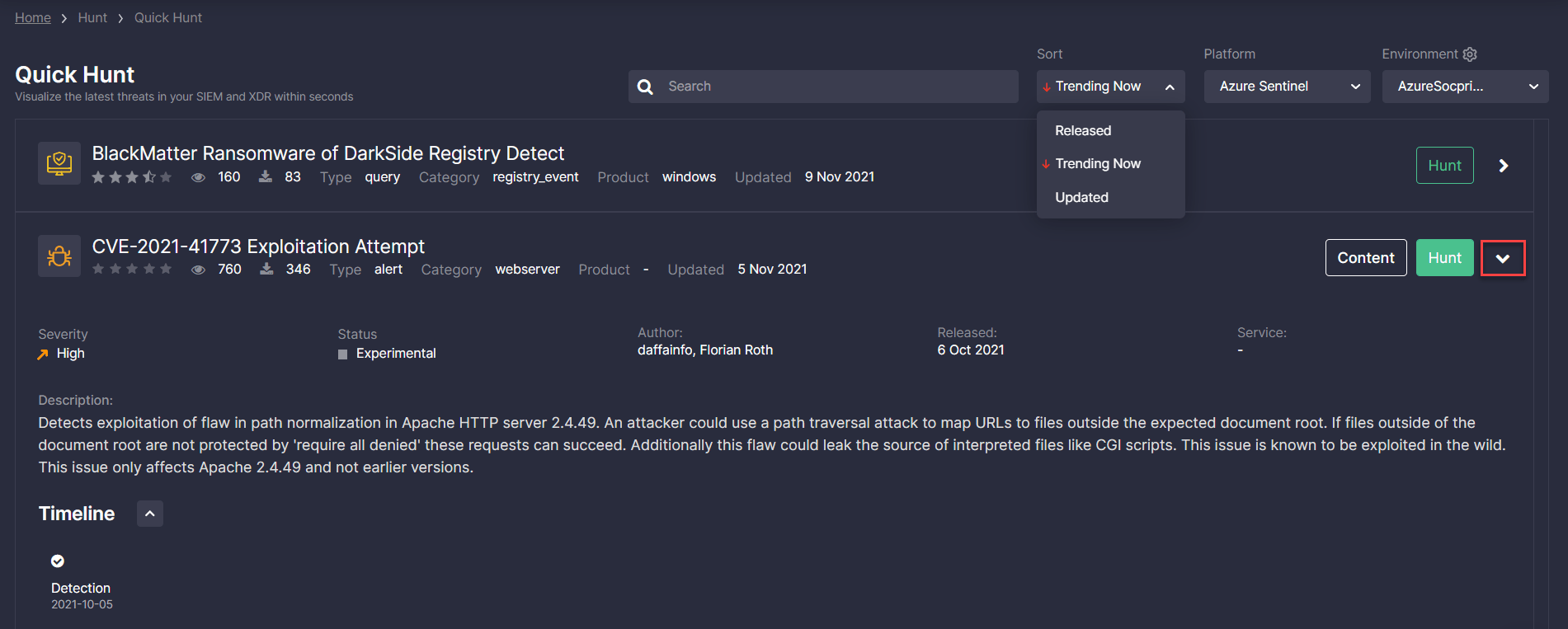

참고: 특정 플랫폼 및 환경에 맞춤화된 쿼리 목록을 보려면 목록에서 SIEM 또는 EDR 플랫폼을 선택한 다음 보안 요구에 맞는 사전 구성된 환경 을 선택하십시오.

보안 전문가는 콘텐츠를 최근 출시되었거나 마지막으로 업데이트된 탐지로 정렬할 수 있습니다.

특정 콘텐츠 항목과 연결된 사이버 위협 인텔리전스를 깊이 탐구하려면 보안 팀은 Hunt 버튼 옆에 있는 화살표 아이콘을 클릭하여 규칙 심각도, 미디어 언급, CVE 및 ATT&CK 링크, 로그 소스 유형 및 기타 콘텐츠 세부 정보를 탐색할 수 있습니다.

탐색 준비가 되면 2단계로 이동하십시오.

단일 클릭으로 SIEM 또는 XDR에서 탐색하기

선택한 쿼리를 사용하여 탐색 세션을 실행하려면 Hunt 버튼을 클릭하십시오. 시스템은 즉시 쿼리가 브라우저 주소 표시줄에 붙여넣어지는 사전 구성된 SIEM 또는 EDR 환경으로 리디렉션합니다. SOC Prime은 탐지 데이터를 저장하지 않으며, 인증은 지역적으로 수행되어 데이터 개인 정보 보호를 보장합니다. 모든 쿼리는 현재브라우저 세션 동안 실행되며 Quick Hunt 서버 측으로 전송되지 않습니다.

탐색에 대한 피드백 남기기

쿼리가 결과물을 내면 Quick Hunt 사용자들은 SOC Prime의 Detection as Code 플랫폼으로 돌아가 글로벌 커뮤니티와 동료들에게 피드백을 공유할 수 있습니다. 보안 실무자는 검색 경험을 히트 수로 평가하라는 요청을 받고, 자신만의 피드백을 남긴 후 다른 사용자로부터의 입력을 볼 수 있습니다.

제공된 피드백은 익명이며, 단일 목적 — 은 글로벌 사이버 보안 커뮤니티와 동료들이 쿼리의 중요성을 이해하는 데 도움을 주어 탐색을 더욱 효율적으로 만드는 것입니다. 커뮤니티 주도의 피드백 수집은 SOC Prime 팀과 크라우드소싱 Threat Bounty Program 개발자들이 지속적으로 탐지 품질을 개선하고 최신 위협에 대한 콘텐츠를 최신 상태로 유지하는 데 도움을 줍니다.

11월 22일, 2021 부터 Quick Hunt 모듈은 SOC Prime의 Cyber Monday 거래의 일부로 위협 탐지 마켓플레이스 콘텐츠 기반의 최고 등급 및 가장 트렌디한 커뮤니티 쿼리를 사용하여 무료로 무제한 탐색을 제공합니다. 프로모션 코드를 활성화하면 SOC Prime 사용자들은 기업 이메일 주소를 사용하여 2021년 12월 말까지 SIEM 또는 EDR 환경에서 무료로 위협을 검색할 수 있습니다. Cyber Monday 프로모션 참가자들은 SOC Prime 전문가와의 가이드 세션을 예약하여 모듈의 장점을 쉽게 활용할 수 있도록 탐색 환경을 설정할 수 있습니다. 우리의, the Quick Hunt module unlocks free unmetered hunts using top-rated and most trending Community queries from a wealth of Threat Detection Marketplace content base as part of SOC Prime’s Cyber Monday deal. By activating a promo code, SOC Prime users with a corporate email address can scan for threats free of charge in their SIEM or EDR environments by the end of December 2021. Participants of the Cyber Monday promotion can also book a guided session with SOC Prime experts, so they can easily set up a hunting environment to take advantage of the module. Stay tuned to our 블로그 에서 Cyber Monday 프로모션 시작을 놓치지 마세요!

원클릭 위협 탐지 가능성을 알아보고자 Quick Hunt 개요를 확인하십시오. 조직의 사이버 방어 역량을 가속화할 방법을 찾고 계십니까? SOC Prime의 Detection as Code 플랫폼에 참여하여 협력적인 사이버 방어, 위협 탐지 및 발견을 통해 보안 팀이 이전보다 더 쉽게, 빠르게, 그리고 효율적으로 공격을 방어할 수 있도록 지원하십시오.