Sophos에 따르면, 랜섬웨어 복구 비용은 2024년에 2.73백만 달러로 급상승하여 2023년 대비 500% 증가했으며, 사이버 공격의 증가하는 재정적 영향을 강조합니다. FBI, CISA, 그리고 MS-ISAC는 최근 Medusa 랜섬웨어에 대한 공동 자문을 발표했으며, 이는 2025년 2월 현재 중요한 인프라 부문에서 300명 이상의 피해자를 발생시켰습니다. 특히 Medusa 랜섬웨어는 MedusaLocker 와 연구에 따르면 Medusa 모바일 멀웨어 버전과는 다릅니다.

Medusa 랜섬웨어 탐지

랜섬웨어 운영은 계속해서 진화하고 있으며, 대기업부터 소규모 비즈니스까지 모든 규모의 조직을 대상으로 보다 정교해지고 있습니다. 최신 AA25-071A 자문 은 FBI, CISA, MS-ISAC가 제공하는 것으로, Medusa 랜섬웨어의 증가하는 위협을 강조하며, Medusa 뒤의 그룹이 이미 다양한 산업 분야에서 수백 명의 피해자를 대상으로 삼았다는 것을 밝힙니다. 조직에 대한 잠재적인 공격을 초기 단계에서 탐지하기 위하여, SOC Prime 플랫폼 은 Medusa 랜섬웨어 운영자와 관련된 TTP를 다루는 전용 규칙 모음을 제공합니다. 탐지 탐색 버튼을 눌러 실행 가능한 CTI로 강화된 규칙 모음에 액세스하고 고급 위협 탐지 및 사냥을 위한 전체 제품군의 지원을 받으세요.

모든 규칙은 다중 SIEM, EDR 및 데이터 레이크 솔루션과 호환되며 MITRE ATT&CK 프레임워크에 매핑되어 있습니다. 또한, 모든 규칙에는 위협 인텔 참조들, 공격 타임라인, 트리아제 권장 사항 등을 포함한 세부적인 메타데이터가 포함되어 있습니다.

옵션으로, 사이버 수비수는 “Medusa 랜섬웨어” 및 “AA25-071A” 태그를 적용하여 위협 탐지 마켓플레이스에서 컨텐츠를 필터링 할 수 있습니다. 또는 더 광범위한 “랜섬웨어” 태그를 사용하여 전 세계 랜섬웨어 공격을 다루는 탐지 규칙의 더 넓은 범위에 접근할 수 있습니다.

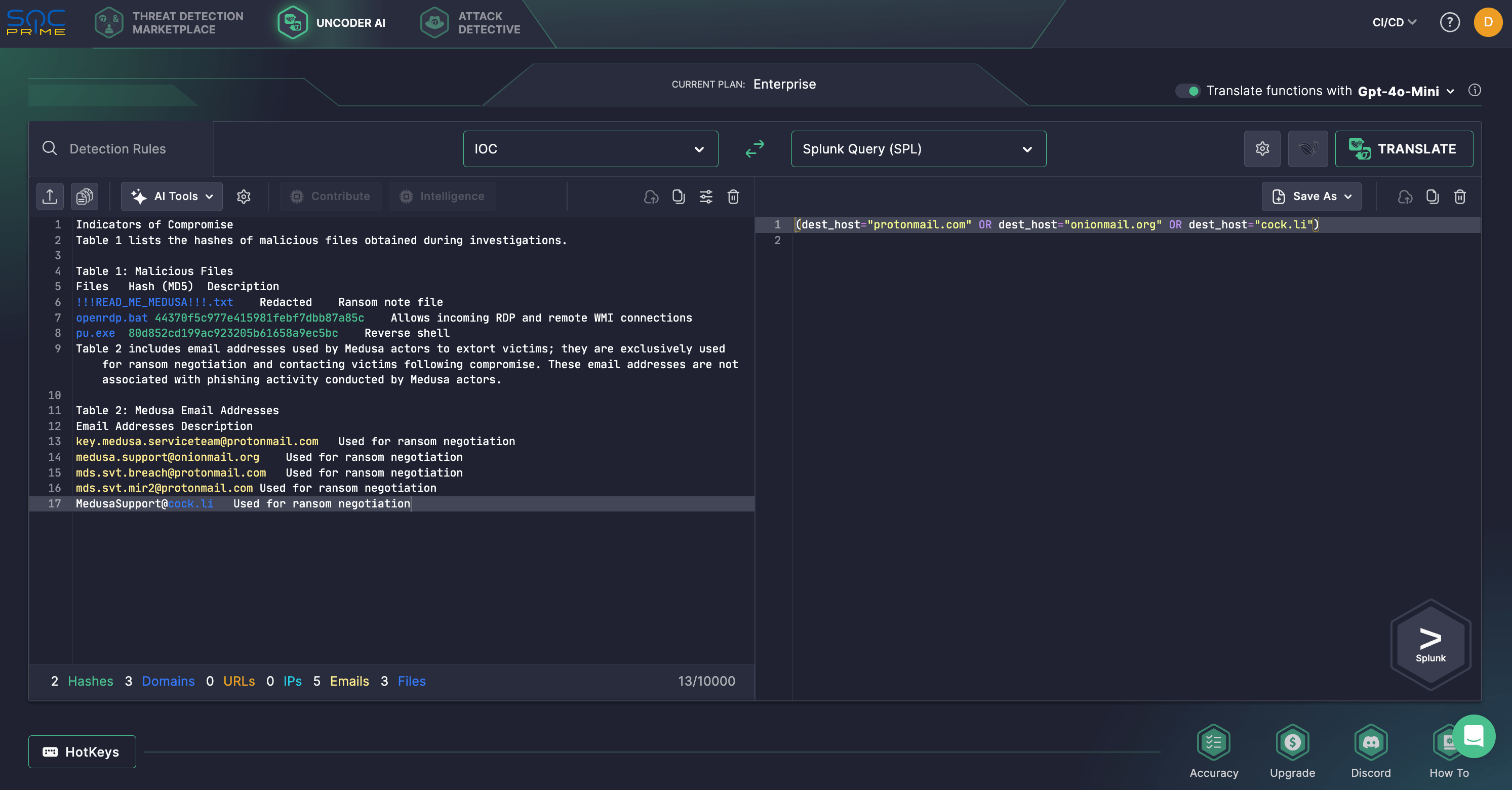

또한, 보안 전문가들은 Uncoder AI를 사용하여 AA25-071A 자문에서 제공되는 Medusa 랜섬웨어에 대한 침해 지표를 즉시 사냥할 수 있습니다. Uncoder AI는 사이버 수비수들이 IOCs를 해석하고 맞춤형 검색 쿼리를 생성하도록 돕는 IOC 포장기로 사용할 수 있습니다. 이러한 쿼리는 신속하게 선호하는 SIEM 또는 EDR 시스템에 통합되어 즉각적으로 실행됩니다.

Medusa 랜섬웨어 활동 분석

2025년 3월 12일, FBI, CISA 및 파트너들은 Medusa 랜섬웨어에 대한 새로운 사이버 보안 경고를 발표하여, Medusa 공격자들의 공세적인 운영에 대한 장기 연구를 통해 확인된 TTP와 IOC를 공유했습니다. Medusa 개발자와 제휴자들은 이미 의료, 교육, 법률, 보험, 기술, 제조와 같은 중요한 부문에서 300명 이상의 피해자를 발생시켰습니다. AA25-071A on Medusa ransomware, sharing TTPs and IOCs identified through long-term research into Medusa actors’ offensive operations. Medusa developers and affiliates have already impacted over 300 victims across critical sectors, including healthcare, education, legal, insurance, technology, and manufacturing.

Medusa RaaS 변종은 2021년부터 활성화되었습니다. 초기에 단일 위협 그룹에 의해 관리되는 비공개 운영이었으나, 나중에는 협력자 모델을 채택하면서 몸값 협상과 같은 주요 기능은 개발자가 통제하에 두었습니다. Medusa 공격자들은 이중 갈취 전술을 사용해 피해자 데이터를 암호화하고 몸값을 지불하지 않을 경우 이를 유출하겠다고 위협합니다.

Medusa 유지관리자와 제휴자들은 일반적으로 해커 포럼을 통해 초기 접근 브로커를 모집하며, $100K에서 $1M까지 지급을 제공하고 독점 파트너십 기회를 제공합니다. 비밀번호 피싱을 통해 자격 증명을 도용하고, 해결되지 않은 취약점인 피싱 을 이용하여 CVE-2024-1709 와 CVE-2023-48788을 악용합니다. 또한, PowerShell, cmd.exe, WMI를 활용하여 네트워크 및 시스템 열거를 수행하며, LOTL 기술과 Advanced IP Scanner, SoftPerfect Network Scanner 등의 도구를 활용합니다.

탐지 회피를 위해, Medusa 공격자들은 LOTL 기법을 사용하여, certutil.exe를 파일 인그레스에 이용하고 다양한 PowerShell 난독화 방법을 활용합니다. 여기에는 base64 인코딩, 문자열 절단, gzip 압축이 포함됩니다. 그들은 기록을 은폐하기 위해 PowerShell 기록을 삭제하고, powerfun.ps1을 스테이저 스크립트로 사용하여 TLS를 통한 리버스 또는 바인드 셸을 가능하게 합니다. 보안 보호를 우회하기 위해, Medusa 해커들은 취약하거나 서명된 드라이버를 배포하여 EDR 솔루션을 무력화합니다. 그들은 Ligolo를 역 터널링에 사용하고, Cloudflared를 안전한 원격 접근에 사용합니다. AnyDesk, Atera, ConnectWise, RDP, PsExec 그리고 다른 원격 액세스 도구를 사용하여 측면 이동을 달성합니다. PsExec는 openrdp.bat과 같은 배치 스크립트를 실행하여, RDP 접근, WMI 연결, 원격 데스크톱 연결을 허용하기 위해 레지스트리 설정을 수정합니다.

클 수확과 관련하여, Medusa 공격자들은 일반적으로 LSASS 덤프를 위한 Mimikatz 유틸리티를 신뢰합니다. 데이터 유출은 Rclone을 통해 촉진되고, 파일과 Sysinternals PsExec, PDQ 배포, BigFix 등이 거의는 gaze.exe 암호화기를 퍼뜨리는 데 사용됩니다. 랜섬웨어는 보안 서비스를 비활성화하고, 백업을 삭제하며, AES-256으로 파일을 암호화한 후 협박 메시지를 남깁니다. 가상 머신은 수동으로 종료 및 암호화되며, 공격자는 그들의 도구를 삭제하여 흔적을 은폐합니다.

Medusa RaaS는 이중 갈취를 채택하여 해독 및 데이터 유출 방지를 위한 지불을 요구합니다. 피해자는 48시간 이내에 Tor 기반 라이브 채팅 또는 Tox를 통해 응답해야 하며, 그렇지 않을 경우 Medusa 행위자가 직접 연락할 수 있습니다. 특히 보안 연구원들은 트리플 갈취의 가능성도 제기하는데, 한 피해자는 협상자가 몸값을 훔쳤고 ‘진짜 해독기’를 위한 추가 지불을 요구하며 다른 Medusa 행위자로부터 연락을 받았다고 보고합니다.

Medusa 랜섬웨어 사건에 대한 예방적 방어책으로, 조직은 여러 위치에 안전하고 분할된 백업을 구현하고, 강력한 비밀번호와 MFA 인증을 시행하며, 시스템을 정기적으로 업데이트하고, 중요한 패치를 우선시하는 등의 모범적인 보안 관행을 실행할 것을 권장합니다. 랜섬웨어 공격의 리스크가 계속해서 증가하고 공격 표면이 확장됨에 따라, 조직은 사이버 위협에 효과적으로 대응하기 위한 적극적인 방어 전략을 구현하려고 노력하고 있습니다. 집단 사이버 방어를 위한 SOC Prime 플랫폼 은 미래를 대비할 수 있는 기술로 보안 팀을 무장시켜 AI 기반 탐지 엔지니어링, 실시간 위협 인텔리전스, 고급 위협 탐지, 자동화된 위협 사냥 기능을 하나의 제품군으로 제공하여 공격자보다 앞서게 만듭니다.