UAC-0099 해킹 조직은 2022년 중반부터 우크라이나를 대상으로 한 사이버 스파이 활동을 수행해 왔으며, 최근 사이버 위협 환경에서 다시 등장했습니다. CERT-UA 팀은 최근 정부 기관, 방위군, 우크라이나 방위 산업 부문 기업을 겨냥한 일련의 사이버 공격을 조사했으며, 이 공격에는 MATCHBOIL 로더, MATCHWOK 백도어, DRAGSTARE 정보 탈취기가 사용되었습니다.

MATCHBOIL, MATCHWOK 및 DRAGSTARE 악성코드를 사용한 UAC-0099 활동 탐지

초기 공격 벡터로 피싱을 활용하고, 진화하는 TTP를 채택하며, UAC-0099 해킹 그룹과 연관된 고도로 지속적인 사이버 스파이 캠페인의 증가 추세는 보안 팀이 사이버 보안 인식을 강화하고 조직 방어를 강화하도록 장려합니다. 공공 및 방위 부문을 대상으로 한 UAC-0099의 새로운 공격으로부터 조직을 보호하기 위해, 최신 CERT-UA 연구에 따라 SOC Prime 플랫폼은 관련 탐지 콘텐츠의 전용 목록을 준비했습니다.

탐지 살펴보기(Explore Detections) 버튼을 클릭하여 MITRE ATT&CK®에 매핑된 관련 Sigma 규칙 전체 모음을 탐색할 수 있으며, 실행 가능한 CTI 및 운영 메타데이터로 보강되어 사용 중인 SIEM, EDR 및 데이터 레이크와 호환되는 형식으로 즉시 배포할 수 있습니다.

또한 보안 엔지니어는 “MATCHBOIL”, “MATCHWOK”, “DRAGSTARE”와 같은 사용자 지정 태그를 적용하여 최신 CERT-UA 경고에서 다루는 사이버 공격에 대한 전용 탐지를 검색할 수 있습니다. 더 많은 탐지 콘텐츠는 사용자 지정 태그 “UAC-0099”를 사용하여 그룹의 지속적인 활동에 대한 사전 방어를 강화할 수 있습니다.

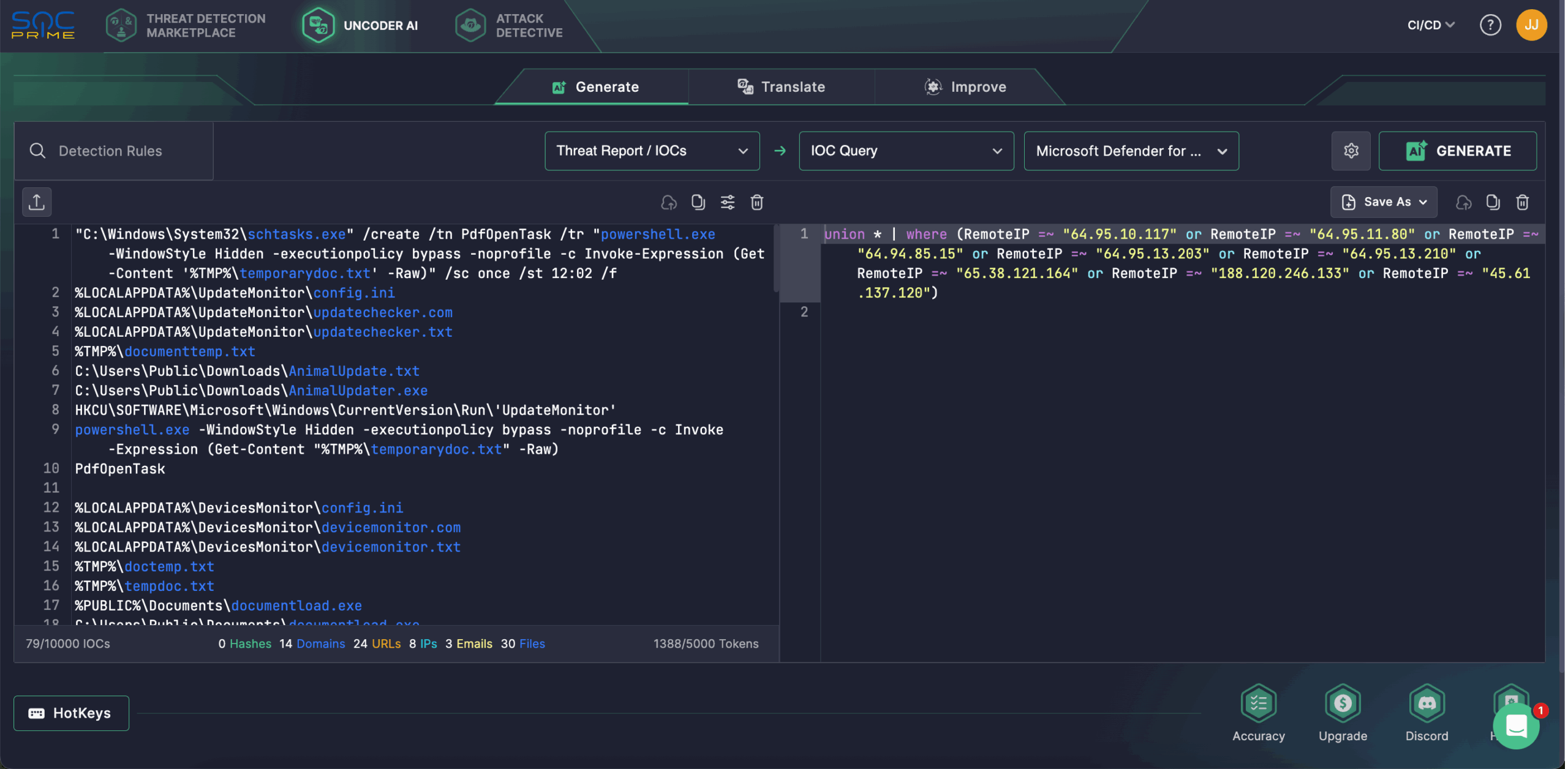

보안 엔지니어는 또한 Uncoder AI를 사용하여 IOC 상관 관계를 가속화하고 CERT-UA 연구를 기반으로 UAC-0099 위협과 연결된 인디케이터를 사냥합니다. 이 플랫폼은 비이진 형식의 IOCs를 자동으로 변환하여 선택한 SIEM 또는 EDR 솔루션에 맞는 맞춤형 헌팅 쿼리를 생성합니다. Uncoder AI의 Generate 탭에서 위협 인텔리전스를 입력하고 Threat Report/IOCs > IOC Query를 선택한 후 플랫폼을 지정하면 환경에서 즉시 실행할 수 있는 맞춤형 IOC 쿼리를 얻을 수 있습니다.

UAC-0099 활동 분석

악명 높은 UAC-0099 해킹 그룹은 3년 이상 우크라이나를 대상으로 한 사이버 스파이 작전을 수행해 왔으며, 주로 피싱 공격 벡터를 사용하여 초기 접근을 확보하고, 다양한 악성 도구(여러 악성코드 샘플, 로더, 정보 탈취기 포함)를 활용합니다. 2022년에서 2023년 사이 공격자는 우크라이나 기관 내 다수의 컴퓨터에 무단 원격 액세스를 획득하여 감염된 시스템에서 정보를 수집했습니다. 2024년 11월~12월 동안 방어자는 그룹의 악의적 활동이 증가했음을 기록했으며, 이는 피싱 캠페인을 통해 우크라이나 공공 부문을 대상으로 하며 LONEPAGE 악성코드를 배포했습니다.

2025년 8월 4일, CERT-UA는 UAC-0099가 주도한 우크라이나 국가 기관, 방위군 및 방위 산업 기업을 겨냥한 새로운 사이버 공격 물결에 대해 방어자를 경고하는 새로운 경고를 발표했습니다.

초기 공격 단계는 주로 UKR.NET을 통해 전송되는 피싱 이메일 배포를 포함합니다. 이러한 이메일에는 합법적인 파일 공유 서비스(때때로 URL 단축기를 통해 단축됨)에 대한 링크가 포함되어 있으며, 이는 HTA 파일이 포함된 이중 아카이브 다운로드로 이어집니다. 이 파일에는 추가로 난독화된 VBScript가 포함되어 있으며, 감염된 시스템에 HEX 인코딩 데이터 파일(documenttemp.txt), PowerShell 코드 파일(temporarydoc.txt), 예약 작업(PdfOpenTask)을 생성합니다.

예약 작업 “PdfOpenTask”는 PowerShell 코드를 읽고 실행하여 HEX 인코딩 데이터를 바이트로 변환하고, 이를 “.txt” 확장자를 가진 파일에 기록한 후 동일한 디렉터리 내에서 이를 EXE 파일(“AnimalUpdate.exe”)로 이름을 바꾸고, 이를 실행하기 위한 예약 작업을 생성하도록 설계되었습니다.

그 결과 MATCHBOIL 로더(아마도 LONEPAGE를 대체)가 손상된 시스템에 배포됩니다. 사고 대응 과정에서 MATCHWOK 백도어와 DRAGSTARE 정보 탈취기와 같은 추가 도구가 시스템에 다운로드될 수 있음이 확인되었습니다.

MATCHBOIL은 C#으로 작성된 악성코드로, 감염된 시스템에 추가 페이로드를 다운로드하고 “Run” 레지스트리 키를 생성하여 이를 실행하도록 합니다.

실행 시 CPU 하드웨어 ID, BIOS 일련번호, 사용자 이름, 네트워크 인터페이스의 MAC 주소 등 기본 시스템 정보를 수집합니다. 이 값들은 연결되어 HTTP 요청의 “SN” 헤더에서 사용됩니다. MATCHBOIL은 HTTP를 통해 C2 서버와 통신하며, 사용자 정의 헤더를 추가하고 “User-Agent” 헤더에는 하드코딩된 문자열이 포함됩니다. 페이로드 다운로드를 위해 악성코드는 특정 URI에 HTTP GET 요청을 보내고 HEX 및 BASE64에서 디코딩하여 .com 파일에 작성합니다. C2 주소는 HTTP GET으로도 검색되어 구성 파일에 저장됩니다. MATCHBOIL의 지속성은 초기 피싱 이메일 아카이브에서 제공된 HTA 파일 실행 중 생성된 예약 작업을 통해 보장됩니다.

MATCHWOK은 런타임 시 .NET 프로그램을 컴파일하고 STDIN을 통해 PowerShell 인터프리터에 명령을 전달하여 PowerShell 명령을 실행하도록 설계된 C# 백도어입니다. 명령 출력은 %TEMP%\tempres에 저장되고 HTTPS를 통해 C2 서버로 전송됩니다. 실행할 명령은 AES-256으로 암호화되며, 백도어가 로드하는 파일 또는 웹 페이지의 <script> 태그 사이에 포함되어 있습니다. 지속성은 MATCHBOIL 로더를 통해 보장되며, 이는 “Run” 레지스트리 키를 생성합니다. 이 백도어는 특정 프로세스를 확인하는 등의 안티 분석 기술을 사용하여 탐지를 회피합니다.

DRAGSTARE는 최신 캠페인에서 관찰된 그룹의 공격 툴킷의 또 다른 악성코드로, C#으로 작성된 정보 탈취기입니다. 이 악성코드는 컴퓨터 이름, 사용자 이름, OS 버전 및 아키텍처, 논리 프로세서 수, RAM 크기, 디스크 이름, 유형, 전체 및 사용 가능한 공간, 네트워크 인터페이스 세부 정보, 로컬 네트워크 호스트 핑 결과, 활성 TCP 연결 목록 등을 포함한 광범위한 시스템 데이터를 수집합니다.

이 악성코드는 Chrome 및 Mozilla 브라우저에서 암호화 해제된 키, SQLite 데이터베이스 및 key4.db, cert9.db, logins.json, pkcs11.txt와 같은 파일을 포함하여 로그인, 비밀번호, 쿠키와 같은 인증 데이터를 탈취합니다.

DRAGSTARE는 Desktop, Documents, Downloads 디렉터리 내 특정 확장자를 가진 파일을 재귀적으로 검색하고, 이를 스테이징 디렉터리로 이동하며, ZIP 파일로 아카이브한 후 유출합니다. 또한 C2 서버에서 수신한 PowerShell 명령을 별도의 스레드에서 실행합니다.

DRAGSTARE는 안티 분석 검사와 같은 탐지 회피 기술을 사용하며, Windows “Run” 레지스트리 키를 생성하여 지속성을 달성합니다.

UAC-0099 그룹의 TTP에서 관찰된 변화는 이 사이버 위협의 진화적이고 지속적인 특성을 보여줍니다. 이러한 발전은 그룹의 진화하는 공격 툴킷과 탐지 회피 능력이 대상 조직에 지속적인 위협을 제기한다는 점에서 강력한 사이버 보안 조치의 필요성을 강조합니다. AI, 자동화 기능, 실시간 위협 인텔리전스로 지원되는 SOC Prime의 완전한 제품군을 활용하여 새롭게 등장하는 APT 공격 및 기타 모든 규모와 복잡성의 위협에 사전에 대응하십시오.

MITRE ATT&CK 컨텍스트

MITRE ATT&CK을 사용하면 MATCHBOIL, MATCHWOK 및 DRAGSTARE 악성코드를 활용한 최신 UAC-0099 작전에 대한 심층적인 통찰력을 제공합니다. 아래 표는 관련 ATT&CK 전술, 기술 및 하위 기술에 매핑된 모든 관련 Sigma 규칙을 설명합니다.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||