협조된 권고문 북미, 유럽, 호주의 사이버 보안 및 정보 기관의 권고문에 따르면, 러시아 GRU 26165 부대 (APT28, Forest Blizzard, Fancy Bear)에 의한 2년 간의 사이버 스파이 활동이 확인되었습니다. 이 활동은 우크라이나에 대한 외국 원조를 지원하는 물류 및 기술 제공업체를 타겟으로 하고 있습니다.

APT28 (Forest Blizzard, Fancy Bear)의 서구 기업에 대한 공격 탐지

우크라이나에 대한 전면적인 침공 이후, 러시아 기원의 사이버 범죄 그룹은 우크라이나와 그 동맹국을 끊임없이 스파이 및 파괴의 목표로 삼아왔습니다. 그들 중에는 APT28과 같은 집단이 포함되어 있으며, 우크라이나를 지속적으로 활용하여 그들의 공격 영역을 확대하고 있으며, 이는 지금 현재 우리가 실제로 관찰하고 있는 것입니다.

예를 들어, 2023년 10월에 러시아 APT28은 프랑스의 공공 및 민간 부문을 해킹하여, 2022-2023년에 우크라이나에서 사용한 동일한 취약점과 TTP를 사용했습니다. 또한 2024년 5월, 독일은 APT28에 의한 오랜 캠페인을 밝혀내며 유럽 연합(E.U.), 북대서양 조약 기구(NATO), 그리고 영국의 비난을 받았습니다. 이에 따르면, the public & private sectors in France, using the same vulnerabilities and TTPs as in Ukraine during 2022-2023. Also, in May 2024, Germany revealed a long-lasting campaign by APT28, drawing condemnation from the European Union (E.U.), the North Atlantic Treaty Organization (NATO), and the U.K. According to CISA는 러시아가 사이버 스파이 활동, 영향력 행사 및 공격 능력을 결합하여, 미국과 동맹 및 파트너 국가의 중요 인프라를 주요 타겟으로 삼을 것이라고 경고하고 있습니다.

전면전 발발 이후, SOC Prime은 우크라이나와 그 동맹국이 러시아의 공격으로부터 방어할 수 있도록 지원하고 있습니다. 우리 팀은 CERT-UA 보고서와 글로벌 CTI에 기반해 탐지 규칙을 지속적으로 연구, 개발, 테스트하며, 파괴적인 러시아의 공격을 막을 수 있는 탐지 콘텐츠를 제공합니다.

지금 SOC Prime 플랫폼에 등록하여 진행 중인 공격에서 사용된 APT28의 TTP를 다루는 광범위한 탐지 규칙 모음을 접속하세요. 아래의 탐지 살펴보기 버튼을 클릭하여 여러 SIEM, EDR 및 데이터 레이크 솔루션과 호환되는 관련 탐지 알고리즘 세트를 즉시 상세하게 확인할 수 있으며, MITRE ATT&CK와 정렬되어 실행 가능한 내용을 추가 제공합니다. CTI.

러시아 국가 후원 행위자에 의해 사용된 TTP를 다루는 더 많은 콘텐츠를 원하는 사이버 방어자들은 “CERT-UA” 태그를 사용하여 위협 탐지 마켓플레이스를 검색할 수 있습니다. 추가적으로, 보안 전문가들은 “APT28“, “BlueDelta“, “Fancy Bear“, “Forest Blizzard” 태그를 적용하여 검색 범위를 좁힐 수 있습니다.

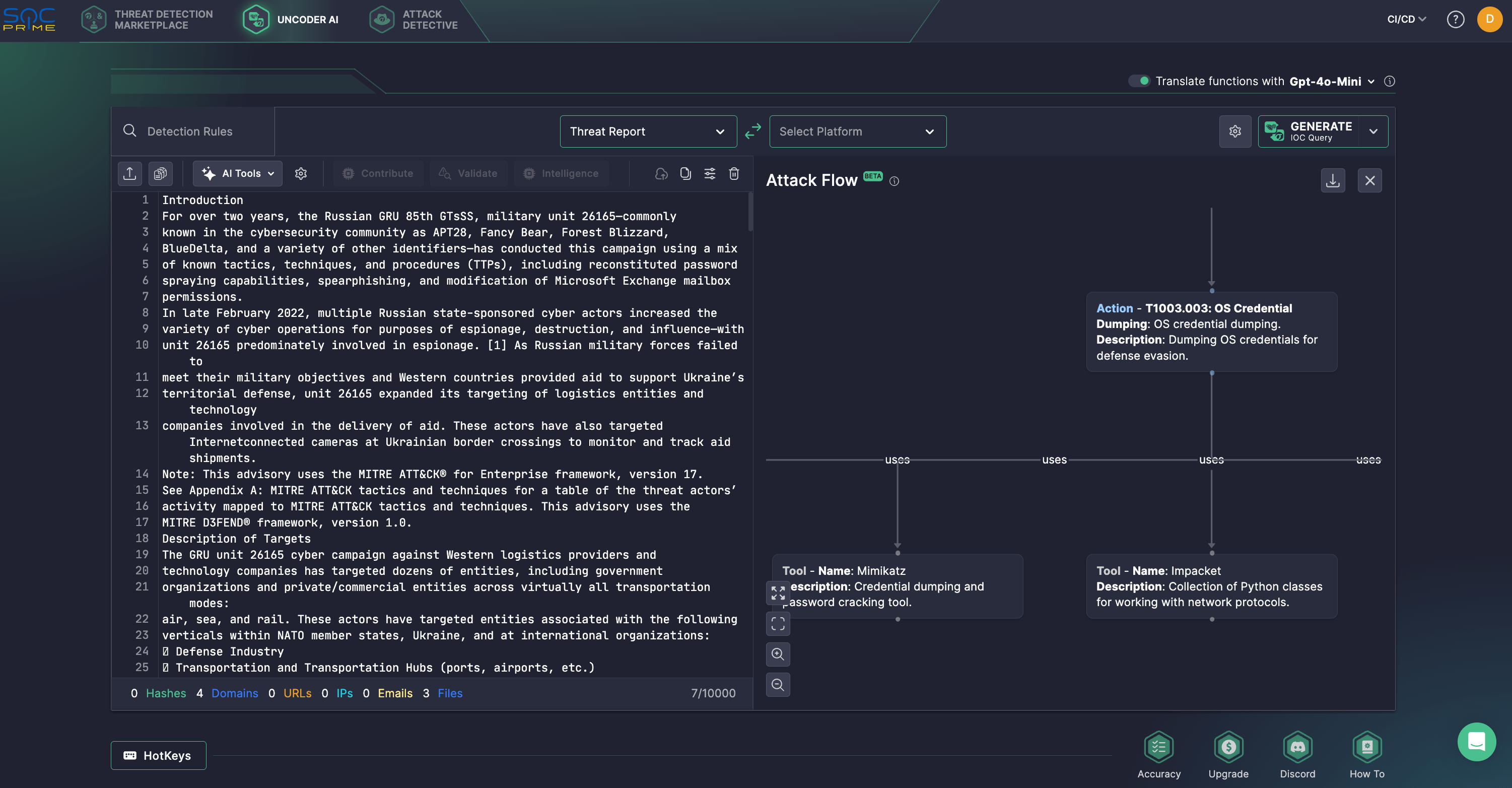

위협 조사를 간소화하기 위해서, 보안 전문가들은 Uncoder AI – 위협 감지 엔지니어링을 위한 개인 IDE & 코파일럿 – 을 사용할 수 있으며, 이제 AI 기능에 대해 완전히 무료로 토큰 제한 없이 이용할 수 있습니다. 원시 위협 보고서에서 탐지 알고리즘을 생성하고, 검사 최적화 쿼리로 빠른 IOC 검사 기능을 활성화하고, ATT&CK 태그를 예측하며 AI 팁으로 쿼리 코드를 최적화하고, 여러 SIEM, EDR, 데이터 레이크 언어로 번역할 수 있습니다.

그뿐만 아니라, Uncoder AI는 MITRE의 오픈 소스 Attack Flow 프로젝트에서 영감을 받은 새로운 기능을 제공하여 방어자들이 고립된 행동에서 전체 적의 시퀀스로 이동할 수 있도록 돕습니다. 결합된 사이버 보안 권고문을 통해, 보안 전문가들은 그것을 시각적 흐름으로 변환하여 TTP 체인을 강조하고 IOC를 초월한 사전 감지 논리를 제공할 수 있습니다. 이를 위해 Uncoder AI는 탐지 엔지니어링 및 위협 정보 처리를 위한 맞춤형 Llama 3.3을 사용하고, SOC Prime SOC 2 Type II 개인 클라우드에서 최고 수준의 보안, 프라이버시, IP 보호를 제공합니다.

APT28 공격 분석: 서구 물류 및 기술 부문에 대한 캠페인

2025년 5월 21일, 국제 사이버 보안 파트너들이 공동 사이버 보안 권고문 (CISA의 경고 AA25-141A)를 발표하여, 우크라이나에 대한 외국 원조 제공 및 조정을 담당하는 기술 및 물류 회사를 목표로 하는 러시아 국가 후원 행위자들의 사이버 스파이 캠페인에 주목했습니다.

러시아 GRU의 85번째 주요 특수 서비스 센터와 연관된 (군사 부대 26165)로 널리 알려진 행동자들은 APT28 (일명 BlueDelta, Fancy Bear, 또는 Forest Blizzard)로 불리며, 알려진 TTP의 조합을 활용한 사이버 공격을 수행했습니다. 2022년 2월 말, 여러 러시아 국가 지원 그룹은 스파이 활동, 방해 및 선전 노력을 지원하기 위해 그들의 활동을 강화했습니다. 그들 중, 유닛 26165는 주로 정보 수집에 집중했습니다. 공격자는 전장에서의 좌절과 서구 국가의 우크라이나 지원 증가에 대처하기 위해, 이 유닛은 사이버 타겟팅을 확장하여 원조 지원을 돕는 물류 및 기술 회사들을 포함시켰습니다.

GRU가 지원하는 유닛 26165는 우크라이나 공공 부문 기관들에 피싱 활동을 통해 접근했습니다. 예를 들어, 2024년 10월 말, CERT-UA에 의해 UAC-0001 로 추적된 해킹 집단은 초기 접근 방법으로 클립보드에 숨겨진 PowerShell 명령을 활용했습니다. 이 기법은 데이터 도난과 METASPLOIT 멀웨어 배포를 포함한 후속 공격 활동의 게이트웨이로 사용되었습니다..

2년 넘게, 그들의 목표는 거의 모든 교통 수단인 공기, 해상 및 철도를 포함한 서구 물류 및 기술 제공업체들에 집중되었으며, 여러 목표를 손상시키거나 손상시키려는 시도가 있었습니다. 그들의 목표는 NATO 국가, 우크라이나 및 국제 조직의 여러 부문에 걸쳐 있으며, 그들은 원래 피해자들과 비즈니스 관계를 유지한 추가 조직들을 식별하고 목표로 삼아 위협 감사를 확장하며, 의도된 시스템에 더 깊이 접근할 수 있는 신뢰할 수 있는 연결을 활용했습니다.

추가적으로, APT28은 철도 운전과 관련된 산업 제어 시스템 구성요소 제조에 참여한 최소 한 개의 조직에 대해 정찰 활동을 수행했으며, 성공적인 침해의 확인은 없었습니다. 공격자들은 다양한 SOHO 장치의 취약점을 이용하여 은밀한 공격 활동을 지원하고, 시스템 인근에 있는 악의적인 트래픽을 경유했습니다.

그 그룹의 운영에는 회전 IP와 암호화된 TLS 연결을 통한 익명화된 인프라를 통해 자격 증명 추측이 포함되며, 알려진 취약점 및 SQL 주입 공격을 통해 기업 VPN과 같은 공개 액세스 인프라를 악용합니다. 공격자들은 신뢰할 수 있는 엔티티를 가장하여 악성 링크나 첨부 파일을 포함한 스피어 피싱 이메일을 사용하며, MFA 및 CAPTCHA 우회를 이용하기도 합니다. 초기 공격 단계에서 APT28은 또한 데이터를 훔치기 위한 취약점 악용에 의존하며, 중요한 Outlook 취약점 (CVE-2023-23397), Roundcube 취약점 및 CVE-2023-38831, 알려진 WinRAR 보안 문제를 악용합니다.

초기 접근 후, 공격자들은 주요 인원 및 시스템에 대한 정찰을 실시하고, Impacket, PsExec, RDP 등의 도구를 사용하여 가로 채 움직이며, .zip 파일 및 OpenSSH를 사용하여 데이터를 전송하고, 메일박스 권한을 조작하여 지속적인 접근을 유지하고, 활동을 숨기기 위해 이벤트 로그를 지우며, 감염을 더 넓히기 위한 기타 공격 활동을 수행합니다. 그들은 물류 중심의 공격에서 HEADLACE와 MASEPIE를 포함한 다양한 멀웨어를 배포하며, 다른 부문을 대상으로 하는 캠페인에서는 OCEANMAP과 STEELHOOK을 사용했습니다.

유닛 26165는 일정 작업, 실행 키 및 시작 폴더의 악성 바로 가기를 통한 지속성을 수립하기도 합니다. 자료 추출 방법으로는 PowerShell을 사용하여 데이터를 준비하고, 멀웨어 및 내장 시스템 도구를 통해 데이터를 유출합니다. 정당한 프로토콜, 로컬 인프라를 사용하고 추출 활동을 지연함으로써, 그들은 민감한 데이터에 대한 장기적이며 은밀한 접근을 유지할 수 있습니다.

물류 기업을 목표로 삼는 것 외에도, 그 그룹의 공격 활동은 우크라이나 및 인접한 NATO 국가 전역의 IP 카메라를 손상시키는 데까지 확대되었습니다. 2022년 3월 이래로, 공격자들은 기본 또는 강제 추측 자격 증명으로 RTSP DESCRIBE 요청을 사용하여 라이브 피드를 접근하고 정보를 수집하는 대규모 캠페인을 진행해 왔습니다.

GRU 유닛 26165에 의해 조직된 정교한 공격에 대한 방어를 강화하기 위해, 조직은 네트워크 분할을 구현하고, 제로 트러스트 원칙을 적용하며, 가로채기를 제한하고 이상을 감시하기 위한 로그를 모니터링해야 합니다. 추가적인 보호 조치로는 호스팅 및 API 모킹 플랫폼에 대한 접근을 제한하고, 민감한 정보를 처리하는 데 오직 승인된 시스템만 사용하며, 공식 통신에서 개인 계정의 승인되지 않은 사용을 감사하는 것이 포함됩니다.

APT28 공격이 서구 원조와 공급망과 연관된 개체들을 손상시키기 위한 지속적이며 진화하는 노력을 반영하는 가운데, 우크라이나와 NATO 동맹국들이 그들의 사이버 보안 태세를 효과적으로 관리하고 강화하기 위해서는 선제적인 사이버 보안 조치가 매우 중요합니다. AI, 자동화, 실시간 위협 정보를 기반으로 하고 제로 트러스트 원칙에 구축된 SOC Prime의 엔터프라이즈용 제품군은 보안 팀이 새롭게 떠오르는 APT 공격을 확장시키는 데 도움을 주며 공격자의 사이버 공격 능력에 비해 경쟁력을 제공합니다., backed by AI, automation, real-time threat intelligence, and built on zero-trust principles, helps security teams outscale emerging APT attacks while giving a competitive edge over the aggressor’s cyber-offensive capabilities.