사이버 보안 커뮤니티는 증가하는 고프로필 랜섬웨어 공격의 위협으로 인한 위기를 겪고 있습니다. 2020년의 추세를 이어, 랜섬웨어는 2021년에도 계속해서 주요 문제가 되고 있으며, 침입의 정교함이 증가하고 악성 연합의 수가 지속적으로 증가하고 있습니다.

대기업이 여전히 주요 표적입니다. 하지만 요금은 증가하고 있으며, 2019년부터 랜섬 지급은 매년 170% 이상 증가하고 있다고 Palo Alto Networks의 2021 랜섬웨어 보고서 에 따르면, 더욱이 Sophos가 진행한 연구 에 따르면 피해자(32%)는 정말로 큰 보상 요구에도 불구하고 랜섬을 지불하는 경향이 있습니다.

이 지침에서는 2021 랜섬웨어 통계를 심층 분석하고 주요 경향을 추적하며, 랜섬웨어 집단이 사용하는 전술, 기술 및 절차(TTP)를 탐구하고, 랜섬웨어 위협을 방어하기 위한 모범 사례를 요약하며, SOC Prime에서 조직의 인프라를 보호하기 위한 선택된 탐지 배치를 제공합니다:

또한, 작년 랜섬웨어 경향에 대해 알아보려면 탐지 코드 혁신 보고서 2020의 “2020년 최고 취약점 및 위협” 섹션을 참조하십시오.

2021 랜섬웨어 통계 및 경향

F.B.I. 국장 크리스토퍼 A. 레이 는 랜섬웨어 위협을 2001년 9월 11일 이후 글로벌 테러 문제가 있던 시절과 비교했습니다. 왜 랜섬웨어가 보안 실무자들에게 중요한 도전 과제가 되었는지를 더 잘 이해하려면, 2020-2021 위협 환경의 주요 경향을 살펴보겠습니다.

대기업들이 위험에 처해 있다

랜섬웨어 행위자들은 큰 돈을 노립니다. 그들은 특정 산업군에 대한 관심은 적고, 대신 더 크고 규모가 큰 회사들을 공격하는데 더 많은 노력을 기울입니다. 저명한 랜섬웨어 피해자 목록 에는 세계적인 기술 제조업체(Acer, Quanta, Bombardier), 주요 상품 공급업체(JBS, Royal Shell), 주요 교육 기관(Stanford University, University of California, University of Colorado), 중요한 인프라 공급업체(Colonial Pipeline, Companhia Paranaense de Energia), 글로벌 법률 회사(Jones Day), 금융 기관(Travelex, Flagstar), 보험 회사(AXA), 의료 기관(Capital Medical Center, Bridgeway Senior Healthcare) 등이 포함됩니다. 사실, 적들은 간단한 수학 계산을 하고 고프로필 표적으로부터 최대의 가능 랜섬을 받기를 기대합니다. 따라서 대기업들은 이제 성공적인 강탈 관행에 의해 동기부여된 해커들로 인해 지속적으로 위험에 처해 있습니다.

하늘 높은 랜섬 지급금

2021년에는 2019-2020년과 비교했을 때 랜섬 지급금에서 상당한 변화가 관찰되었습니다. Palo Alto Networks에 따르면 현재 평균 랜섬 지급액은 $312,493이며, 2019년에는 $115,123이었다고 합니다. 해커들의 욕구는 가혹하게 증가하고 있습니다. 2019년에 가장 높은 랜섬 요구는 $1500만 달러였고, 2020년에는 $3000만 달러로 증가했습니다.

욕구가 커져도 해커들은 종종 그들의 재정적 욕구를 충족시킵니다. 피해자들은 데이터를 되찾고 데이터 유출을 방지하기 위해 엄청난 랜섬을 지불하는 경향이 있습니다. 2021년 3월에 CNA Financial Corp. 은 랜섬웨어 공격 후 네트워크 통제권을 되찾기 위해 $4000만 달러를 지불했습니다. 2021년 6월, 유명 육류 공급업체 JBS는 운영을 해제하는 대가로 $1100만 달러의 랜섬을 지불했습니다.

이중 강탈이 증가하고 있다

2019년 말, Maze RaaS 제휴사들은 암호화 과정 전에 감염된 네트워크에서 민감한 데이터를 탈취하기 시작했습니다. 그 결과, 백업에서 정보를 복원할 수 있음에도 불구하고 피해자들은 데이터 유출을 방지하기 위해 더 큰 금액을 지불해야 했습니다. 이 접근 방식은 매우 인기 있는 이중 강탈 트렌드를 설정했으며, 이는 대부분의 랜섬웨어-서비스(RaaS) 관리자에 의해 빠르게 채택되었습니다.

According to the Palo Alto Networks의 분석 에 따르면, NetWalker는 이중 강탈 접근 방식을 적용하는데 가장 활동적인 것으로 나타났습니다. 2020-2021년 동안 이 랜섬웨어 패밀리는 전 세계 113개 기관의 민감한 데이터를 유출했습니다. RagnarLocker 는 26명의 피해자가 전 세계적으로 데이터를 유출당하면서 두 번째 자리를 차지했습니다. 또한, REvil and , ,

와 같은 주요 플레이어들도 가능한 이익을 높이기 위해 이중 강탈 방식을 널리 채택하고 있습니다.

RaaS 증가

오늘날, 매우 적은 수의 위협 행위자들이 개별 랜섬웨어 캠페인을 진행하고 있습니다. 대부분의 악성 제휴사들은 랜섬웨어-서비스(RaaS) 프로그램에 관여하고 있습니다. RaaS는 기존 랜섬웨어 샘플을 사용하여 공격을 수행하는 것으로 대단히 쉬운 실행 및 극도의 수익성을 자랑하며 악성 영역에서 독점을 차지하고 있습니다. 예를 들어, REvil 관리자들은 새로운 회원을 참여시키고 다중 강탈 계획을 적용하기 위해 RaaS 프로그램을 채택했습니다. 현재, 그들은 무료로 DDoS 공격 및 VoIP 호출을 미디어에 제공함 으로 피해자에게 추가 압박을 가할 수 있도록 하고 있습니다. 비슷한 패턴은 DarkSide RaaS 링, DoppelPaymer 및 NetWalker에서도 사용됩니다.

새로운 OS 플랫폼

적들은 전 세계적으로 조직들을 위한 보안 영역을 줄이고 시야를 넓히고 있습니다. 2021년은 전통적인 Microsoft Windows 및 Apple macOS와 함께 Linux 시스템을 타겟으로 하는 경향을 보여줍니다. 예를 들어, 유명한 DarkSide 랜섬웨어는 Linux 머신에서 데이터를 공격하기 위해 ELF 바이너리를 전달할 수 있는 기능을 가지고 있습니다 (Executable and Link Format)을 포함하여. 또한, Linux 디바이스를 독점적으로 타겟으로 설계된 랜섬웨어 샘플들도 있으며, 예를 들어 Tycoon 랜섬웨어.

입니다.

더 많은 상품형 악성코드 랜섬웨어 행위자들은 자주 상품형 악성코드를 활용하여 타겟 네트워크에 초기 접근을 얻고 최종 페이로드를 전달합니다. 이 추세는 더 많은 개발자들이 랜섬웨어 게임에 참여하면서 2021년에 더 강화되고 있습니다.Group-IB 조사 에 따르면, 랜섬웨어 운영자들이 활용하는 가장 인기 있는 샘플은, 에 따르면, 랜섬웨어 운영자들이 활용하는 가장 인기 있는 샘플은, 에 따르면, 랜섬웨어 운영자들이 활용하는 가장 인기 있는 샘플은, 에 따르면, 랜섬웨어 운영자들이 활용하는 가장 인기 있는 샘플은, 에 따르면, 랜섬웨어 운영자들이 활용하는 가장 인기 있는 샘플은, 에 따르면, 랜섬웨어 운영자들이 활용하는 가장 인기 있는 샘플은Qakbot 이며,.

이며,

입니다. DDoS 공격의 등장 랜섬웨어 행위자들은 지속적으로 수익을 증대시킬 새로운 접근 방식을 모색합니다. 작년 몇몇 랜섬웨어 패밀리는 피해자의 웹 자원을 타겟으로 분산 서비스 거부(DDoS) 공격을 가하는 ‘옛 좋은’ 관행을 재도입했습니다. 특히,

DDoS 공격의 등장

Throughout the last years, ransomware became an organized crime. High-profile attacks usually involve an impressive number of affiliates supplying services to each other. For example, botnet maintainers and account resellers help ransomware actors to get initial access to the network. Collectives use this initial access to take control over the whole infrastructure and exfiltrate sensitive data. In some cases, this data is transferred to the team of Black Hat analysts who assess the financial status of the company, search for any security holes, and look for potentially incriminating data. Then, the ransomware actor purchases relevant ransomware software from dark web developers and contacts commodity malware maintainers to proceed with the intrusion. At least, 2020년에 DarkSide, Phobos, Avaddon 및 occurred in 2020, including DarkSide, Phobos, Avaddon, and LockBit을 포함한 새로운 15개의 랜섬웨어 제휴 프로그램이 발생했으며, 향후 몇 년 동안 더 많은 변종이 등장할 것입니다.

뛰어들고 있습니다.

랜섬웨어 확산: 악성코드에서 e-범죄로

트렌드를 요약하면, 랜섬웨어는 이미 다양한 플레이어, 하청업체, 공급 체인, 추가 수익원, 물론 가장 많은 표적을 노리는 경쟁자가 있는 복잡한 사이버 범죄 비즈니스로 변모한 것이 분명합니다. 성숙한 시장처럼 랜섬웨어 비즈니스는 세분화 과정을 거쳐 각 플레이어가 적절한 틈새 시장을 찾아 전반적인 ‘시장’ 성장을 기여할 수 있습니다. 랜섬웨어 유지자의 기술, 역량, 목표 및 접근 방식을 분석하여 SOC 프라임 팀은 현재 랜섬웨어 분야에 세 가지 주요 유형의 플레이어를 식별할 수 있습니다. 각 세그먼트는 그 강점과 한계점을 가지고 있습니다.

매스마켓 랜섬웨어. 이름에서 알 수 있듯이 이 유형의 위협은 특정 공격보다는 대량 공격을 선호합니다. 매스마켓 랜섬웨어는 가장 넓은 범위를 커버하며 피해자 프로필에 크게 신경 쓰지 않습니다. 대부분의 경우 분배 및 오케스트레이션이 자동화되어 있으며, 타겟은 개별 컴퓨터(가정, 기업, 공공)입니다. 이 경우 위협 행위자는 표적 컴퓨터에서 감염된 기계로의 낮은 전환을 보상하는 공격 밀도를 신뢰합니다. 또한 피해자는 대개 개인 또는 중소 규모의 조직이기 때문에 성공적인 공격당 랜섬 지급은 비교적 수수하고 보상이 적당합니다. 그러나 매스마켓 랜섬웨어는 악성 비즈니스를 시작하는 데 중저 수준의 투자가 필요하며, 이 세그먼트에는 많은 헌신적인 제휴사들이 포함됩니다.APT-유사 랜섬웨어. 이 랜섬웨어 ‘시장’의 틈새 시장은 매우 타겟이 되고 복잡하며 정교한 침입에 관심을 가지고 있습니다. 숙련되고 성숙한 플레이어들은 철저하게 세계적인 기업, 높은 프로파일의 정부 기관 또는 기타 유명 타겟을 선택합니다. 공격을 시작하기 전, APT-유사 랜섬웨어 행위자들은 피해자의 재정 상태와 타겟 네트워크 내부의 약점을 조사하는 데 몇 달을 투자합니다. 이러한 철저한 준비는 가장 높은 감염/대상 전환률을 달성할 수 있게 합니다. 또한, 성공적인 공격당 지급되는 금액은 인상적입니다. 그러나 APT-유사 랜섬웨어 세그먼트에 참여하기 위해 위협 행위자는 중간에서 높은 수준의 투자가 필요하므로, 이를 개시하는 것은 복잡한 작업입니다. 따라서 이 세그먼트의 행위자 수는 안정적인 경향이 있습니다.

랜섬웨어-서비스(RaaS). 이 세그먼트는 랜섬웨어 개발자가 제공하는 랜섬웨어 변종을 ‘소비자’로 사용하는 사이버 범죄 행위자를 포함합니다. 소프트웨어-서비스-비즈니스 모델과 유사하게, 랜섬웨어 제공품은 타겟 공격에 대해 악용하는 악의적인 의도를 가진 사람들에게 판매되거나 임대됩니다.

2021년의 주요 랜섬웨어 패밀리

세 가지 주요 랜섬웨어 비즈니스 행위자의 차이점은 상당하므로 직접 비교할 수 없습니다. 가장 활발한 집단에 대한 개요를 제공하기 위해 각 세그먼트를 개별적으로 살펴보겠습니다. 매스마켓 랜섬웨어 패밀리에 대해 이루어진 비교를 통해 Nefilim, DoppelPaymer, DDoS 공격의 등장, Defray777 을 이 세그먼트의 가장 활발한 행위자로 식별할 수 있습니다. APT-유사 랜섬웨어 분할을 탐구하는 동안, SOC Prime 전문가들은 Ryuk, REvil (Sodinokibi) , 를 가장 악명 높은 그룹으로 식별합니다. 또한, Group-IB, Palo Alto Networks, Coveware의 보안 연구자들이 Maze, Egregor, Conti, NetWalker, Pysa, Clop, Ragnar Locker, MedusaLockerQakbot LockBit 를 활발한 RaaS 링으로 설정합니다.

전술 및 기술

랜섬웨어 행위자들은 지속적으로 운영의 복잡성을 높이고 목표를 무너뜨리기 위해 새로운 도구를 도입합니다. SOC Prime의 주요 TTP에 대한 분석은 현재 랜섬웨어 시장 세그먼트별로 일반적인 악의적인 접근 방식을 설명하는 몇 가지 주요 요점으로 이어집니다.

Mass-Market Ransomware

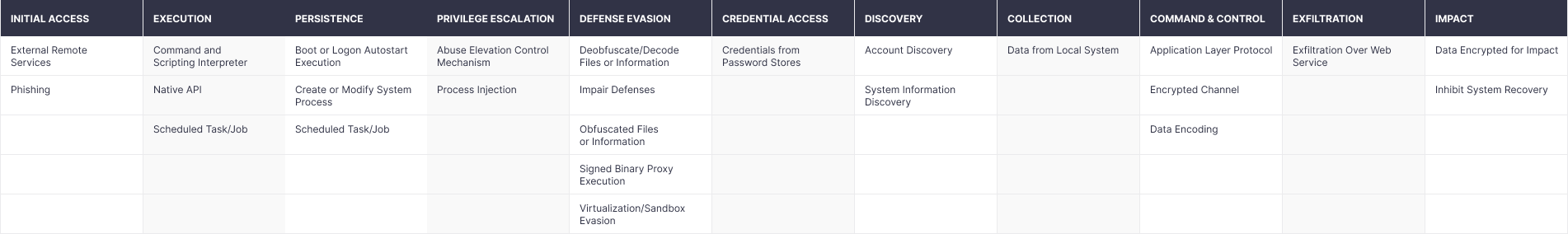

While speaking about the mass-market ransomware segment, adversaries leverage simple but reliable tools and approaches to proceed with the attack. Generally, the encryption is triggered right after the initial infection, without further network propagation. The primary infection vector is phishing. Also, the mass ransomware niche frequently relies on exposed RDP services, VPNs lacking two-factor authentication (2FA), and commodity malware (Trickbot, Bazar, SDBBot, Qakbot). To download or execute the malicious payload, threat actors use such tools as PowerShell, Windows Command Shell, and Visual Basic. Also, they abuse native OS API for a similar purpose. The whole structure of popular tactics and techniques applied by mass-market ransomware actors you can explore in the table below.

Figure 1. Tactics and Techniques Applied by Mass-Market Ransomware Segment

APT-like Ransomware

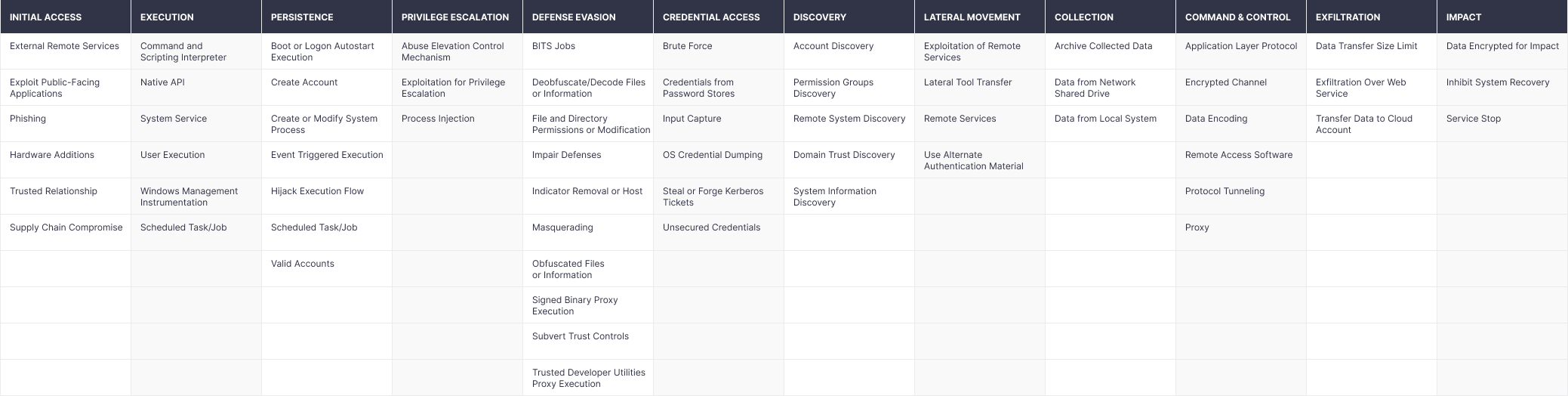

APT-like ransomware actors usually leverage sophisticated tools and methods to infiltrate the network and propagate across it for reconnaissance. Generally, the attacks are highly targeted and adversaries spend months inside the corporate network exploring its weak points. The encryption starts only after hackers are sure about all security gaps that might be used for the successful intrusion. Such an approach results in a full network freeze for the maximum damage. Alongside the exposed RDP servers, threat actors frequently leverage known vulnerabilities for initial access. Furthermore, APT-like ransomware groups might rely on supply chain attacks for penetration. The variety of attack methods is broad, with a batch of them being introduced from the toolset of APT groups, making such attacks dangerous and hard to detect. The full overview of techniques and tactics used by this segment of ransomware you can explore below.

Figure 2. Tactics and Techniques Applied by APT-Like Ransomware Segment

Hot Points

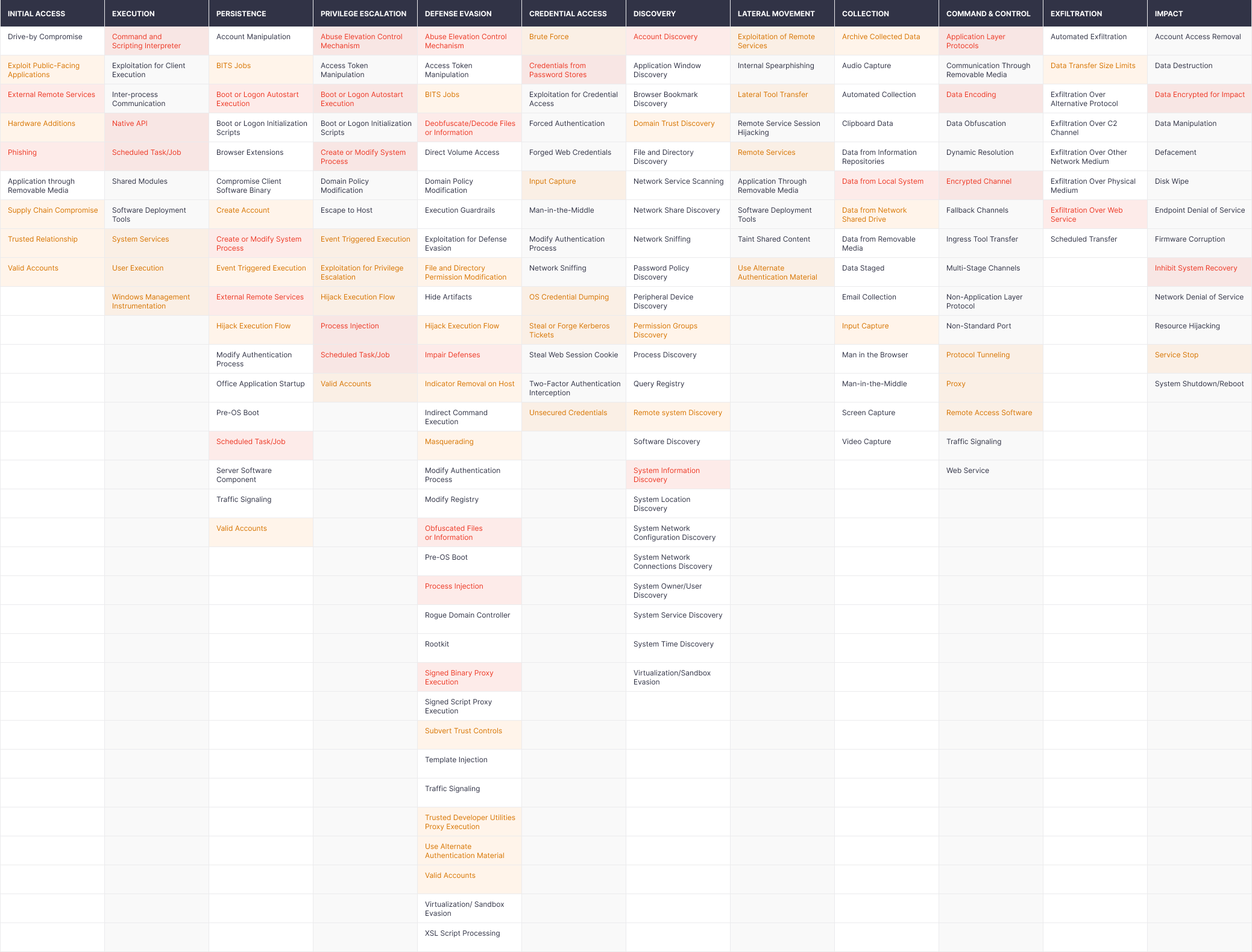

The analysis of TTPs used by various ransomware actors shows that there is a list of hot points most frequently used by different ransomware groups, regardless of their niche. Actually, the SOC Prime Team identifies these as the most important spots that should be constantly checked by the Security Operations Center (SOC) and Cyber Defense Center (CDC) to prevent intrusion. The list of such hot points you can see below. Red color highlights the most popular techniques, followed by orange highlighting the frequent ones and white marking those observed in the attacks.

Figure 3. Hot Points Map of Tactics and Techniques Used by Ransomware Actors

SOC Prime’s core product, Threat Detection Marketplace, can significantly help SecOps and CDC practitioners in their battle against the ransomware threat. Our platform aggregates thousands of SOC content items that allow detecting the infection before the encryption routine is launched. Threat Detection Marketplace rules, parsers, configs, and other types of content are mapped directly to the MITRE ATT&CKⓇ Framework, giving the ability to detect both — particular tactics, techniques, and sub-techniques applied by a specific ransomware actor and TTPs that are related to the ransomware threat in general. In fact, the majority of ransomware “hot points” are covered by Threat Detection Marketplace content.

The most devastating attacks often involve a set of sophisticated techniques that allow adversaries to affect the network under cover while remaining hard to detect. SOC Prime’s content is sharpened to identify specific behavioral patterns tied to a particular ransomware group, which allows detecting the intrusion on the earliest attack stages before the damage is done.

랜섬웨어 방어를 위한 모범 사례

Since TTPs differ for each ransomware segment, the defense practices should vary accordingly.

-

매스마켓 랜섬웨어. 대량 세그먼트에 대해 이야기할 때, 공격 킬 체인은 비교적 간단하므로 방어 방법은 다음과 같습니다:

-

이메일 보안 게이트웨이. 랜섬웨어 예방 도구 모음의 이러한 종류의 서비스는 조직의 이메일 서버를 랜섬웨어 전파에 사용될 수 있는 악성 알림으로부터 보호하는 데 사용됩니다. -

안티바이러스 보호. 신뢰할 수 있는 안티바이러스 솔루션을 선택하는 것도 조직의 인프라를 대량 시장의 랜섬웨어 공격으로부터 보호할 수 있습니다.

-

-

APT-유사 랜섬웨어. 이 세그먼트 배우들이 시작한 침해로부터 보호하기 위해 조직은 보다 진보된 방어 계층이 필요합니다.

- 모니터링, 탐지 및 대응. 이러한 공격의 정찰 단계가 상당한 시간이 걸린다는 점을 감안할 때, 타협을 예방할 수 있는 가장 좋은 기회는 네트워크 내에서 악성 활동의 초기 징후를 식별하는 것입니다. 모든 가능한 원격 측정을 기록하고 저장소에 보관하는 것이 중요합니다. 완전한 원격 측정 풀에 대한 접근은 회고적 사냥을 가능하게 하고 SecOps 팀이 보안 작업을 숙달할 수 있게 합니다. Threat Detection Marketplace 유용한 도구가 될 수 있습니다. SOC Prime의 플랫폼은 실시간 경고 및 회고적 사냥에 잘 작용하는 완전한 위협 맥락을 제공합니다. 또한, 저희의 100K+ 콘텐츠 기반은 300명의 숙련된 위협 헌터 커뮤니티에 의해 매일 풍부해져, 최신 위협에 대한 최첨단 콘텐츠를 보장합니다.

- SOC. 조직의 SOC에 투자하는 것은 끊임없이 발생하는 랜섬웨어 캠페인에 대한 사이버 방어 능력을 강화하는 데 중요한 역할을 할 수 있습니다. 조직은 24/7 보호를 제공하는 SOC as a Service를 제공하는 신뢰할 수 있는 타사 공급업체에 신청하여 철저한 위협 조사, 지속적인 모니터링 및 조직의 SIEM 및 XDR 스택을 활용한 적시 사건 대응을 받을 수 있습니다.

- EDR 솔루션. 차세대 엔드포인트 탐지 및 대응(EDR) 솔루션을 활용하는 것은 APT 유사 랜섬웨어로부터 회사의 인프라를 방어하기 위한 귀중한 투자로 작용할 수 있습니다. EDR을 통해 보안 팀은 엔드포인트 데이터에 대한 포괄적인 실시간 모니터링을 진행하고, 가장 강력한 적대적 시도를 적시에 탐지하고 조직의 환경으로 확산되는 것을 방지할 수 있습니다.

- 위협 사냥 작업. BlueTeam 전문가들은 APT 유사 랜섬웨어 위협에 맞서 싸우는 데 필수적입니다. SOC 자동화가 중요한 반면, 자동화된 솔루션은 정교하고 독특한 공격 벡터를 놓칠 수 있습니다. 따라서 자동 탐지로 잡지 못하는 보안 사건을 식별하기 위해 위협 사냥 엔지니어의 기술과 전문성이 필요합니다. 위협 사냥 모범 사례에 대해 더 알아보고 싶은 경우, 저희의 선임 위협 사냥 엔지니어 Adam Swan의 유익한 매뉴얼 을 탐색하거나 사이버 라이브러리 에 등록하여 무료로 사이버 보안 지식을 깊이 배울 수 있습니다.

위에서 언급한 권장 사항 외에도, 보안 인식, 백업 및 패치가 랜섬웨어 예방의 핵심 포인트로 남아 있습니다.

인식. 정기적인 교육 또는 워크숍 형태로 내부 직원들에게 랜섬웨어로 인한 데이터 유출 및 기타 중요한 비즈니스 문제에 대한 교육을 제공하는 것은 회사 전반에 걸쳐 보안 인식을 높이고 잠재적 손실을 예방하는 데 도움이 될 수 있습니다.

백업. 비즈니스 환경 내의 모든 중요한 정보가 정기적으로 백업 절차를 거치게 하는 것이 공격의 치명적인 결과로부터 조직을 구할 수 있습니다. 기밀 파일과 설정을 백업하고, 백업을 정기적으로 테스트하고, 백업이 오프라인이고 비즈니스 네트워크에 연결되지 않도록 하십시오. 이것은 많은 랜섬웨어 샘플이 접근 가능한 백업을 암호화하거나 삭제하려고 시도하기 때문에 중요합니다.

적시 패치. 조직 내의 모든 운영 체제, 앱 및 펌웨어가 최신의 안전한 버전으로 업데이트되었는지 확인하는 것이 중요합니다. 중앙 집중식 패치 관리 시스템 및 적절한 위험 기반 평가 전략은 조직의 패치 관리 노력을 강화하고 대부분의 침입을 차단할 수 있습니다.

또한, 랜섬웨어 보호에 대한 일반적인 모범 사례를 배우기 위해 전용 메모 를 탐색할 수 있습니다. 백악관 이 랜섬웨어 공격의 증대에 따라 발표되었습니다.

랜섬웨어 공격을 탐지하기 위한 SOC 콘텐츠

사용 중인 보안 플랫폼의 랜섬웨어 탐지 기능을 지속적으로 강화하는 것은 조직의 사전 사이버 방어를 가능하게 합니다. 매달, Threat Bounty Program 개발자들과 SOC Prime 콘텐츠 팀은 랜섬웨어 공격의 활성 단계를 나타낼 수 있는 기술, 도구 및 의심스런 활동을 탐지할 수 있는 수십 개의 SOC 콘텐츠 항목을 Threat Detection Marketplace에 게시합니다.

중요한 위협과 싸우는 것을 돕기 위해, 우리는 랜섬웨어 공격 탐지에 유용한 최고 Sigma 규칙을 모았습니다. 모든 콘텐츠는 MITRE ATT&CK® 프레임워크에 직접 매핑되고, 해당 참조와 설명을 포함하고 있습니다:

SINGLEMALT / KEGTAP / Ryuk 기술 및 절차

네트워크 연결을 통한 Ryuk 또는 Magic Wake-On-Lan 패킷의 또 다른 발신자로 추정됨

Phorpiex 봇 임플란트 DriveMgr 문자열 및 Avaddon 랜섬웨어 다운로드

Egregor RaaS (서비스로서의 랜섬웨어) 혼란 지속

Maze 랜섬웨어 위협 행위자는 reg.exe (Sysmon Behaviour)를 사용합니다

Ryuk 랜섬웨어의 새로운 버전 (08.04.2021)

Gootkit 및 REvil 랜섬웨어 독일 사용자 대상 – 2020년 11월

NEMTY 계승자, Nefilim/Nephilim 랜섬웨어

Malspam 캠페인은 IcedID를 드롭하고 REvil 랜섬웨어로 이어집니다

Sodinokibi ‘REvil’ 멀웨어 샘플 (Sysmon 행동) (22-July-2020)

또한, 랜섬웨어 공격과 관련된 Threat Detection Marketplace 콘텐츠의 전체 목록을 검토할 수 있습니다 여기.

참조:

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

더 많은 위협 탐지 콘텐츠를 찾고 계십니까? Threat Detection Marketplace에 가입하여 최신 공격을 해결하고 귀하의 환경에 맞춘 100K+의 SOC 콘텐츠 항목을 활용하세요. 위협 사냥 활동에 참여하고 나만의 탐지 규칙을 만들고 싶으신가요? 저희의 Threat Bounty Program에 참여하세요!